Nehmen Sie an einem zusätzlichen Ubuntu DC mit SAMBA4 AD DC für Failover Replication - Teil 5 teil - Teil 5

- 840

- 4

- Matteo Möllinger

Dieses Tutorial zeigt Ihnen, wie Sie eine Sekunde hinzufügen Samba4 Domänencontroller, bereitgestellt auf Ubuntu 16.04 Server zum vorhandenen Samba ad DC Wald, um ein gewisses Maß an Lastausgleich/Failover für einige entscheidende AD -DC -Dienste bereitzustellen, insbesondere für Dienste wie DNS- und AD -DC -LDAP -Schema mit SAM -Datenbank.

Anforderungen

- Erstellen Sie eine Active Directory -Infrastruktur mit SAMBA4 auf Ubuntu - Teil 1

Dieser Artikel ist a Teil 5 von SAMBA4 AD DC Serie wie folgt:

Teil 2: Verwalten Sie die SAMBA4 -Anzeigeninfrastruktur aus der Linux -Befehlszeile Teil 3: Verwalten Sie die SAMBA4 Active Directory -Infrastruktur von Windows10 über RSAT Teil 4: VerwaltenSchritt 1: Erstkonfiguration für das SAMBA4 -Setup

1. Bevor Sie anfangen, die Domänen für den zweiten DC zu verbinden, müssen Sie sich um einige Anfangseinstellungen kümmern. Stellen Sie zunächst sicher, dass die Hostname des Systems, das in integriert wird SAMBA4 AD DC enthält einen beschreibenden Namen.

Angenommen, das Hostname des ersten Bereitstellungsbereichs heißt ADC1, Sie können den zweiten DC mit benennen ADC2 Um ein konsistentes Namensschema für Ihre Domänencontroller zu liefern.

Das System ändern Hostname Sie können den folgenden Befehl ausgeben.

# Hostnamectl Set-Hostname ADC2

sonst können Sie manuell bearbeiten /etc/hostname Datei und fügen Sie eine neue Zeile mit dem gewünschten Namen hinzu.

# Nano /etc /Hostname

Hier fügen Sie den Hostnamen hinzu.

ADC2

2. Öffnen Sie als Nächst Fqdn des Hauptdomänencontrollers, wie im folgenden Screenshot dargestellt.

Durch dieses Tutorial ist der primäre Gleichstromname ADC1.Tecmint.Lan und es beschließt zu 192.168.1.254 IP Adresse.

# Nano /etc /hosts

Fügen Sie die folgende Zeile hinzu:

IP_OF_MAIN_DC FQDN_OF_MAIN_DC SHORT_NAME_OF_MAIN_DC

Setzen Sie Hostname für SAMBA4 AD DC

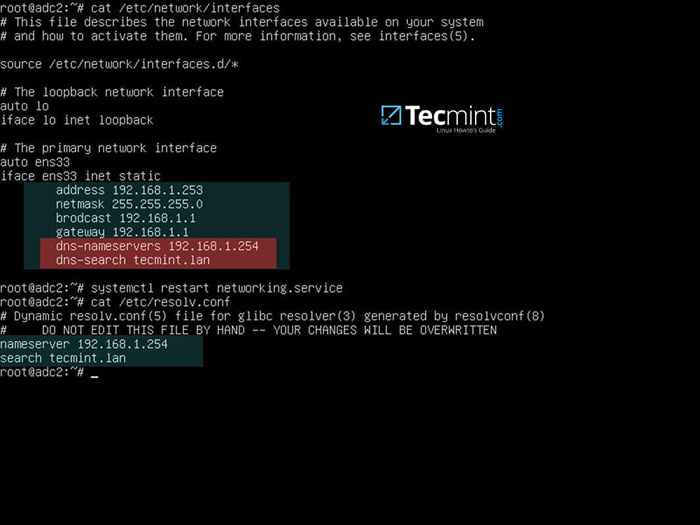

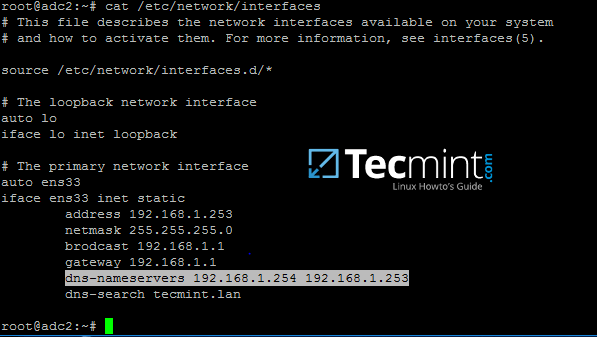

Setzen Sie Hostname für SAMBA4 AD DC 3. Beim nächsten Schritt öffnen /etc/netzwerk/schnittstellen und weisen Sie eine statische IP -Adresse für Ihr System zu, wie im folgenden Screenshot dargestellt.

Beachten DNS-Nameservers Und DNS-Search Variablen. Diese Werte sollten konfiguriert sein, um auf die IP -Adresse der Primäranlage zurückzuführen SAMBA4 AD DC und Reich, damit die DNS -Lösung korrekt funktioniert.

Starten Sie den Netzwerk -Daemon neu, um Änderungen widerzuspiegeln. Verifizieren /etc/resolv.Conf Datei, um sicherzustellen, dass beide DNS -Werte von Ihrer Netzwerkschnittstelle in dieser Datei aktualisiert werden.

# Nano/etc/netzwerk/Schnittstellen

Bearbeiten und ersetzen Sie Ihre benutzerdefinierten IP -Einstellungen:

Auto ENS33 IFACE ENS33 INET STATISCHE ADRESS 192.168.1.253 NETMASK 255.255.255.0 Brodcast 192.168.1.1 Gateway 192.168.1.1 DNS-Nameservers 192.168.1.254 DNS-Search Tecmint.Lan

Starten Sie den Netzwerkdienst neu und bestätigen Sie Änderungen.

# SystemCtl Neustart der Networking.Service # cat /etc /resolv.Conf

Konfigurieren Sie DNS für SAMBA4 AD

Konfigurieren Sie DNS für SAMBA4 AD Der DNS-Search Der Wert wird den Domänennamen automatisch anhängen, wenn Sie einen Host nach dem kurzen Namen abfragen (bildet die FQDN).

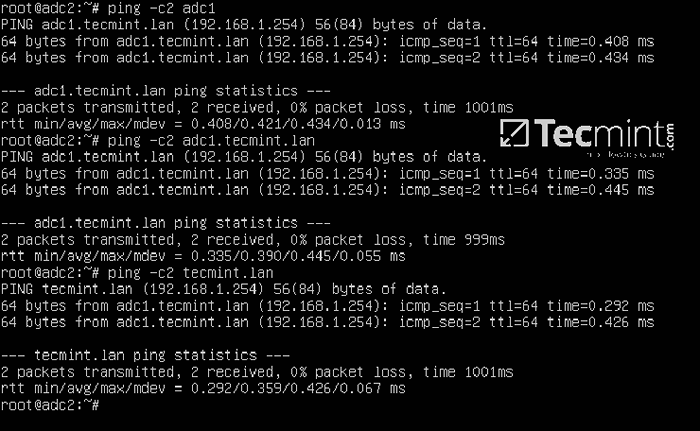

4. Um zu testen, ob die DNS -Auflösung wie erwartet funktioniert, geben Sie eine Reihe von einer Reihe von aus Klingeln Befehle gegen Ihren Domain -Kurznamen FQDN und Realm, wie im folgenden Screenshot gezeigt.

In all diesen Fällen Samba4 ad dc dns Der Server sollte mit der IP -Adresse Ihres Hauptdc antworten.

Überprüfen Sie die DNS -Auflösung für SAMBA4 AD

Überprüfen Sie die DNS -Auflösung für SAMBA4 AD 5. Der endgültige zusätzliche Schritt, den Sie zur Aufgabe machen müssen, ist die Zeitsynchronisation mit Ihrem Hauptdomänencontroller. Dies kann durch Installation erreicht werden NTP Client -Dienstprogramm in Ihrem System, indem Sie den folgenden Befehl ausgeben:

# APT-Get Installieren Sie NTPDate

6. Angenommen, Sie möchten die Zeitsynchronisation manuell erzwingen möchten SAMBA4 AD DC, laufen NTPDATE Befehl gegen den primären DC durch Ausgabe des folgenden Befehls.

# NTPDATE ADC1

Zeit synchronisieren Sie mit SAMBA4 AD

Zeit synchronisieren Sie mit SAMBA4 AD Schritt 2: Installieren Sie SAMBA4 mit den erforderlichen Abhängigkeiten

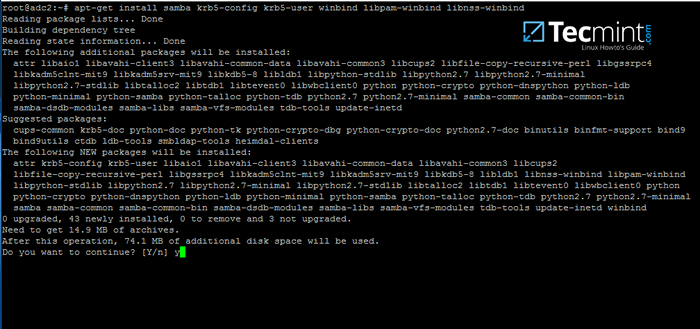

7. Um sich anzumelden Ubuntu 16.04 System in Ihre Domain, zuerst installieren Samba4, Kerberos Kunde und einige andere wichtige Pakete für die spätere Verwendung von offiziellen Repositories von Ubuntu durch Ausgabe des folgenden Befehls:

# APT-Get Installation Samba KRB5-User KRB5-Config Winbind Libpam-Winbind Libnss-Winbind

Installieren Sie SAMBA4 in Ubuntu

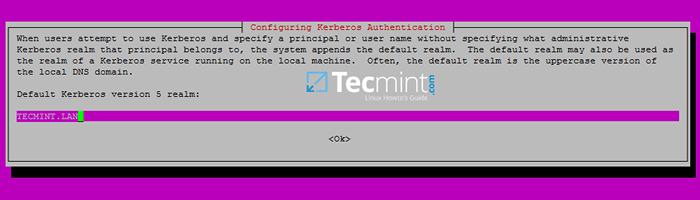

Installieren Sie SAMBA4 in Ubuntu 8. Während der Installation müssen Sie Kerberos -Reichnamen angeben. Schreiben Sie Ihren Domainnamen mit oberen Fällen und drücken Sie [Eingeben] Schlüssel zum Abschluss des Installationsprozesses.

Konfigurieren Sie die Kerberos -Authentifizierung für SAMBA4

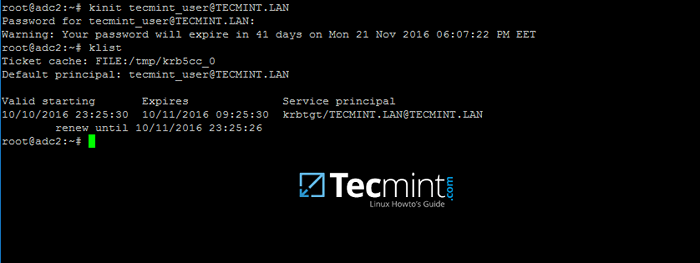

Konfigurieren Sie die Kerberos -Authentifizierung für SAMBA4 9. Überprüfen Sie nach Abschluss der Pakete die Einstellungen, indem Sie ein Kerberos -Ticket für einen Domänenadministrator anfordern Kinit Befehl. Verwenden KLIST Befehl zur Auflistung von Kerberos Ticket.

# Kinit [E -Mail geschützt] _domain.TLD # KLIST

Überprüfen Sie Kerberos auf der SAMBA4 -Domäne

Überprüfen Sie Kerberos auf der SAMBA4 -Domäne Schritt 3: Machen Sie mit SAMBA4 AD DC als Domänencontroller bei

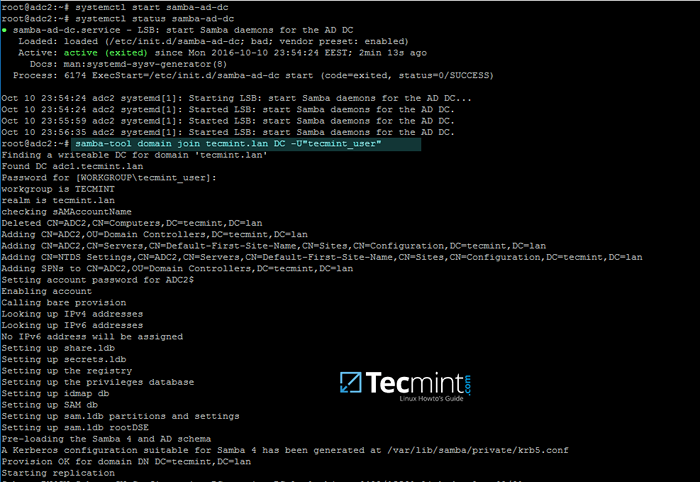

10. Vor der Integration Ihrer Maschine in Samba4 DC, Stellen Sie zunächst sicher, dass alle auf Ihrem System ausgeführten Samba4 -Daemons gestoppt werden, und benennen Sie auch die Standard -SAMBA -Konfigurationsdatei um, um sauber zu beginnen. Während der Bereitstellung des Domänencontrollers erstellt SAMBA eine neue Konfigurationsdatei von Grund auf neu.

# SystemCTL STOP SAMBA-AD-DC SMBD NMBD WINBIND # MV/ETC/SAMBA/SMB.conf/etc/samba/smb.Conf.Initial

11. Um den Domänenverbindungsprozess zu starten, starten Sie zuerst nur SAMBA-AD-DC Daemon, danach werden Sie rennen Samba-Tool Befehl, dem Bereich mit einem Konto mit administrativen Berechtigungen in Ihrer Domain beizutreten.

# Samba -Tool -Domain schließen

Domänenintegrationsauszug:

# Samba-Tool-Domain treten Sie Tecmint bei.lan dc -u "tecmint_user"

Probenausgabe

Finden eines schriftlichen DC für Domain 'Tecmint.Lan 'fand DC ADC1.Tecmint.LAN -Passwort für [WorkGroup \ tecmint_user]: Arbeitsgruppe ist Tecmint Realm ist Tecmint.LAN-Überprüfung samaccountName gelöscht CN = ADC2, CN = Computer, DC = Tecmint, DC = LAN Hinzufügen von CN = ADC2, OU = Domänencontrollern, DC = Tecmint, DC = LAN Hinzufügen von CN = ADC2, CN = Server, CN = Default-First-First Addition CN = ADC2, CN = Server, CN = Default-First Addition CN = ADC2, CN = Server, CN = Default-First-Grat- -Ortenname, CN = Stellen, CN = Konfiguration, DC = Tecmint, DC = LAN addieren CN = NTDS-Einstellungen, CN = ADC2, CN = Server, CN = Standard-First-Site-Name, CN = Sites, CN = Konfiguration, dc = tecmint, dc = lan Hinzufügen von SPNs zu CN = ADC2, OU = Domänencontrollern, DC = Tecmint, DC = LAN Seting -Kontokennwort für ADC2 $ aktivieren Konto mit bloßem Konto Aufrufen von IPv4 -Adressen und IPv6 -Adressen keine IPv6 wird zugewiesen.LDB -Geheimnisse einrichten.LDB Einrichten der Registrierung Einrichten der Berechtigungsdatenbank Einrichten IDMAP DB Einrichten SAM DB Einrichten SAM Einrichten.LDB -Partitionen und Einstellungen SAM einrichten.LDB RootDSE vorladen Das SAMBA 4 und AD-Schema A Kerberos-Konfiguration, das für SAMBA 4 geeignet ist, wurde bei/var/lib/samba/privat/krb5 generiert.conf Provision OK für Domänen DN DC = Tecmint, DC = LAN Startreplikationsschema-DN [CN = Schema, CN = Konfiguration, DC = Tecmint, DC = LAN] Objekte [402/1550] linked_values [0/0] Schema-DN [CN = Schema, CN = Konfiguration, DC = Tecmint, DC = LAN] Objekte [804/1550] Linked_values [0/0] Schema-dn [CN = Schema, CN = Konfiguration, DC = Tecmint, DC = LAN] -Objekte [1206/1550] Linked_values [0/0] Schema-DN [CN = Schema, CN = Konfiguration, DC = Tecmint, DC = LAN] Objekte [1550/1550] Linked_values [0/0] Analyse und Anwenden von Schema-Objekten Partition [Teilung [ CN = Konfiguration, dc = tecmint, dc = lan] Objekte [402/1614] linked_values [0/0] Partition [CN = Konfiguration, DC = Tecmint, DC = LAN] Objekte [804/1614] linked_values [0/0] Partition [CN = Konfiguration, DC = Tecmint, DC = LAN] Objekte [1206/1614] Linked_values [0/0] Partition [CN = Konfiguration, DC = Tecmint, DC = LAN] Objekte [1608/1614] Linked_values [0/////////Lan]. 0] Partition [CN = Konfiguration, DC = Tecmint,DC = lan] Objekte [1614/1614] linked_values [28/0] replizieren kritische Objekte aus der Basis DN der Domänenpartition [dc = tecmint, dc = lan] Objekte [97/97] Linked_values [24/0] Teilung [9/0] Teilung [97/97]. Dc = tecmint, dc = lan] objekte [380/283] linked_values [27/0] mit immer replizierter NC (Basis, Konfiguration, Schema) replizierende dc = domaindnszones, dc = tecmint, dc = lan partition [dc = domaindnszones,, Dc = tecmint, dc = lan] Objekte [45/45] linked_values [0/0] Replikating dc = ForestDnszones, DC = Tecmint, DC = LAN Partition [dc = ForestDnszones, DC = Tecmint, DC = LAN] Objekte [18/18/18/18/18//18/18//18/). 18] linked_values[0/0] Committing SAM database Sending DsReplicaUpdateRefs for all the replicated partitions Setting isSynchronized and dsServiceName Setting up secrets database Joined domain TECMINT (SID S-1-5-21-715537322-3397311598-55032968) as a DC

Schließen Sie sich Domain mit SAMBA4 AD DC an

Schließen Sie sich Domain mit SAMBA4 AD DC an 12. Nachdem die Ubuntu mit der SAMBA4 -Software in die Domäne integriert wurde, öffnen Sie die Hauptkonfigurationsdatei von SAMBA und fügen Sie die folgenden Zeilen hinzu:

# nano/etc/samba/smb.Conf

Fügen Sie den folgenden Auszug zum SMB hinzu.Conf -Datei.

DNS -Forwarder = 192.168.1.1 IDMAP_LDB: Verwenden

Ersetzen DNS -Spediteur IP Adresse mit Ihrem eigenen DNS -Spediteur IP. Samba wird alle Abfragen zur DNS -Auflösung weiterleiten, die sich außerhalb Ihrer domänenmoritativen Zone an diese IP -Adresse befinden.

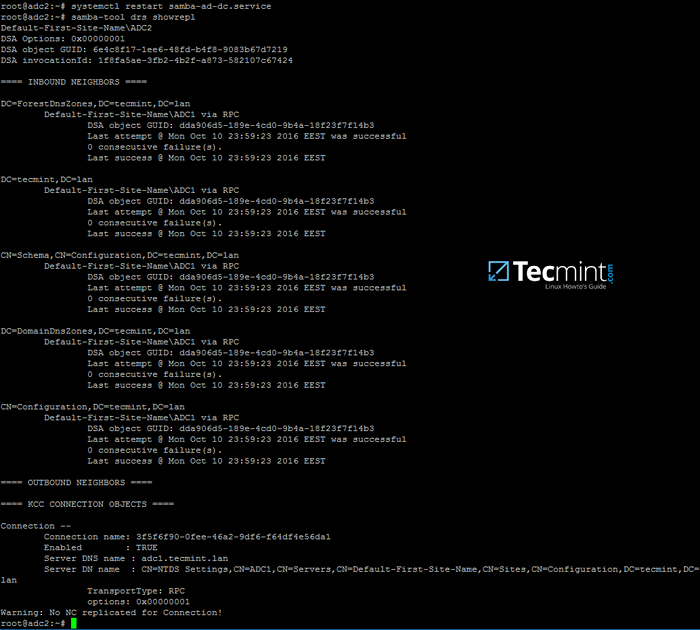

13. Starten Sie den Samba -Daemon schließlich neu, um Änderungen widerzuspiegeln und die Replikation von Active Directory zu überprüfen, indem Sie die folgenden Befehle ausführen.

# SystemCTL Neustart Samba-ad-dc # samba-tool drs showrePl

Konfigurieren Sie SAMBA4 DNS

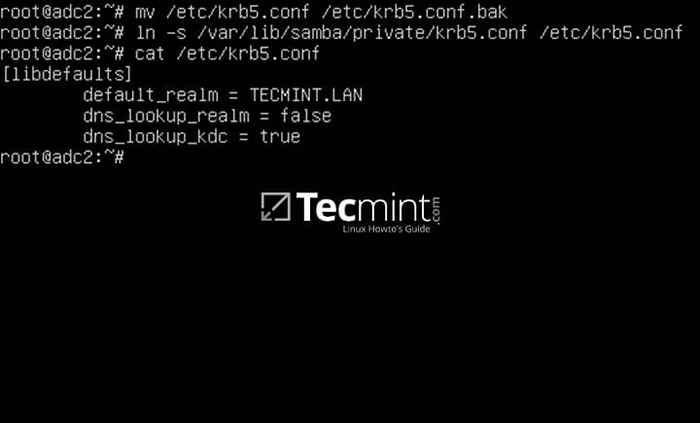

Konfigurieren Sie SAMBA4 DNS 14. Benennen Sie außerdem die erste Kerberos -Konfigurationsdatei von umbenennen /usw Pfad und ersetzen Sie es durch das neue KRB5.Conf Konfigurationsdatei von Samba bei der Bereitstellung der Domäne generiert.

Die Datei befindet sich in /var/lib/samba/privat Verzeichnis. Verwenden Sie Linux Symlink, um diese Datei mit zu verknüpfen /usw Verzeichnis.

# MV /etc /krb5.conf /etc /krb5.Conf.Anfangs # ln -s/var/lib/samba/privat/kRB5.conf /etc / # cat /etc /krb5.Conf

Konfigurieren Sie Kerberos

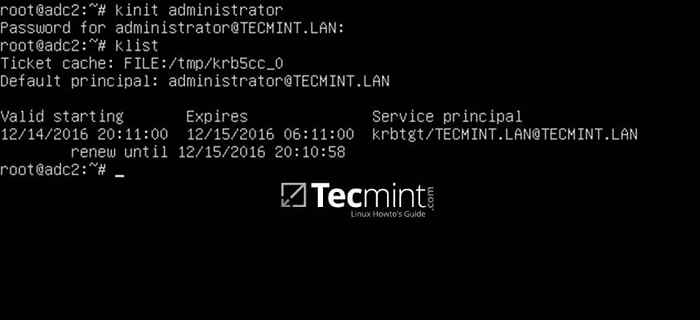

Konfigurieren Sie Kerberos 15. Überprüfen Sie auch die Kerberos -Authentifizierung mit Samba KRB5.Conf Datei. Fordern Sie ein Ticket für einen Administratorbenutzer an und listen Sie das zwischengespeicherte Ticket durch die Ausgabe der folgenden Befehle auf.

# Kinit Administrator # KLIST

Überprüfen Sie die Kerberos -Authentifizierung mit Samba

Überprüfen Sie die Kerberos -Authentifizierung mit Samba Schritt 4: Zusätzliche Domänendienstevalidierungen

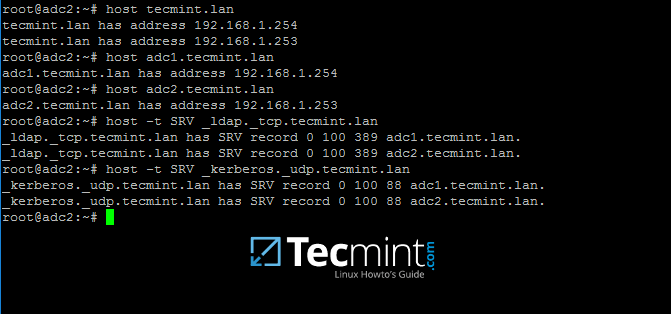

16. Der erste Test, den Sie durchführen müssen, ist SAMBA4 DC DNS Auflösung. Um Ihre Domain -DNS -Auflösung zu validieren, fragen Sie den Domänennamen mit Gastgeber Befehl gegen einige wichtige AD -DNS -Datensätze, die auf dem folgenden Screenshot dargestellt sind.

Der DNS -Server sollte inzwischen mit zwei IP -Adressen für jede Abfrage wiederholt werden.

# Host Your_Domain.tld # host -t srv _kerberos._udp.Deine Domain.TLD # UDP Kerberos SRV -Datensatz # Host -t srv _ldap._tcp.Deine Domain.TLD # TCP LDAP SRV -Datensatz

Überprüfen Sie SAMBA4 DC DNS

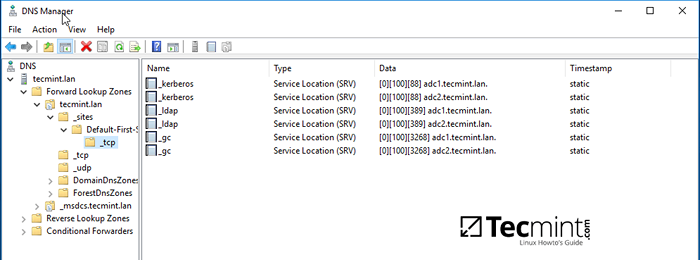

Überprüfen Sie SAMBA4 DC DNS 17. Diese DNS -Datensätze sollten auch von einem eingeschriebenen Windows -Computer mit installierten RSAT -Tools sichtbar sein. Öffnen Sie den DNS -Manager und erweitern Sie Ihre Domain -TCP -Datensätze, wie im folgenden Bild gezeigt.

Überprüfen Sie die DNS -Datensätze unter Windows RSAT -Tool

Überprüfen Sie die DNS -Datensätze unter Windows RSAT -Tool 18. Der nächste Test sollte angeben, ob die Domänen -LDAP -Replikation wie erwartet funktioniert. Verwendung Samba-Tool, Erstellen Sie ein Konto für den zweiten Domänencontroller und überprüfen.

Auf ADC2:

# Samba-Tool-Benutzer hinzufügen test_user hinzufügen

Auf ADC1:

# Samba-Tool-Benutzerliste | grep test_user

Erstellen Sie ein Benutzerkonto auf der SAMBA4 -Anzeige

Erstellen Sie ein Benutzerkonto auf der SAMBA4 -Anzeige  Überprüfen Sie die Replikation auf SAMBA4 AD

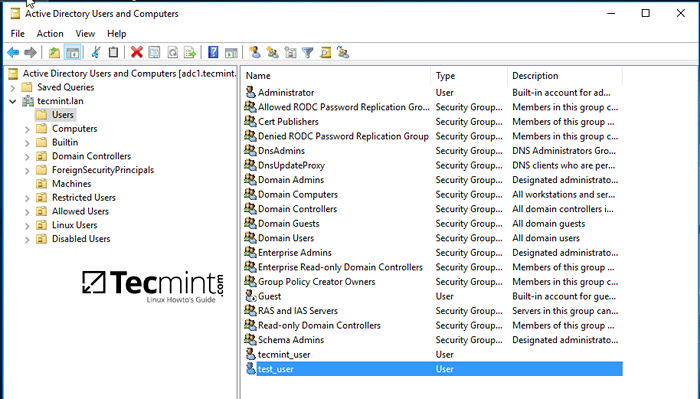

Überprüfen Sie die Replikation auf SAMBA4 AD 19. Sie können auch ein Konto von a erstellen Microsoft AD UC Konsole und überprüfen Sie, ob das Konto auf beiden Domänencontrollern angezeigt wird.

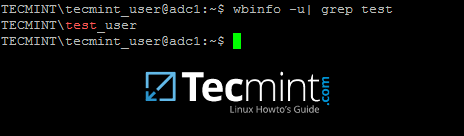

Standardmäßig sollte das Konto automatisch auf beiden SAMBA -Domänencontrollern erstellt werden. Fragen Sie den Kontonamen von ab ADC1 Verwendung wbinfo Befehl.

Konto erstellen Konto bei Microsoft AD UC

Konto erstellen Konto bei Microsoft AD UC  Überprüfen Sie die Kontoreplikation auf SAMBA4 AD

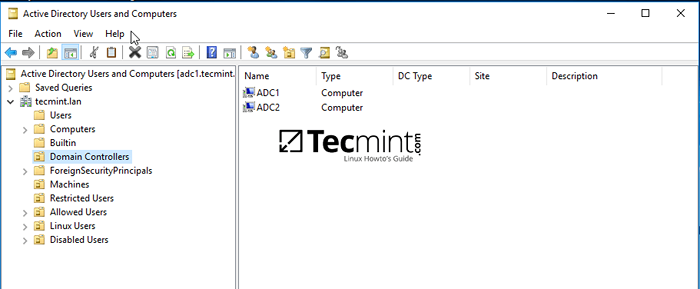

Überprüfen Sie die Kontoreplikation auf SAMBA4 AD 20. Als Tatsache, offen Ad uc Konsole von Windows, erweitern Sie auf Domänencontroller und Sie sollten beide eingeschriebenen DC -Maschinen sehen.

Überprüfen Sie die SAMBA4 -Domänencontroller

Überprüfen Sie die SAMBA4 -Domänencontroller Schritt 5: Aktivieren Sie SAMBA4 AD DC Service

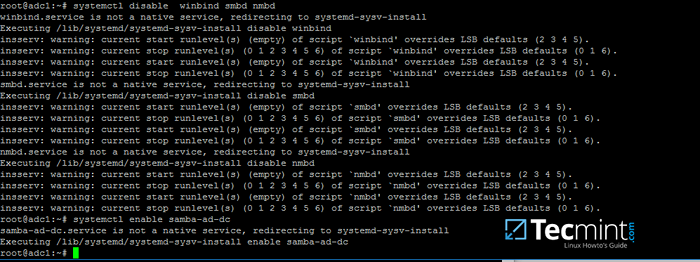

21. Um SAMBA4 AD DC Services-systemweit zu aktivieren, deaktivieren Sie zunächst einige alte und nicht verwendete Samba-Daemons und aktivieren Sie nur SAMBA-AD-DC Dienst durch Ausführen der folgenden Befehle:

# SystemCTL Deaktivieren SMBD NMBD Winbind # systemCTL aktivieren samba-ad-dc aktivieren

Aktivieren Sie SAMBA4 AD DC -Dienste

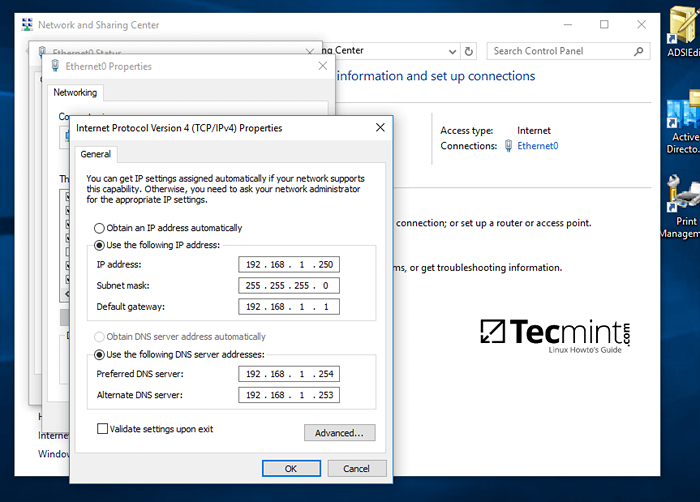

Aktivieren Sie SAMBA4 AD DC -Dienste 22. Wenn Sie die SAMBA4 -Domänencontroller aus einem Microsoft -Client aus der Ferne verwalten oder andere Linux- oder Windows -Clients in Ihre Domain integriert sind, stellen Sie sicher, dass Sie die IP -Adresse der IP -Adresse erwähnen ADC2 Maschine zu ihrer Netzwerkschnittstelle DNS -Server -IP -Einstellungen, um eine Redundanz zu erhalten.

Die folgenden Screenshots veranschaulichen die Konfigurationen, die für ein Fenster oder einen Debian/Ubuntu -Client erforderlich sind.

Konfigurieren Sie den Client, um SAMBA4 DC zu verwalten

Konfigurieren Sie den Client, um SAMBA4 DC zu verwalten  Konfigurieren Sie Linux -Client, um SAMBA4 DC zu verwalten

Konfigurieren Sie Linux -Client, um SAMBA4 DC zu verwalten Annahme, dass der erste DC mit 192.168.1.254 Geht offline, um die Reihenfolge der DNS -Server -IP -Adressen in der Konfigurationsdatei umzukehren, sodass es nicht versucht, zuerst einen nicht verfügbaren DNS -Server abzufragen.

Wenn Sie schließlich die lokale Authentifizierung in einem Linux -System mit einem SAMBA4 Active Directory -Konto durchführen oder Root -Berechtigungen für Ad -LDAP -Konten unter Linux gewähren.

- « So prüfen Sie die Leistung, die Sicherheit und die Fehlerbehebung der Netzwerke unter Linux - Teil 12

- So richten Sie ein Netzwerk -Repository zur Installation oder Aktualisierung von Paketen ein - Teil 11 »