Lernen Sie Burp Suite auf Kali Linux Teil 4

- 684

- 33

- Hr. Moritz Bozsik

Einführung

Es ist wichtig, sich daran zu erinnern, dass Burp Suite eine Software -Suite ist, und deshalb wurde eine ganze Serie benötigt, um selbst nur die Grundlagen abzudecken. Da es sich um eine Suite handelt, gibt es auch mehr Werkzeuge in dieser Arbeit in Verbindung miteinander und dem Stellvertreter, mit dem Sie bereits vertraut sind. Diese Tools können eine beliebige Anzahl von Aspekten einer Webanwendung viel einfacher machen.

Dieser Leitfaden wird nicht in jedes Werkzeug eingehen und sie wird nicht zu viel Tiefe eingehen. Einige der Tools in Burp Suite sind nur mit der kostenpflichtigen Version der Suite erhältlich. Andere werden im Allgemeinen nicht so häufig verwendet. Infolgedessen wurden einige der am häufigsten verwendeten ausgewählt, um Ihnen den bestmöglichen praktischen Überblick zu geben.

Alle diese Tools finden Sie in der oberen Reihe von Registerkarten in der Burp Suite. Wie der Stellvertreter haben viele von ihnen Sub-Tabs und Sub-Menus. Fühlen Sie sich frei zu erkunden, bevor Sie in die einzelnen Tools eingehen.

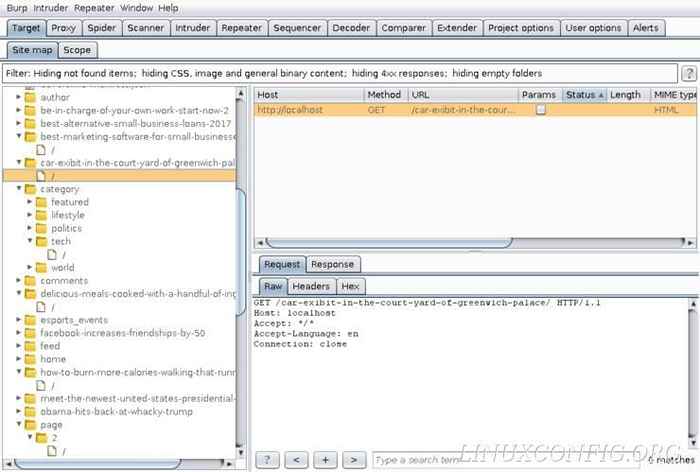

Ziel

Ziel ist kein großes Werkzeug. Es ist wirklich eher eine alternative Sicht auf den Verkehr, der über den Burp Suite -Proxy gesammelt wurde. Ziel zeigt alle Datenverkehr nach Domain in Form einer zusammenklappbaren Liste an. Sie werden wahrscheinlich einige Domains in der Liste bemerken, an die Sie sich definitiv nicht erinnern. Dies liegt daran. Es kann nützlich sein zu sehen.

Unter jeder Domäne in der Liste befindet sich eine Liste aller Seiten, auf denen Daten in dieser Domäne angefordert wurden. Darunter können spezifische Anfragen nach Vermögenswerten und Informationen zu bestimmten Anfragen sein.

Wenn Sie eine Anfrage auswählen, können Sie die Informationen zur Anforderung an der Seite der zusammenklappbaren Liste sehen. Diese Informationen entsprechen den Informationen, die Sie im Abschnitt HTTP -Verlaufsabschnitt des Proxy anzeigen konnten, und sie ist auf die gleiche Weise formatiert. Ziel gibt Ihnen eine andere Möglichkeit, sich zu organisieren und darauf zugreifen.

Verstärker

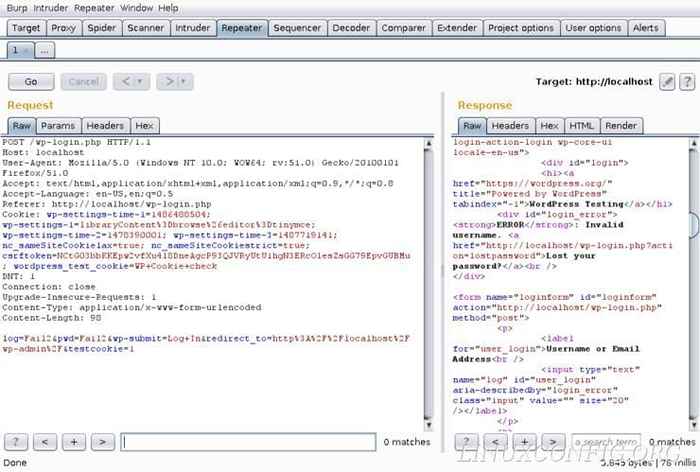

Der Repeater ist, wie der Name vorschlägt, ein Tool, mit dem Sie eine erfasste Anfrage wiederholen und ändern können. Sie können eine Anfrage an den Repeater senden und die Anfrage so wie möglich wiederholen, oder Sie können Teile der Anfrage manuell ändern, um weitere Informationen darüber zu sammeln, wie der Zielserver Anforderungen abwickelt.

Finden Sie Ihre fehlgeschlagene Anmeldeanforderung in Ihrem HTTP -Verlauf. Klicken Sie mit der rechten Maustaste auf die Anfrage und wählen Sie „an Repeater senden.Die Registerkarte Repeater wird hervorgehoben. Klicken Sie darauf und Sie werden Ihre Anfrage im linken Feld sehen. Genau wie auf der Registerkarte HTTP History können Sie die Anfrage in verschiedenen Formen anzeigen. Klicken Sie auf "Go", um die Anfrage erneut zu senden.

Die Antwort des Servers wird im rechten Box angezeigt. Dies ist auch wie die ursprüngliche Antwort, die Sie vom Server erhalten haben, wenn Sie die Anfrage zum ersten Mal gesendet haben.

Klicken Sie für die Anforderung auf die Registerkarte "Params". Versuchen Sie, die Params zu bearbeiten und die Anfrage zu senden, um zu sehen, was Sie als Gegenleistung erhalten. Sie können Ihre Anmeldeinformationen oder sogar andere Teile der Anfrage ändern, die neue Arten von Fehlern erzeugen können. In einem realen Szenario können Sie den Repeater verwenden, um herumzuführen und zu sehen, wie ein Server auf verschiedene Parameter oder das Fehlen davon reagiert.

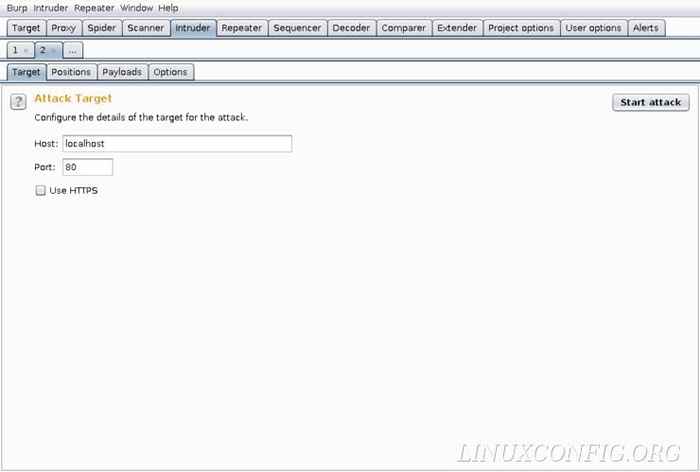

Eindringling

Das Intruder -Tool ähnelt einer brutalen Force -Anwendung wie Hydra aus dem letzten Handbuch. Das Intruder -Tool bietet verschiedene Möglichkeiten, einen Testangriff zu starten, aber es ist auch in seinen Fähigkeiten in der kostenlosen Version von Burp Suite begrenzt. Infolgedessen ist es wahrscheinlich immer noch eine bessere Idee, ein Tool wie Hydra für einen vollständigen Brute -Force -Angriff zu verwenden. Das Intruder -Tool kann jedoch für kleinere Tests verwendet werden und geben Ihnen eine Vorstellung davon, wie ein Server auf einen größeren Test reagiert.

Die Registerkarte "Ziel" ist genau das, was es scheint. Geben Sie den Namen oder die IP eines zu testenden Ziels und den Port ein, den Sie testen möchten.

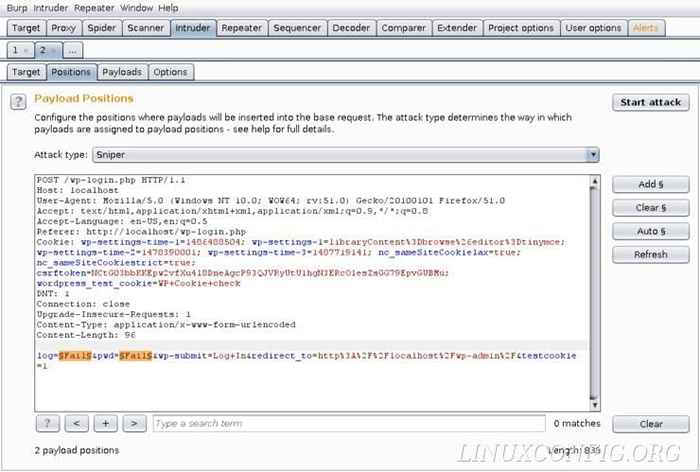

Mit der Registerkarte „Positionen“ können Sie die Bereiche der Anfrage auswählen, die Burp Suite in Variablen aus einer WordList in die WordList ersetzt. Standardmäßig wählt Burp Suite Bereiche aus, die üblicherweise getestet werden. Sie können dies manuell mit den Bedienelementen an der Seite einstellen. Durch Löschen werden alle Variablen entfernt, und Variablen können manuell hinzugefügt und entfernt werden, indem Sie sie hervorheben und auf „hinzufügen“ oder „entfernen“ klicken.”

Mit der Registerkarte „Positionen“ können Sie auch auswählen, wie Burp Suite diese Variablen testet. Scharfschütze läuft jeweils jede Variable durch. Der Rampen -RAM läuft sie alle mit demselben Wort gleichzeitig mit demselben Wort. Pitchfork und Cluster -Bombe ähneln den beiden vorherigen, verwenden jedoch mehrere verschiedene Wordlisten.

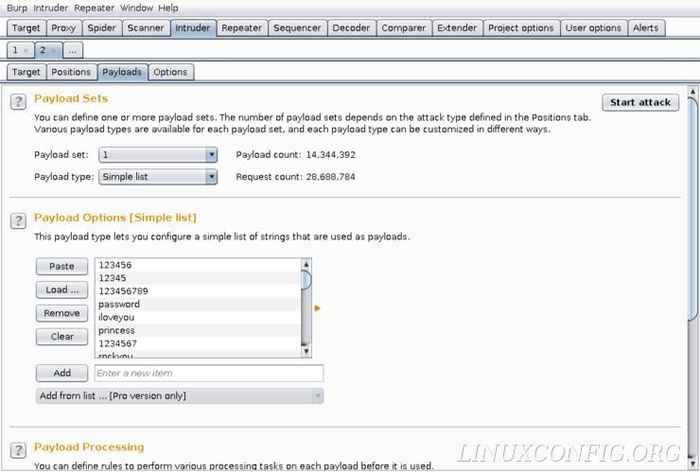

Mit der Registerkarte „Payloads“ können Sie eine WordList zum Testen mit dem Intruder -Tool erstellen oder laden.

Vergleich

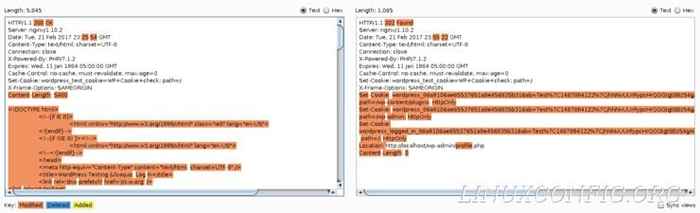

Das letzte Werkzeug, das dieser Leitfaden abdecken wird.Das treffend benannte Compare-Tool vergleicht erneut zwei Anfragen nebeneinander, sodass Sie leichter Unterschiede zwischen ihnen erkennen können.

Gehen Sie zurück und finden Sie die erfolglose Anmeldeanfrage, die Sie an WordPress gesendet haben. Klicken Sie mit der rechten Maustast.Dann finden Sie den erfolgreichen und tun Sie dasselbe.

Sie sollten unter der Registerkarte "Vergleicher" erscheinen, einer oberhalb der anderen. In der unteren rechten Ecke des Bildschirms befindet sich ein Etikett mit der Aufschrift „Vergleichen“ mit zwei Schaltflächen darunter. Klicken Sie auf die Schaltfläche "Wörter".

Ein neues Fenster öffnet sich mit den Anfragen nebeneinander und allen Registerkonsteuerungen, die Sie im HTTP -Verlauf hatten, um ihre Daten zu formatieren. Sie können sie problemlos ausrichten und Datensätze wie die Header oder Parameter vergleichen, ohne zwischen den Anfragen hin und her zu gehen.

Gedanken schließen

Das ist es! Sie haben es alle vier Teile dieser Burp Suite -Übersicht geschafft. Inzwischen haben Sie ein ausreichendes Verständnis, um sie selbst zu verwenden und mit Burp Suite zu experimentieren und es in Ihren eigenen Penetrationstests für Webanwendungen zu verwenden.

Verwandte Linux -Tutorials:

- Wie man Kali Linux und Windows 10 Dual -Boot -Start hat

- Liste der besten Kali -Linux -Tools für Penetrationstests und…

- So installieren Sie Kali Linux in VMware

- Kali HTTP Server Setup

- Tintenfisch -Proxy -Konfigurations -Tutorial unter Linux

- OpenLiteSespeed als Reverse Proxy

- Verhärtung von Kali Linux

- Kali Linux gegen Papageiung

- GUI -Software -Installateure für Kali Linux

- Eine Einführung in Linux -Automatisierung, Tools und Techniken

- « Lernen Sie Burp Suite auf Kali Linux Teil 3

- Verwenden Sie Aircrack-NG, um Ihr WLAN-Passwort unter Kali Linux zu testen »