Liste der besten Kali -Linux -Tools für Penetrationstests und Hacking

- 1570

- 142

- Miriam Bauschke

Kali Linux ist eine Linux -Verteilung, die an Cyber -Sicherheitsprofis, Penetrationstester und ethische Hacker ausgerichtet ist. Es wird mit einer großen Auswahl an Hacking -Tools geschmückt, und viele weitere können installiert werden.

Vielleicht denken Sie darüber nach, Kali Linux zu installieren, oder haben es kürzlich installiert, sind sich aber nicht sicher, wo Sie anfangen sollen. In diesem Leitfaden werden wir einige unserer Lieblings -Penetrationstests und Hacking -Tools auf der Distribution durchgehen. Dies gibt Ihnen einen guten Eindruck von dem, was verfügbar ist, sowie eine Vorstellung davon, wie die verschiedenen Tools verwendet werden können.

In diesem Tutorial lernen Sie:

- Beste Kali Linux -Tools für Penetrationstests und Hacking

Penetrationstest- und Hacking -Tools auf Kali Linux

Penetrationstest- und Hacking -Tools auf Kali Linux | Kategorie | Anforderungen, Konventionen oder Softwareversion verwendet |

|---|---|

| System | Kali Linux |

| Software | N / A |

| Andere | Privilegierter Zugriff auf Ihr Linux -System als Root oder über die sudo Befehl. |

| Konventionen | # - erfordert, dass gegebene Linux -Befehle mit Root -Berechtigungen entweder direkt als Stammbenutzer oder mit Verwendung von ausgeführt werden können sudo Befehl$ - Erfordert, dass die angegebenen Linux-Befehle als regelmäßiger nicht privilegierter Benutzer ausgeführt werden können |

Involationstest- und Hacking -Tools für Kali Linux

Folgen Sie unserer Liste unten, während wir unsere Top -Tools für Kali durchlaufen. Es gibt Hunderte mehr als das, was wir hier erwähnen, aber dies sind einige der wichtigsten, von denen wir glauben, dass jeder wissen sollte.

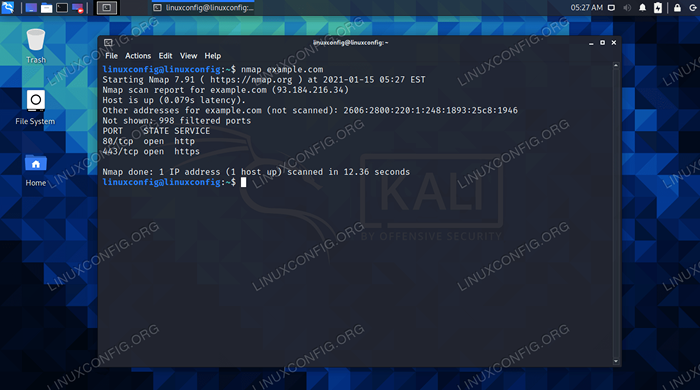

NMAP

NMAP

NMAP Bei der Ausführung eines Angriffs gegen ein anderes Gerät besteht der erste Schritt darin, so viele Informationen wie möglich zu sammeln. Informationen über das Netzwerk, die Router, Firewalls und Server helfen Ihnen, zu verstehen, wie Sie den effektivsten Angriff montieren können. Es wird Ihnen auch helfen, versteckt zu bleiben. Diese Phase wird als digitale Aufklärung bezeichnet.

Das beste Werkzeug für diese Phase müsste NMAP sein. Es kann alle Arten von Netzwerk -Scans ausführen, um Ihnen beim Fingerabdruck des Netzwerks zu helfen. Sie müssen jedoch etwas darüber wissen, wie das Tool verwendet wird. Deshalb haben wir einen Einführungshandbuch für NMAP geschrieben.

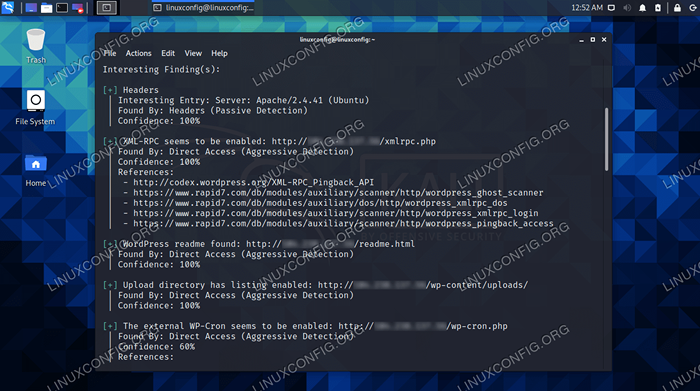

Wpscan

Wpscan

Wpscan Mehr als 30% der Websites der Welt verwenden WordPress als Content -Management -System. Wenn das Scannen von Websites nach Schwachstellen Teil Ihres Jobs als Sicherheitsfachmann ist, wird WPSCAN ein wesentliches Werkzeug in Ihrem Arsenal sein. Erfahren Sie, wie Sie das Tool in unserem Handbuch verwenden, um WPSCAN zum Scannen von WordPress -Sites nach Sicherheitslücken zu scannen.

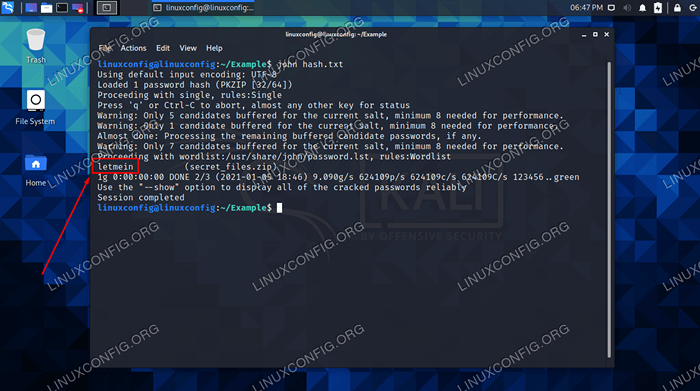

Johannes der Ripper

Johannes der Ripper

Johannes der Ripper John the Ripper ist eines der besten Tools, die Sie für das Knacken von Passwörtern unter Linux verwenden können. Es kann in Verbindung mit vielen anderen Werkzeugen verwendet werden, was es ziemlich flexibel macht.

Sie können einen Wörterbuchangriff starten, indem Sie John mit einer Wortliste Ihrer Wahl versorgen, da Kali mit vielen von ihnen vorinstalliert ausgestattet ist. Wir haben sogar gezeigt, wie man John verwendet, um Passwörter zu Post -Dateien zu knacken.

Aircrack-ng

Aircrack-NG ist eine ganze Reihe von Wi-Fi-Scan- und Risswerkzeugen. Es ist so ziemlich Ihr One -Stopp für alles, was mit der Ausnutzung der Sicherheit von drahtlosen Internet -Hotspots und Routern zu tun hat. Schauen Sie sich unsere Anleitung zur Verwendung von Aircrack-NG an, um Ihr Wi-Fi-Passwort zu testen.

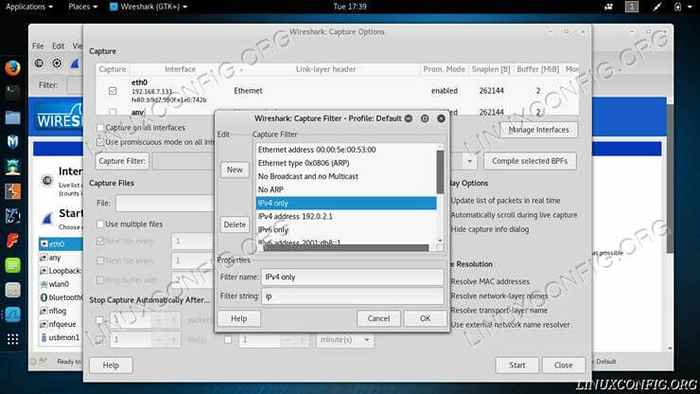

Wireshark

Wireshark

Wireshark Wenn es um den Scan -Netzwerkverkehr geht, ist Wireshark einer der besten verfügbaren Netzwerkprotokollanalysatoren. Es kann sowohl den Verkehr erfassen als auch analysieren. Es verfügt über eine Menge Funktionen, mit denen Sie den „Flusen“ von dem trennen, was Sie suchen, und es zu einem sehr leistungsstarken und effizienten Paketscheißer macht. Wir haben eine ganze Anleitung zum Filterpaketen in Wireshark.

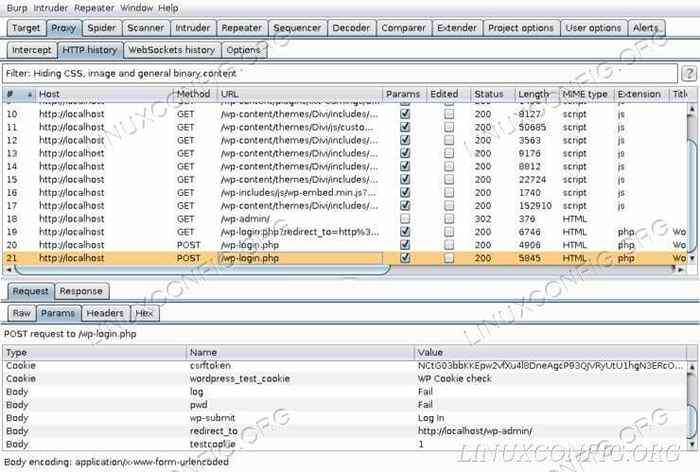

Burp Suite

Burp Suite

Burp Suite Wenn es darum geht, die Sicherheit von Webanwendungen zu testen, haben Sie es schwer. Sie können den Webverkehr zusammen mit detaillierten Informationen zu den Anforderungen und Antworten auf und von einem Server abfangen und überwachen. Schauen Sie sich unser vierteiliges Tutorial zur Verwendung der Burp Suite in Kali an.

Hydra

Hydra ist ein beliebtes Instrument, um Brute Force -Angriffe auf Anmeldeinformationen zu starten. Hydra verfügt über Optionen, um Anmeldungen auf einer Vielzahl verschiedener Protokolle wie SSH oder Websites anzugreifen. Es integriert sich gut in andere Dienstprogramme und kann Wordlisten nutzen, um Wörterbuchangriffe durchzuführen. Wir haben Leitfäden für SSH -Passwort -Tests mit Hydra und Testen von WordPress -Anmeldungen mit Hydra.

Social Engineering Toolkit

Es wurde gesagt, dass der schwächste Teil der Sicherheit eines Netzwerks die Benutzer sind. Auch wenn Sie strenge Netzwerkregeln, die Verwendung starker Passwörter und andere Sicherheitsvorkehrungen durchsetzen, können Benutzer anfällig für Social Engineering sein. Mit dem SET -Paket können Sie glaubwürdige Angriffsvektoren erstellen, um sich gegen Ihre Benutzer einzusetzen, um zu sehen, wie leicht sie durch Phishing und Social Engineering betrogen werden können.

Überspringen

Skipfish ist ein hocheffizientes und aggressives Tool zum Scannen von Websites nach Sicherheitslücken. Es kann eine große Auswahl an Websites verarbeiten, einschließlich verschiedener Content -Management -Systeme und HTTP -Server. Es ist ein wesentliches Tool, das alle Website -Administratoren gegen ihre Website verwenden sollten, um alle anhaltenden Sicherheitslücken aufzudecken.

Metasploit

Für diejenigen, die an Cybersicherheit interessiert sind, wird das Metasploit -Framework Ihr bester Freund sein, während Sie die Seile lernen. Es ist eine Art All-in-One-Satz von Tools, mit denen Angriffe gegen Zielsysteme starten können. Eine gute Möglichkeit, sich den Konzepten vorzustellen.

König Phisher

Mit König Phisher können Sie realistische Phishing -Angriffe simulieren. Es hat eine GUI, die wirklich einfach zu bedienen ist, sodass Sie in kürzester Zeit eine Phishing -Website einrichten können.

Macchanger

Macchanger

Macchanger Eines der wichtigsten Dinge, die Sie bei der Ausführung eines Angriffs oder einer Aufklärung tun müssen, ist, verborgen, anonym und ruhig zu bleiben. Intrusion Detection -Systeme werden bemerken, ob ein Gerät mit derselben IP- oder MAC -Adresse das Netzwerk weiter untersucht. Aus diesem Grund ist es wichtig, ein Tool wie MacChanger zu verwenden, um die MAC -Adresse Ihres Systems zu ändern.

Proxychains

Hinzu kommen wir auch Proxychains, mit denen Sie anonym bleiben und IP -Adressen wechseln können. Das Beste daran ist, dass es super einfach ist, jeden Befehl über Proxychains zu lenken, sodass Sie während Ihrer gesamten Aufklärung und Angriffe anonym bleiben können.

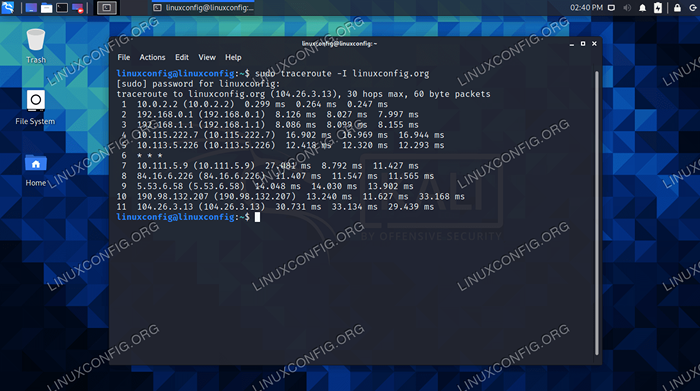

Traceroute

Traceroute

Traceroute Bei der Durchführung einer digitalen Aufklärung oder durchdringenden Tests ist es wichtig, ein Netzwerk zu fingerabdruckieren, indem Sie verstehen, welche Server oder Geräte zwischen Ihrem System und einem Ziel sitzen. Zum Beispiel können Sicherheitsexperten nicht direkt zum Angriff auf einen Webserver gehen, ohne sich zuerst die Zeit zu nehmen, um festzustellen, ob sich eine Firewall befindet.

Hier kommt das Traceroute -Dienstprogramm ins Spiel. Es kann ein Paket von Ihrem System an die Zielmaschine senden und seine gesamte Route für die Reise dort auflisten. Dies zeigt, wie viele Geräte Ihre Netzwerkdaten durchlaufen, sowie die IP -Adresse jedes Geräts.

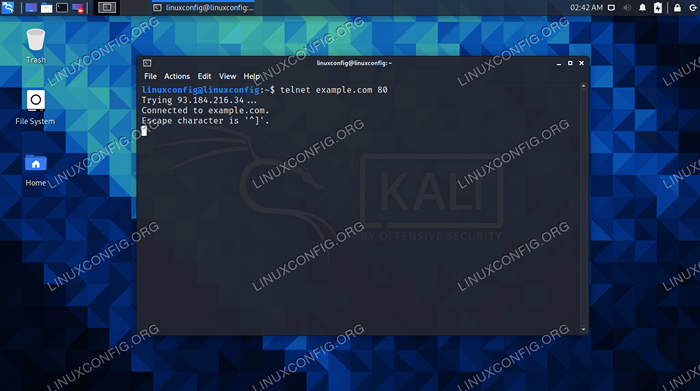

Telnet

Telnet

Telnet Telnet bleibt zwar nicht unbedingt ein Hacking -Tool, aber ein ideales Dienstprogramm, um die Verbindung zu einem bestimmten Port eines Geräts zu testen. Wenn es darum geht, Schwachstellen zu finden, sieht nichts vielversprechender aus als ein weit offener Hafen. Sehen Sie sich unser Leitfaden zur Installation und Verwendung von Telnet auf Kali an.

Dirb

Sie wären überrascht, was die Leute im Web hochladen. Und sie denken, dass niemand sie finden wird. Sicher, Google wird vielleicht nie darauf stoßen, aber dort kommt Dirb ins Spiel. Dirb kann einen Wörterbuchangriff gegen eine Website starten, um versteckte Verzeichnisse zu finden. Wer weiß, was für ein lustiges Zeug Sie dort finden werden.

Bettercap

Bettercap ist ein flexibles Werkzeug, um den Mann bei den mittleren Angriffen zu starten. Es verfügt auch über viele andere Funktionen, wie die Fähigkeit, HTTP, HTTPS, TCP und andere Arten von Netzwerkverkehr abzufangen, um Anmeldeinformationen oder andere sensible Informationen aufzunehmen.

Joomscan

Joomscan ähnelt WPSCAN, außer dass es für Websites funktioniert, die das Joomla Content Management -System ausführen. Joomla ist zwar nicht so beliebt wie WordPress, und macht immer noch einen angemessenen Anteil der Websites der Welt aus. Daher verdient es definitiv einen Platz unter unseren Lieblingswerkzeugen für Penetrationstests.

Sqlmap

Datenbankserver beherbergen viele private Informationen, die sie natürlich zu einem hoch geschätzten Ziel machen. SQLMAP automatisiert den Scanprozess für Datenbankserver und testet sie auf Schwachstellen. Sobald eine Schwäche gefunden wurde.

Fluxion

Fluxion ist ein Social Engineering -Tool, mit dem Benutzer sich dazu veranlassen, eine Verbindung zu einem bösen Zwillingsnetzwerk herzustellen und das Kennwort Ihres drahtlosen Netzwerks zu verschenken. Benutzer werden glauben, dass sie einen bekannten Router verbinden, aber stattdessen verwenden sie eine Fälschung. Fluxion ist ein großartiges Tool, um Benutzer über die Bedeutung der Verbindung mit vertrauenswürdigen Geräten zu schulen. Schauen Sie sich unseren Leitfaden zu Fluxion an, um zu sehen, wie Sie ein böses Zwillingsnetzwerk erstellen können.

Gedanken schließen

In diesem Leitfaden haben wir 20 unserer beliebtesten Penetrationstest- und Hacking -Tools für Kali Linux gesehen. Dies ist nur die Spitze des Eisbergs, da standardmäßig Hunderte von mehr Werkzeugen installiert werden und noch mehr mit wenigen Tastenanschlägen installiert werden kann. Hoffentlich wird diese Liste Sie darüber informieren, was auf Kali verfügbar ist und wo Sie anfangen sollen.

Verwandte Linux -Tutorials:

- Dinge zu installieren auf Ubuntu 20.04

- Wie man Kali Linux und Windows 10 Dual -Boot -Start hat

- Dinge zu tun nach der Installation Ubuntu 20.04 fokale Fossa Linux

- Linux -Download

- Eine Einführung in Linux -Automatisierung, Tools und Techniken

- Kali Linux gegen Papageiung

- So installieren Sie Kali Linux in VMware

- Beste Linux -Distribution für Entwickler

- Dinge zu tun nach der Installation Ubuntu 22.04 Jammy Quallen…

- Ubuntu 20.04 Leitfaden

- « Wie man einen Screenshot auf Kali Linux macht

- So installieren Sie Nvidia -Treiber unter Kali Linux »