Beschränken Sie den Zugriff auf den Cisco -Switch basierend auf der IP -Adresse

- 1811

- 179

- Phoebe Jeorga

Für zusätzliche Sicherheit wollte ich den Zugriff auf meinen Cisco SG300-10-Switch auf nur eine IP-Adresse in meinem lokalen Subnetz einschränken. Nachdem ich meinen neuen Schalter anfänglich konfiguriert hatte, war ich nicht froh zu wissen, dass jeder, der mit meinem LAN oder WLAN verbunden ist.

Am Ende habe ich das 500-seitige Handbuch durchgesehen, um herauszufinden, wie man alle IP-Adressen blockiert, mit Ausnahme derjenigen, die ich für den Zugriff des Managements wollte. Nach vielen Tests und mehreren Beiträgen in die Cisco -Foren fand ich es heraus! In diesem Artikel werde ich Sie durch die Schritte führen, um Zugriffsprofile und -profilregeln für Ihren Cisco -Switch zu konfigurieren.

InhaltsverzeichnisNotiz: Mit der folgenden Methode, die ich beschreiben werde, können Sie auch den Zugriff auf eine beliebige Anzahl aktivierter Dienste auf Ihrem Switch einschränken. Beispielsweise können Sie den Zugriff auf SSH, HTTP, HTTPS, Telnet oder alle dieser Dienste per IP -Adresse einschränken.

Erstellen Sie das Management -Zugriffsprofil und die Regeln des Managements

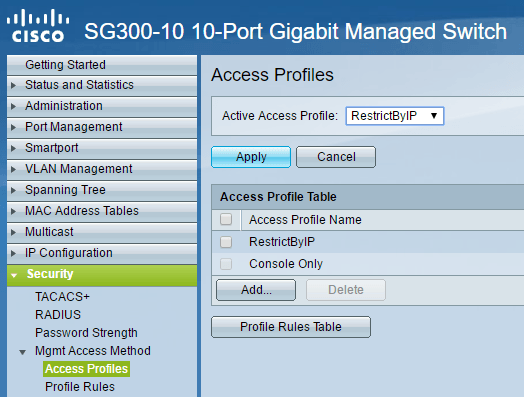

Melden Sie sich zu Beginn an der Weboberfläche für Ihren Switch an und erweitern Sie sie Sicherheit und dann erweitern MGMT -Zugriffsmethode. Gehen Sie voran und klicken Sie auf Zugangsprofile.

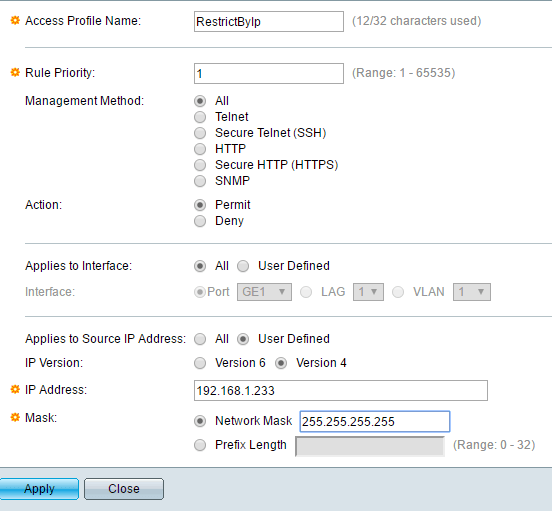

Geben Sie Ihrem neuen Profil oben einen Namen. Alle anderen Felder beziehen sich auf die erste Regel, die dem neuen Profil hinzugefügt wird. Für Priorität regieren, Sie müssen einen Wert zwischen 1 und 65535 wählen. Die Art und Weise, wie Cisco funktioniert, ist, dass die Regel mit der niedrigsten Priorität zuerst angewendet wird. Wenn es nicht übereinstimmt, wird die nächste Regel mit der niedrigsten Priorität angewendet.

In meinem Beispiel habe ich eine Priorität von gewählt 1 Weil ich möchte, dass diese Regel zuerst verarbeitet wird. Diese Regel ist diejenige, die die IP -Adresse ermöglicht, die ich auf den Switch zugreifen möchte. Unter Verwaltungsmethode, Sie können entweder einen bestimmten Dienst auswählen oder alle auswählen, was alles einschränkt. In meinem Fall habe ich alle ausgewählt, weil ich sowieso nur SSH und HTTPS aktiviert habe und beide Dienste von einem Computer aus verwalte.

Beachten Sie, dass Sie zwei separate Regeln erstellen müssen, wenn Sie nur SSH und HTTPS sichern möchten. Der Aktion kann nur sein Leugnen oder Erlauben. Für mein Beispiel habe ich mich entschieden Erlauben Da dies für die zulässige IP dienen wird. Als nächstes können Sie die Regel auf eine bestimmte Schnittstelle auf dem Gerät anwenden oder sie einfach unterlassen Alle so dass es für alle Ports gilt.

Unter Gilt für die Quell -IP -Adresse, Wir müssen wählen Benutzerdefinierte Hier und dann wählen Sie Version 4, Es sei denn, Sie arbeiten in einer IPv6 -Umgebung. In diesem Fall würden Sie Version 6 auswählen. Geben Sie nun die IP -Adresse ein, deren Zugriff zulässig ist, und geben Sie eine Netzwerkmaske ein, die alle relevanten Bits entspricht, die sie angesehen werden sollen.

Zum Beispiel, da meine IP -Adresse 192 ist.168.1.233 muss die gesamte IP -Adresse untersucht werden, und daher brauche ich eine Netzwerkmaske von 255.255.255.255. Wenn ich wollte, dass die Regel für alle im gesamten Subnetz angewendet wird, würde ich eine Maske von 255 verwenden.255.255.0. Das würde jemanden mit einer 192 bedeuten.168.1.x Adresse wäre erlaubt. Das möchte ich natürlich nicht tun, aber hoffentlich erklärt das, wie man die Netzwerkmaske benutzt. Beachten Sie, dass die Netzwerkmaske nicht die Subnetzmaske für Ihr Netzwerk ist. Die Netzwerkmaske sagt einfach, welche Bits Cisco bei der Anwendung der Regel betrachten sollte.

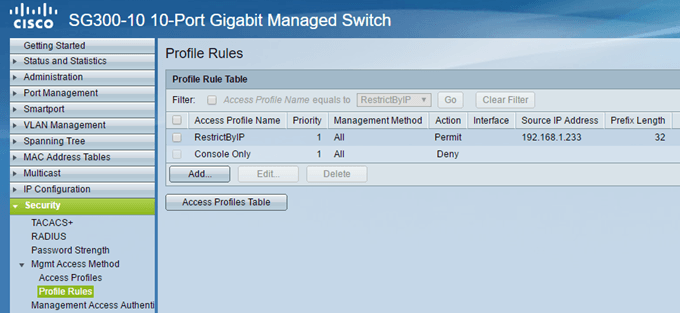

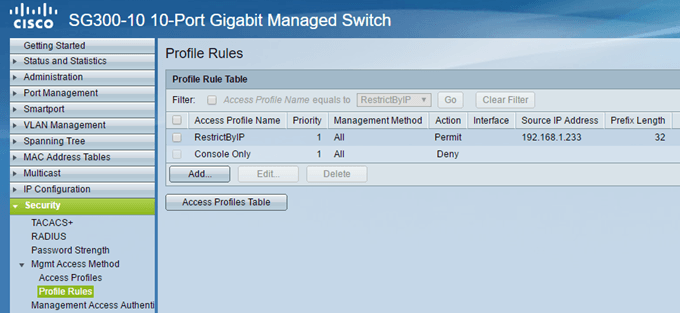

Klicken Anwenden und Sie sollten jetzt ein neues Zugriffsprofil und eine neue Regel haben! Klicke auf Profilregeln Im linken Menü und Sie sollten die neue Regel oben sehen.

Jetzt müssen wir unsere zweite Regel hinzufügen. Klicken Sie dazu auf die Hinzufügen Taste unter der gezeigt Profilregeltabelle.

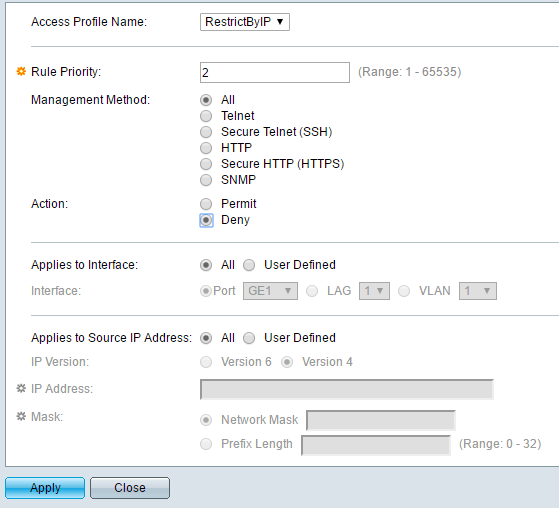

Die zweite Regel ist wirklich einfach. Stellen Sie zunächst sicher, dass der Name des Zugriffsprofils der gleiche ist, den wir gerade erstellt haben. Jetzt geben wir der Regel nur eine Priorität von 2 und wähle Leugnen für die Aktion. Stellen Sie sicher, dass alles andere darauf eingestellt ist Alle. Dies bedeutet, dass alle IP -Adressen blockiert werden. Da jedoch unsere erste Regel zuerst bearbeitet wird, ist diese IP -Adresse zulässig. Sobald eine Regel übereinstimmt, werden die anderen Regeln ignoriert. Wenn eine IP -Adresse nicht mit der ersten Regel übereinstimmt, kommt sie zu dieser zweiten Regel, in der sie übereinstimmt und blockiert wird. Hübsch!

Schließlich müssen wir das neue Zugriffsprofil aktivieren. Um das zu tun, gehen Sie zurück zu Zugangsprofile und wählen Sie das neue Profil aus der Dropdown -Liste oben (nebenbei aus Aktive Zugriffsprofil). Stellen Sie sicher, dass Sie klicken Anwenden Und du solltest gut gehen zu gehen.

Denken Sie daran, dass die Konfiguration derzeit nur in der laufenden Konfiguration gespeichert ist. Stellen Sie sicher, dass Sie zu gehen Verwaltung - Dokumentenverwaltung - Konfiguration kopieren/speichern So kopieren Sie die laufende Konfiguration in die Startkonfiguration.

Wenn Sie mehr als einen IP -Adresszugriff auf den Switch zulassen möchten, erstellen Sie einfach eine andere Regel wie die erste, aber geben Sie ihm eine höhere Priorität. Sie müssen auch sicherstellen, dass Sie die Priorität für die ändern Leugnen Regel so, dass es eine höhere Priorität hat als alle der Erlauben Regeln. Wenn Sie auf Probleme stoßen oder dies nicht zum Laufen bringen können, können Sie in den Kommentaren gerne posten, und ich werde versuchen, zu helfen. Genießen!

- « Aktivieren Sie die öffentliche Schlüsselauthentifizierung für SSH auf Cisco SG300 -Switches

- Verständnis von Linux -Berechtigungen und Chmod -Nutzung »