RHCSA -Serie Firewall Essentials und Netzwerkverkehrskontrolle mit Firewalld und Iptables - Teil 11

- 1587

- 493

- Marleen Weight

In einfachen Worten a Firewall ist ein Sicherheitssystem, das den eingehenden und ausgehenden Verkehr in einem Netzwerk basierend auf einer Reihe vordefinierter Regeln steuert (z.

RHCSA: Steuerungsnetzwerkverkehr mit Firewalld und Iptables - Teil 11

RHCSA: Steuerungsnetzwerkverkehr mit Firewalld und Iptables - Teil 11 In diesem Artikel werden wir die Grundlagen von überprüfen Firewall, Der Standarddynamik -Firewall -Daemon in Red Hat Enterprise Linux 7, Und iptables Service, der Legacy Firewall -Service für Linux, mit dem die meisten System- und Netzwerkadministratoren gut vertraut sind und auch in der verfügbaren Rhel 7.

Ein Vergleich zwischen Firewalld und Iptables

Unter der Motorhaube beide Firewall und das iptables Service sprechen mit dem Netfilter Framework im Kernel über die gleiche Schnittstelle, nicht überraschend, den Befehl iptables. Im Gegensatz zum Iptables -Dienst kann Firewalld die Einstellungen während des normalen Systembetriebs ändern, ohne dass vorhandene Verbindungen verloren gehen.

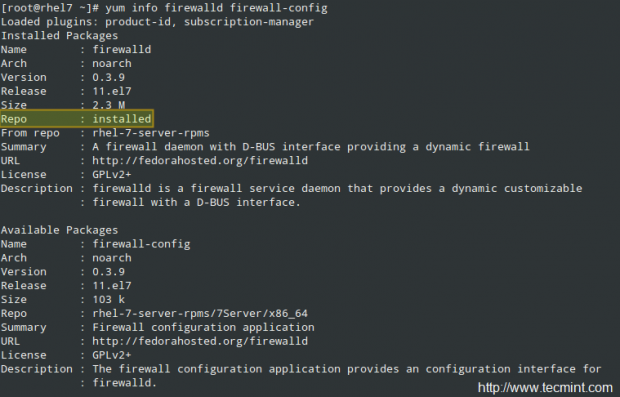

Firewall sollte standardmäßig in Ihrem Rhel -System installiert werden, obwohl es möglicherweise nicht ausgeführt wird. Sie können mit den folgenden Befehlen überprüfen (Firewall-Config ist das Tool zur Konfiguration der Benutzeroberfläche):

# Yum Info Firewall Firewall-Config

Überprüfen Sie die Firewall -Informationen

Überprüfen Sie die Firewall -Informationen Und,

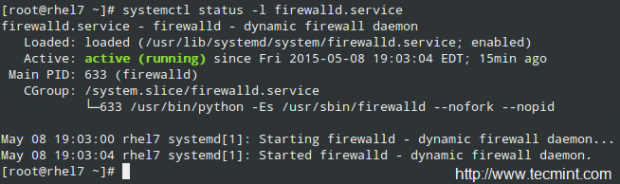

# Systemctl Status -l Firewalld.Service

Überprüfen Sie den Firewall -Status

Überprüfen Sie den Firewall -Status Andererseits die iptables Der Service ist standardmäßig nicht enthalten, kann aber durch installiert werden.

# yum update && yum install iptables services

Beide Dämonen können gestartet und aktiviert werden, um mit dem üblichen Start zu starten systemd Befehle:

# Systemctl Start Firewalld.Service | Iptables-Service.Service # SystemCTL Aktivieren Sie die Firewalld.Service | Iptables-Service.Service

Lesen Sie auch: Nützliche Befehle zur Verwaltung von Systemd Services

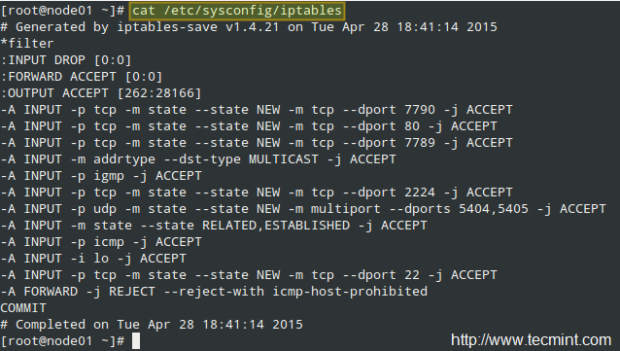

Wie für die Konfigurationsdateien verwendet der Iptables -Service /etc/sysconfig/iptables (Dies wird nicht existieren, wenn das Paket nicht in Ihrem System installiert ist). In einer RHEL 7 -Box, die als Clusterknoten verwendet wird, sieht diese Datei wie folgt aus:

Iptables Firewall -Konfiguration

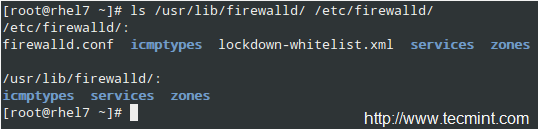

Iptables Firewall -Konfiguration Während Firewall seine Konfiguration in zwei Verzeichnissen speichern, /usr/lib/firewalld Und /etc/Firewall:

# ls/usr/lib/Firewalld/etc/Firewall

Firewalld -Konfiguration

Firewalld -Konfiguration Wir werden diese Konfigurationsdateien später in diesem Artikel weiter untersuchen, nachdem wir hier und da einige Regeln hinzugefügt haben. Inzwischen reicht es aus, Sie daran zu erinnern, dass Sie immer weitere Informationen über beide Tools finden können.

# Mann Firewall.conf # Man Firewall-cmd # Man iptables

Denken Sie davon ab, dass Sie einen Blick auf die Überprüfung von wichtigen Befehlen und Systemdokumentation - Teil 1 der aktuellen Serie, in der ich mehrere Quellen beschrieben habe Rhel 7 System.

Verwenden von Iptables, um den Netzwerkverkehr zu steuern

Möglicherweise möchten Sie sich auf Konfiguration iptables Firewall - Teil 8 der Linux Foundation Certified Engineer (Lfce) Serie, um Ihr Gedächtnis zu aktualisieren iptables Interna vor dem weiteren fortfahren. Daher können wir in die Beispiele einspringen.

Beispiel 1: Ermöglichen Sie sowohl eingehenden als auch ausgehenden Webverkehr

TCP -Ports 80 Und 443 sind die Standardports, die vom Apache -Webserver verwendet werden, um normal zu handhaben (Http) und sicher (Https) Webverkehr. Sie können eingehenden und ausgehenden Webverkehr über beide Ports auf der Anschlüsse ermöglichen ENP0S3 Schnittstelle wie folgt:

# iptables -a input -i enp0s3 -p tcp - -dort 80 -m State -State Neu, etabliert -j Akzeptieren # iptables -a output -o enp0s3 -p tcp - -ssport 80 -m State -State etabliert - J Akzeptieren Sie # iptables -a Eingabe -i enp0s3 -p tcp - -dort 443 -m staat -state neu, etabliert -j Akzeptieren Sie # iptables -a output -o enp0s3 -p tcp - -ssport 443 -m Status -State -State -State - Etabliert -J Akzeptieren

Beispiel 2: Blockieren Sie alle (oder einige) eingehende Verbindungen aus einem bestimmten Netzwerk

Es kann Zeiten geben, in denen Sie alle (oder einige) Traffic -Art von einem bestimmten Netzwerk blockieren müssen, z. B 192.168.1.0/24 Zum Beispiel:

# iptables -i Eingabe -S 192.168.1.0/24 -J Drop

Wird alle Pakete fallen lassen, die aus dem kommen 192.168.1.0/24 Netzwerk, während,

# iptables -a Eingabe -S 192.168.1.0/24 - -dort 22 -J Akzeptieren

Erlaubt nur eingehenden Verkehr über Port 22.

Beispiel 3: Umleitung eingehender Verkehr zu einem anderen Ziel umgeleitet

Wenn Sie Ihre verwenden Rhel 7 Boxen Sie nicht nur als Software-Firewall, sondern auch als tatsächliche Hardware-basierte, so dass sie zwischen zwei verschiedenen Netzwerken liegt. Die IP-Weiterleitung muss bereits in Ihrem System aktiviert sein. Wenn nicht, müssen Sie bearbeiten /etc/sysctl.Conf und den Wert von festlegen Netz.IPv4.ip_forward Zu 1, folgendermaßen:

Netz.IPv4.ip_forward = 1

Speichern Sie dann die Änderung, schließen Sie Ihren Texteditor und führen Sie schließlich den folgenden Befehl aus, um die Änderung anzuwenden:

# sysctl -p /etc /sysctl.Conf

Sie können beispielsweise einen Drucker in einer internen Box mit installieren lassen IP 192.168.0.10, mit dem TASSEN Service -Hören am Port 631 (sowohl auf dem Druckserver als auch auf Ihrer Firewall). Um Druckanforderungen von Kunden auf der anderen Seite der Firewall weiterzuleiten, sollten Sie die folgende Iptables -Regel hinzufügen:

# iptables -t nat -a prerouting -i enp0s3 -p tcp - -dort 631 -j dnat -to 192.168.0.10: 631

Bitte denken Sie daran, dass iptables Lesen Sie seine Regeln nacheinander ab. Stellen Sie daher sicher.

Erste Schritte mit Firewalld

Eine der Änderungen mit eingeführten Veränderungen Firewall Sind Zonen. Dieses Konzept ermöglicht es, Netzwerke in verschiedene Zonen -Vertrauensebene zu trennen, die der Benutzer entschlossen hat, auf die Geräte und den Datenverkehr innerhalb dieses Netzwerks zu platzieren.

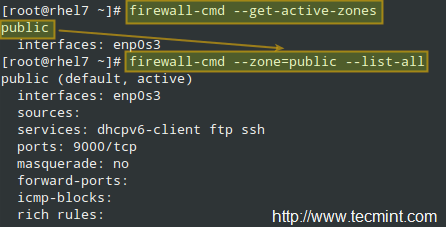

So listen Sie die aktiven Zonen auf:

# Firewall-CMD-GET-Active-Zones

Im folgenden Beispiel die öffentliche Zone ist aktiv und die ENP0S3 Die Schnittstelle wurde automatisch zugewiesen. Um alle Informationen zu einer bestimmten Zone anzuzeigen:

# Firewall-cmd --zone = public-list-alle

Listen Sie alle Firewall -Zonen auf

Listen Sie alle Firewall -Zonen auf Da können Sie mehr darüber lesen Zonen Im RHEL 7 -Sicherheitshandbuch werden wir hier nur einige spezifische Beispiele auflisten.

Beispiel 4: Dienste über die Firewall zuzulassen

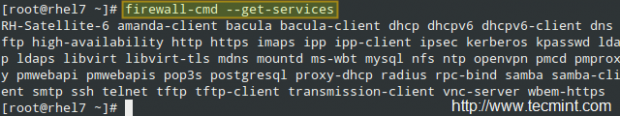

Um eine Liste der unterstützten Dienste zu erhalten, verwenden Sie.

# Firewall-CMD-Get-Services

Listen Sie alle unterstützten Dienste auf

Listen Sie alle unterstützten Dienste auf Erlauben http Und https Webverkehr über die Firewall, sofort und auf nachfolgenden Stiefeln wirksam:

# Firewall-cmd --zone = myzone --add-service = http # firewall-cmd --zone = myzone --permanent --add-service = http # firewall-cmd --zone = myzone --add-service = https # firewall-cmd --zone = myzone --permanent --add-service = https # Firewall-cmd--Reload

Wenn Code> -zone wird weggelassen, die Standardzone (Sie können sich erkundigen Firewall-CMD -get-Default-Zone) wird eingesetzt.

Um die Regel zu entfernen, ersetzen Sie das Wort hinzufügen durch Entfernen in den obigen Befehlen.

Beispiel 5: IP / Port -Weiterleitung

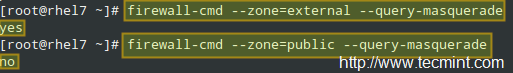

Zunächst müssen Sie herausfinden, ob das Maskerading für die gewünschte Zone aktiviert ist:

# Firewall-CMD --zone = Myzone-Query-Masquerade

Im Bild unten können wir das sehen tarnen ist für die aktiviert Außenzone, aber nicht für öffentlich:

Überprüfen Sie den Status des Maskeradens

Überprüfen Sie den Status des Maskeradens Sie können entweder das Maskieren für die Öffentlichkeit aktivieren:

# Firewall-cmd --zone = public --add-masquerade

Oder verwenden Sie das Maskieren in extern. Folgendes würden wir tun, um sich zu replizieren Beispiel 3 mit Firewall:

# Firewall-cmd --zone = extern --add-Forward-Port = port = 631: proto = tcp: toport = 631: toaddr = 192.168.0.10

Und vergessen Sie nicht, die Firewall neu zu laden.

Weitere Beispiele in Teil 9 der RHCSA -Serie finden Sie weiter werden geändert. Darüber hinaus möchten Sie sich möglicherweise auf das Wiki Firewall für weitere Beispiele beziehen.

Lesen Sie auch: Nützliche Firewall -Beispiele zur Konfiguration von Firewall in RHEL 7

Abschluss

In diesem Artikel haben wir erklärt, was a Firewall ist die verfügbaren Dienste, um eine in zu implementieren Rhel 7, und lieferte einige Beispiele, mit denen Sie mit dieser Aufgabe beginnen können. Wenn Sie Kommentare, Vorschläge oder Fragen haben, können Sie uns gerne mit dem folgenden Formular informieren. Vielen Dank im Voraus!

- « RHCSA -Serie Automatisieren Sie RHEL 7 -Installationen mit 'Kickstart' - Teil 12

- CentOS Web Panel-All-in-One-KOSTENLOSE Webhosting-Kontrollpanel für CentOS/RHEL 6 »