Sichere ProfTPD -Verbindungen mit dem TLS/SSL -Protokoll auf RHEL/CentOS 7

- 4497

- 881

- Miriam Bauschke

Von Natur aus Ftp Das Protokoll wurde als unsicheres Protokoll entwickelt und alle Daten und Kennwörter werden im Klartext übertragen, wodurch die Aufgabe eines Dritten sehr einfach ist, alle FTP-Client-Server-Transaktionen abzufangen, insbesondere Benutzernamen und Passwörter, die im Authentifizierungsprozess verwendet werden.

Aktivieren Sie SSL auf ProfTPD in RHEL/CentOS

Aktivieren Sie SSL auf ProfTPD in RHEL/CentOS Anforderungen

- Installieren von ProfTPD -Server auf RHEL/Centos 7

- Aktivieren Sie das anonyme Konto für den ProfTPD -Server in RHEL/Centos 7

In diesem Tutorial führen Sie, wie Sie sichern und verschlüsseln können Ftp Kommunikation auf ProfTpd Server in Centos/Rhel 7, Verwendung Tls (Transportschichtsicherheit) mit explizite FTPS -Erweiterung (denken Sie an FTPS als das, was HTTPS für das HTTP -Protokoll ist).

Schritt 1: Erstellen Sie ProfTPD TLS -Modulkonfigurationsdatei

1. Wie im früheren ProfTPD -Tutorial über anonymer Konto erläutert, verwendet dieser Handbuch auch denselben Ansatz zum Verwalten von ProfTPD -zukünftigen Konfigurationsdateien als Module, mit Hilfe von enabled_mod Und deaktiviert_mod Verzeichnisse, in denen alle erweiterten Funktionen des Servers gehostet werden.

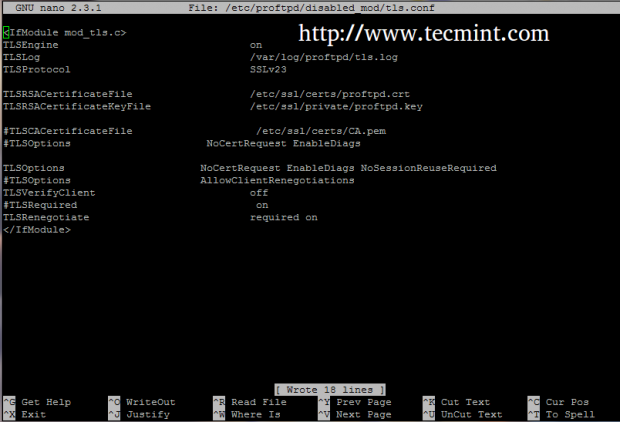

Erstellen Sie also eine neue Datei mit Ihrem bevorzugten Texteditor mit dem Namen tls.Conf In deaktiviert_mod ProfTPD -Pfad und fügen Sie die folgenden Richtlinien hinzu.

# nano/etc/profTpd/disabled_mod/tls.Conf

Fügen Sie den folgenden TLS -Dateikonfigurationsauszug hinzu.

Tlsengine on tlslog/var/log/profTPD/tls.log tlsprotocol SSLV23 TLSRSactificateFile/etc/ssl/certs/profTPD.crt tlsrsacertificateKeyFile/etc/ssl/privat/profTPD.Schlüssel #tlscactificateFile/etc/ssl/certs/ca.pem tlsopions nocerTrequest enabledIGs NoSessionReuseserequired tlSuverifyClient OFT TLSREADE

Erstellen Sie die TLS -Konfiguration

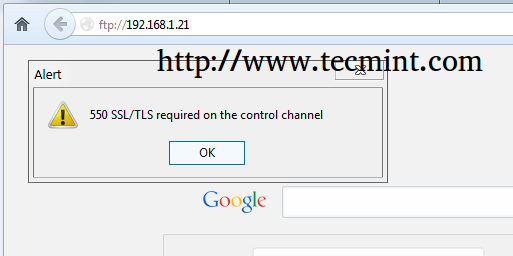

Erstellen Sie die TLS -Konfiguration 2. Wenn Sie Browser oder FTP -Clients verwenden, die TLS -Verbindungen nicht unterstützen, kommentieren Sie die Zeile TlsReque GRET ON Um TLS- und Nicht-TLS-Verbindungen gleichzeitig zu ermöglichen und die Fehlermeldung wie im folgenden Screenshot zu vermeiden.

TLS -Verbindungen zulassen

TLS -Verbindungen zulassen Schritt 2: Erstellen Sie SSL -Zertifikatdateien für TLS

3. Nachdem Sie die TLS -Modulkonfigurationsdatei erstellt haben. Dadurch können Sie FTP über TLS auf ProfTPD ermöglichen. Sie müssen ein SSL -Zertifikat und Schlüssel generieren, um die sichere Kommunikation über den ProfTPD -Server mit Hilfe von zu verwenden OpenSSL Paket.

# yum install OpenSSL

Sie können einen einzigen langen Befehl verwenden, um SSL -Zertifikat und Schlüsselpaare zu generieren. Um Dinge zu vereinfachen.

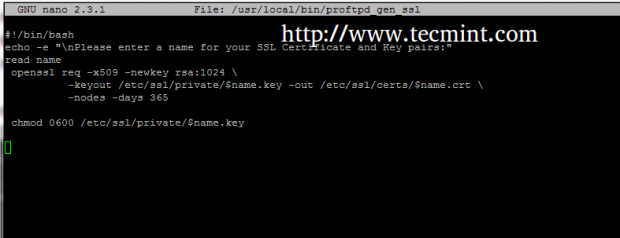

Erstellen Sie eine Bash -Datei mit dem Namen profTpd_gen_ssl An /usr/local/bin/ oder auf einem anderen ausführbaren Systempfad (definiert durch $ Path Variable).

# nano/usr/local/bin/profTpd_gen_ssl

Fügen Sie dem folgenden Inhalt hinzu.

#!/bin/bash echo -e "\ nPlease Geben Sie einen Namen für Ihr SSL -Zertifikat und Schlüsselpaare ein:" Name OpenSSL Req -x509 -NewKey RSA: 1024 \ -keyout/etc/ssl/privat/$ name.Key -out/etc/ssl/certs/$ name.crt \ -nodes -days 365 \ chmod 0600/etc/ssl/privat/$ name.Taste

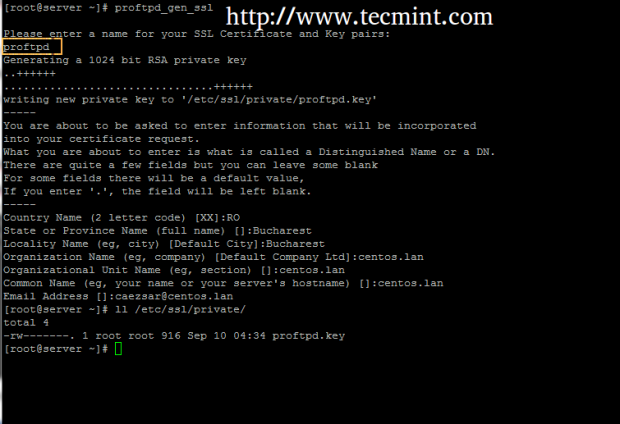

Erstellen Sie ein SSL -Zertifikat

Erstellen Sie ein SSL -Zertifikat 4. Nachdem Sie die obige Datei erstellt haben, weisen Sie sie mit Ausführungsberechtigungen zu, vermitteln Sie das /etc/ssl/privat Verzeichnis existiert und führen Sie das Skript aus, um SSL -Zertifikat und Schlüsselpaare zu erstellen.

# chmod +x/usr/local/bin/profTpd_gen_ssl # mkdir -p/etc/ssl/privat # profTpd_gen_ssl

Erstellen Sie ProfTPD -SSL -Zertifikat und Schlüssel

Erstellen Sie ProfTPD -SSL -Zertifikat und Schlüssel Liefern Sie das SSL Gemeinsamen Namen zu Ihrem Gastgeber zu entsprechen Voll qualifizierter Domainname - Fqdn.

Schritt 3: Aktivieren Sie TLS auf dem ProfTPD -Server

5. Wie die zuvor erstellte TLS -Konfigurationsdatei bereits auf das richtige SSL -Zertifikat und die Tastendatei verweist, ist das einzige, was noch übrig ist symbolischer Link von tls.Conf Datei an aktiviert-mod Verzeichnis und Neustart ProfTPD -Daemon, um Änderungen anzuwenden.

# ln -s/etc/profTpd/disabled_mod/tls.conf/etc/profTpd/enabled_mod/ # systemctl restart profTPD neu starten

Aktivieren Sie TLS auf ProfTPD

Aktivieren Sie TLS auf ProfTPD 6. Um das TLS -Modul zu deaktivieren, entfernen Sie einfach tls.Conf Symlink von enabled_mod Verzeichnis und starten Sie den ProfTPD -Server neu, um Änderungen anzuwenden.

# rm/etc/profTpd/enabled_mod/tls.conf # systemctl neu starten Sie profTPD neu

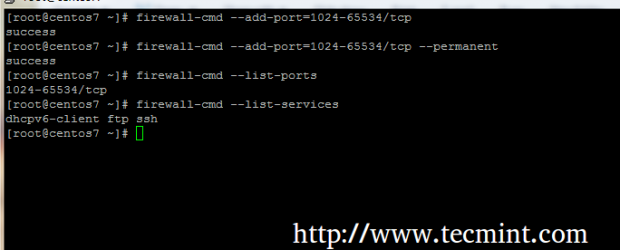

Schritt 4: Öffnen Sie die Firewall, um FTP über die TLS -Kommunikation zu ermöglichen

7. Damit Clients auf ProfTPD zugreifen und Übertragungsdateien in sichern Passivmodus Sie müssen den gesamten Hafenbereich zwischen öffnen 1024 Und 65534 Auf Rhel/Centos Firewall unter Verwendung der folgenden Befehle.

# Firewall-CMD --Add-Port = 1024-65534/TCP # Firewall-CMD --add-Port = 1024-65534/TCP --Permanent # Firewall-CMD-List-Ports # Firewall-CMD--List- Services # Firewall-CMD-Reload

Ermöglichen Sie ProfTPD -Sicherheitsverbindungen

Ermöglichen Sie ProfTPD -Sicherheitsverbindungen Das ist es. Jetzt ist Ihr System bereit, die FTP -Kommunikation über TLS von einer Client -Seite zu akzeptieren.

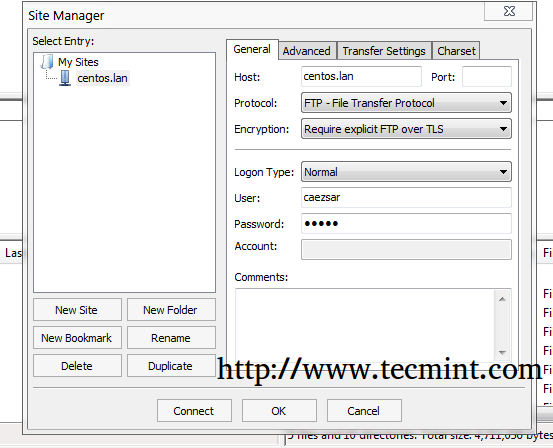

Schritt 5: Zugriff auf ProfTPD über TLS von Clients

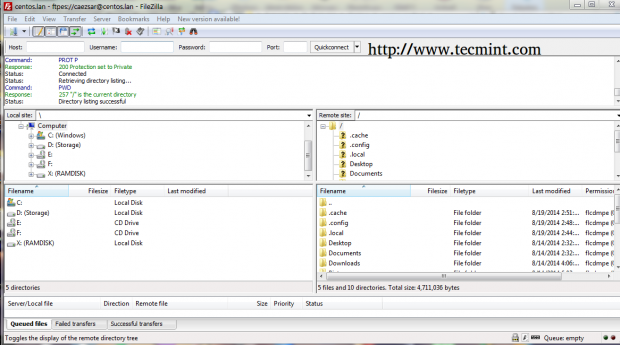

8. Webbrowser haben normalerweise keine integrierte Unterstützung für FTP gegenüber dem TLS-Protokoll, sodass alle Transaktionen über nicht verurteilte FTP geliefert werden. Einer der hervorragendsten FTP -Kunden ist Dateizilla, Das ist völlig Open Source und kann auf fast allen wichtigen Betriebssystemen ausgeführt werden.

So greifen Sie über TLS von Filezilla Open auf FTP zu Seitenverwalter, wählen Ftp An Protokoll Und Erfordern explizite FTP über TLS An Verschlüsselung Dropdown-Menü, wählen Sie Sie Anmeldetyp als Normal, Geben Sie Ihre FTP -Anmeldeinformationen ein und klicken Sie auf Verbinden mit dem Server zu kommunizieren.

Zugriff auf ProfTPD über TLS

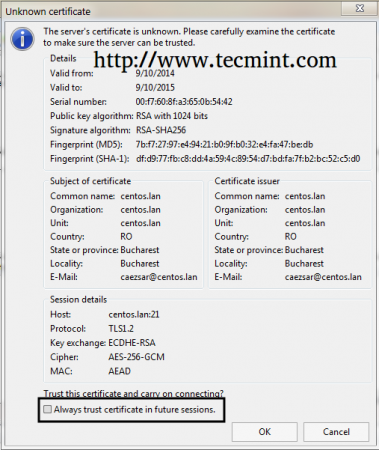

Zugriff auf ProfTPD über TLS 9. Wenn es das erste Mal ist, dass Sie eine Verbindung zum ProfTPD-Server herstellen, sollte ein Popup mit dem neuen Zertifikat angezeigt werden, Aktivieren Sie das Kontrollkästchen das sagt Vertrauen Sie immer Zertifikat für zukünftige Sitzungen und schlägt weiter OK Um Zertifikat zu akzeptieren und sich mit dem ProfTPD -Server zu authentifizieren.

Akzeptieren Sie ProfTPD -Zertifikat

Akzeptieren Sie ProfTPD -Zertifikat  ProfTPD Secure Directory Listing

ProfTPD Secure Directory Listing Wenn Sie planen, andere Clients als Filezilla zu verwenden, um sicher auf FTP -Ressourcen zuzugreifen. Einige gute Beispiele für FTP -Clients, die FTPs sprechen können, sind WinSCP für Windows -Plattformen und GFTP oder LFTP (Befehlszeile) für NIX.

- « 5 Beste Befehlszeilenarchiv -Tools für Linux - Teil 1

- Verwalten Sie mehrere logische Volumenverwaltungsdisketten mithilfe von Striping I/O »