Sichern Sie ProfTPD Server -Setup auf CentOS 7 mit TLS

- 3793

- 1168

- Matteo Möllinger

Zielsetzung

Das Ziel ist es, zuerst einen grundlegenden ProfTPD -Server auf CentOS 7 zu konfigurieren. Sobald wir ein grundlegendes FTP -Server -Setup haben, werden wir den FTP -passiven Modus hinzufügen und die Sicherheit erhöhen, indem wir die Sicherheit der Transportschicht (TLS) hinzufügen.

Zuletzt fügen wir eine optionale anonyme Konfiguration hinzu, damit sich anonymer Benutzer ohne Benutzername und Kennwort bei FTP Server anmelden kann.

Betriebssystem- und Softwareversionen

- Betriebssystem: - CentOS Linux Release 7.5.1804

- Software: - ProfTPD Version 1.3.5e

Anforderungen

Privilegierter Zugriff auf Ihr Ubuntu -System als root oder über sudo Befehl ist erforderlich.

Schwierigkeit

MITTEL

Konventionen

- # - erfordert, dass gegebene Linux -Befehle mit Root -Berechtigungen entweder direkt als Stammbenutzer oder mit Verwendung von ausgeführt werden können

sudoBefehl - $ - Angegebene Linux-Befehle, die als regelmäßiger nicht privilegierter Benutzer ausgeführt werden sollen

Anweisungen

Grundlegende FTP -Konfiguration

Beginnen wir mit der grundlegenden Installation und Konfiguration des ProfTP -Servers. Dies umfasst Installation, Definition von Firewall -Regeln und Client -Tests.

Server -Setup

Der ProfTPD -FTP -Server ist Teil eines Epel -Repositorys. Der erste Schritt besteht daher darin, das Epel -Repository zu aktivieren und dann den ProfTPD -Server zu installieren:

# yum install epel-release # yum installieren Sie profTPD

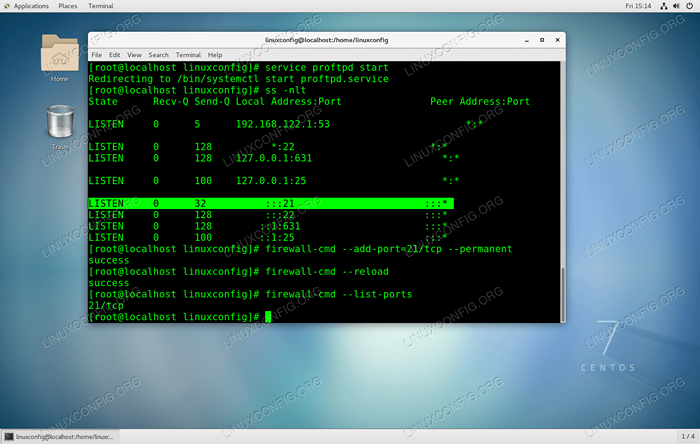

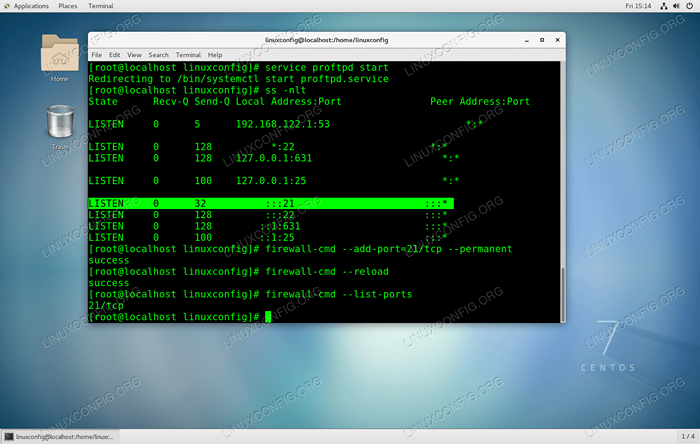

Starten Sie als Nächst 21

# Service profTpd starten # ss -nlt

Als Nächst 21

# Firewall-CMD --add-Port = 21/TCP --Permanent # Firewall-CMD-Reload

Um einen geöffneten eingehenden Port zu bestätigen 21 ausführen:

# Firewall-CMD-List-Ports

Konfigurieren des Basis FTP -Servers mit ProfTPD auf CentOS 7

Konfigurieren des Basis FTP -Servers mit ProfTPD auf CentOS 7 In dieser Phase kann sich jeder vorhandene Systembenutzer bei dem neu konfigurierten ProfTPD -Server anmelden. Optional können wir einen neuen Benutzer E erstellen E.G. Lubos mit einem Zugang zum Verzeichnis /var/ftp-Share:

# userAdd lubos -s /sbin /nologin -d /var /ftp -share # passwd lubos # chmod -r 750 /var /ftp -share # setsbool -p degly_ftpd_full_access = 1

Client -Verbindung

Zu diesem Zeitpunkt sollten wir in der Lage sein, eine FTP -Verbindung von einem Remote -Client -Computer auszuführen. Der einfachste Test ist die Verwendung des ftp Befehl.

Angesichts der Tatsache, dass unser ProfTPD -Server über die Behebung des Servers gelöst werden kann ftp.Linuxconfig.Org Hostname und Benutzer Lubos ist existent ausführend:

$ ftp ftp.Linuxconfig.org an ftp verbunden.Linuxconfig.Org. 220 FTP -Server bereit. Name (FTP.Linuxconfig.org: lubos): Lubos 331 Passwort für Lubos Passwort erforderlich: 230 Benutzer Lubos, die im Remote -Systemtyp angemeldet sind. Verwenden des Binärmodus, um Dateien zu übertragen. ftp>NOTIZ: Bitte beachten Sie, dass wir zu diesem Zeitpunkt nur "aktive FTP -Verbindungen" herstellen können! Jeder Versuch, eine „passive FTP -Verbindung“ zu erstellen.

Passive Modus FTP -Konfiguration

Server -Setup

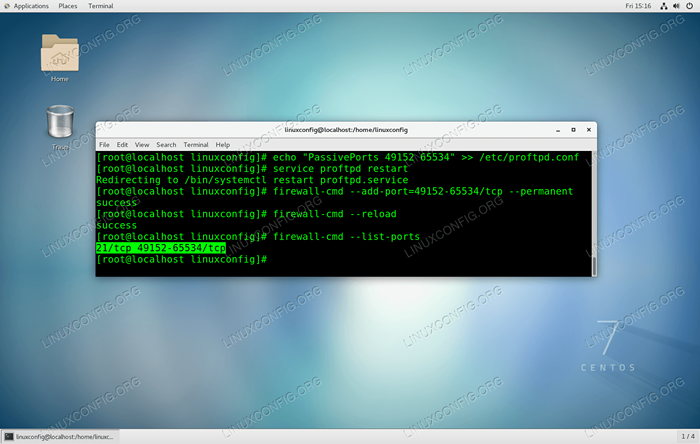

Damit unser FTP -Server auch eine passive FTP -Verbindung akzeptieren kann, führen Sie die folgenden Befehle aus, um passive Verbindungen auf dem IANA -registrierten kurzlebigen Portbereich zu ermöglichen:

Echo "Passiveports 49152 65534" >> /etc /profTPD.Conf

Starten Sie den ProfTPD -Server neu:

# Service ProfTPD Neustart

Öffnen Sie die Firewall für Ports im Bereich 49152-65534:

# Firewall-CMD --add-Port = 49152-65534/TCP --Permanent # Firewall-CMD-Reload

Bestätigen Sie, dass die Ports korrekt geöffnet wurden:

# Firewall-CMD-List-Ports

Konfigurieren Sie den ProfTPD -Server, um passive FTP -Verbindungen zu empfangen.

Konfigurieren Sie den ProfTPD -Server, um passive FTP -Verbindungen zu empfangen. FTP -Clientverbindung

Wie zuvor können wir jetzt die Passive FTP -Verbindung mit der Verwendung der FTP -Verbindung testen ftp Befehl. Stellen Sie sicher, dass Sie diesmal das verwenden -P Option wie unten gezeigt:

$ ftp -P ftp.Linuxconfig.org an ftp verbunden.Linuxconfig.Org. 220 FTP -Server bereit. Name (FTP.Linuxconfig.org: lubos): Lubos 331 Passwort für Lubos Passwort erforderlich: 230 Benutzer Lubos, die im Remote -Systemtyp angemeldet sind. Verwenden des Binärmodus, um Dateien zu übertragen. ftp> ls 227 Eintritt Passivmodus (192.168,1,111,209.252). 150 Öffnen der ASCII -Modus -Datenverbindung für Dateiliste 226 Übertragung vollständiger FTP>

Alles funktioniert wie erwartet!

Sichere FTP -Server mit TLS

Server -Setup

Wenn Sie Ihren FTP -Server außerhalb Ihres örtlichen Gebietsnetzwerks verwenden möchten, wird empfohlen, eine Art Verschlüsselung zu verwenden. Glücklicherweise ist es äußerst einfach, ProfTPD mit TLS zu konfigurieren. Installieren Sie zuerst die, wenn nicht bereits verfügbar, die OpenSSL Paket:

# yum install OpenSSL

Erstellen Sie als Nächstes ein Zertifikat mit dem folgenden Befehl. Der einzige erforderliche Wert ist Gemeinsamen Namen Dies ist der Hostname Ihres FTP -Servers:

# OpenSSL REQ -X509 -NODES -NEWKEY RSA: 1024 -Keyout/etc/pki/tls/certs/profTpd.pem -out/etc/pki/tls/certs/profTpd.PEM generiert einen 1024 -Bit -RSA -privaten Schlüssel… ++++++… +++++ SEUER Private Schlüssel zu '/etc/pki/tls/certs/profTPD schreiben.pem '-----. Was Sie eingeben wollen. Es gibt einige Felder, aber Sie können einige Felder leer lassen, es gibt einen Standardwert, wenn Sie eingeben. '.', Das Feld wird leer gelassen. ----- Ländername (2 Briefcode) [xx]: Staat oder Provinzname (Vollname) []: Lokalitätsname (z. B. Stadt) [Standardstadt]: Organisationsname (z. (z. B. Abschnitt) []: Common Name (zB, Ihr Name oder der Hostname Ihres Servers) []:ftp.Linuxconfig.Org E-Mail-Addresse []:

Als nächstes öffnen Sie als Root -Benutzer /etc/sysconfig/profTpd Verwenden Sie Ihren bevorzugten Texteditor und ändern sich:

Von: an: profTpd_options = "-dtls"

Sobald Sie fertig sind, starten Sie den ProfTPD -Server neu:

# Service ProfTPD Neustart

Client -Verbindung

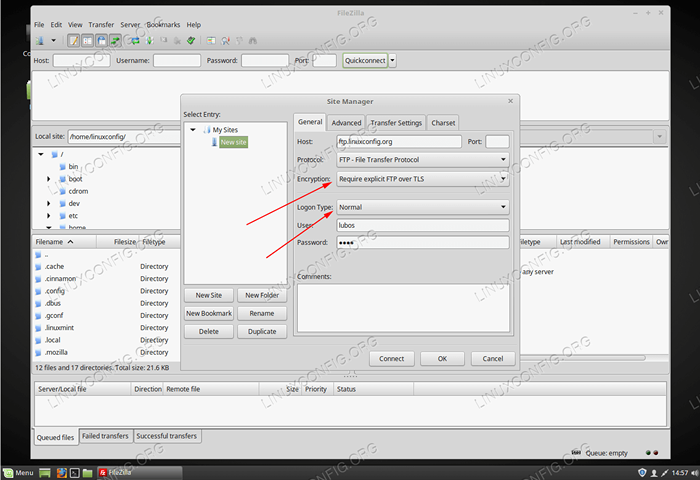

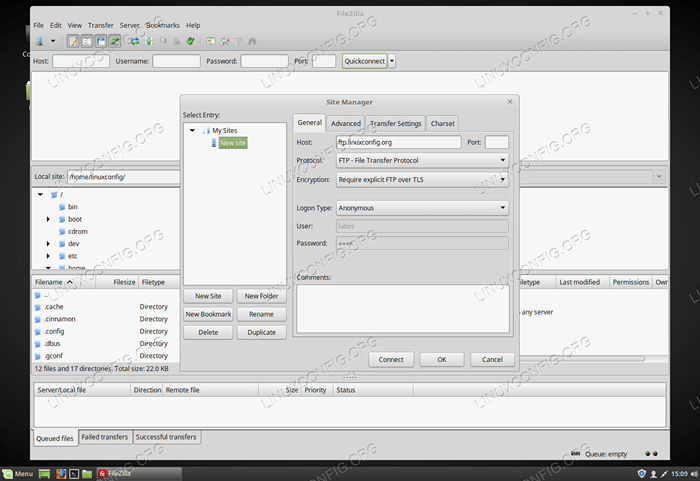

Dieses Mal verwenden wir Filezilla als unseren FTP -Test -Client:

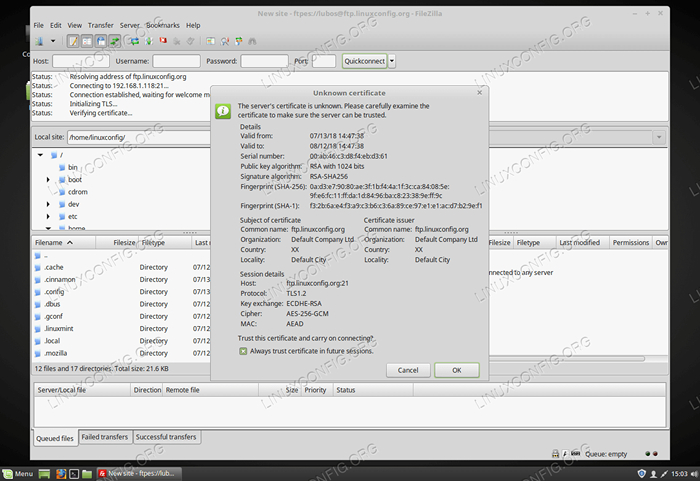

Erstellen Sie eine neue FTP -Verbindung. Um TLS zu testen, stellen Sie sicher, dass Sie eine korrekte auswählen

Erstellen Sie eine neue FTP -Verbindung. Um TLS zu testen, stellen Sie sicher, dass Sie eine korrekte auswählen Verschlüsselung Und Anmeldetyp.  Der FTP -Client warnt Sie vor dem

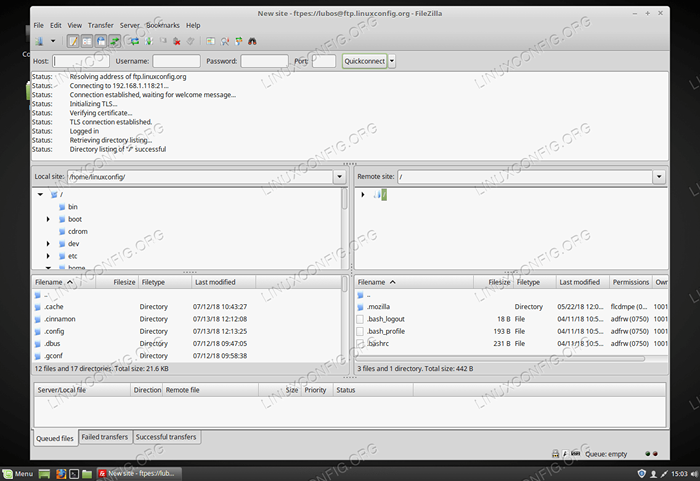

Der FTP -Client warnt Sie vor dem Unbekanntes Zertifikat. Tick Immer Vertrauen und schlagen OK.  TLS verschlüsselte Verbindung erfolgreich.

TLS verschlüsselte Verbindung erfolgreich. Konfigurieren Sie den anonymen FTP -Benutzer

Server -Setup

Damit sich der anonyme Benutzer auf dem FTP -Server anmelden kann, öffnen Sie sich /etc/sysconfig/profTpd Verwenden Sie Ihren bevorzugten Texteditor und ändern sich:

Von: profTpd_options = "-dtls" to: profTpd_options = "-dtls -danonymous_ftp"

Oben gehen wir davon aus. Wenn Sie fertig sind, starten Sie den FTP -Server neu:

# Service ProfTPD Neustart

Client -Verbindung

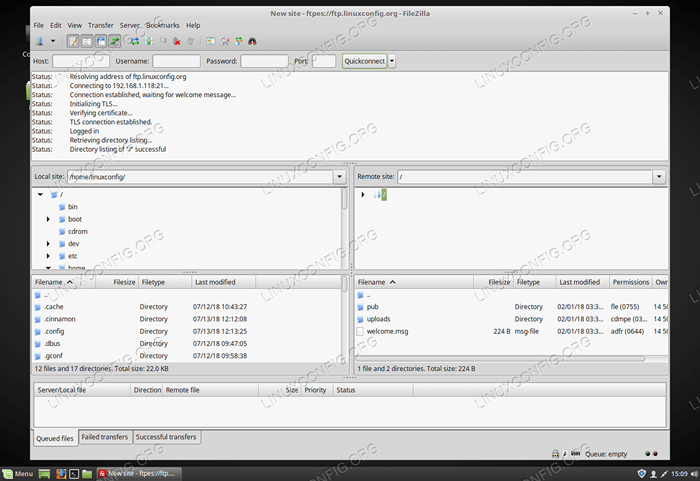

Verwenden von Filezilla als unseren FTP -Test -Client:

Als

Als Anmeldetyp wählen Anonym  Anonyme FTP -Verbindung erfolgreich.

Anonyme FTP -Verbindung erfolgreich. Anhang

Block/verweigern Sie den FTP -Zugriff des Benutzers

Falls Sie den Zugriff auf FTP -Server eines Systembenutzers blockieren/verweigern müssen, fügen Sie seinen/ihren Benutzernamen hinzu /etc/ftpusers. Ein Benutzername pro Zeile. Wenn jeder Benutzer versucht, sich zu melden 530 Login Fehler:

$ ftp ftp.Linuxconfig.org an ftp verbunden.Linuxconfig.Org. 220 FTP -Server bereit. Name (FTP.Linuxconfig.Org: Lubos): Lubos 331 Passwort für Lubos Passwort erforderlich: 530 Anmeldung falsch. Fehler bei der Anmeldung. Remote -Systemtyp ist Unix. Verwenden des Binärmodus, um Dateien zu übertragen. ftp>

Verwandte Linux -Tutorials:

- Dinge zu installieren auf Ubuntu 20.04

- Dinge zu tun nach der Installation Ubuntu 20.04 fokale Fossa Linux

- Setup FTP Server unter Linux einrichten

- Eine Einführung in Linux -Automatisierung, Tools und Techniken

- So richten Sie VSFTPD auf Debian ein

- Linux -Konfigurationsdateien: Top 30 am wichtigsten

- So richten Sie FTP/SFTP -Server und Client auf Almalinux ein

- FTP -Clientliste und -installation auf Ubuntu 22.04 Linux…

- Kann Linux Viren bekommen?? Erforschung der Verwundbarkeit von Linux…

- Mint 20: Besser als Ubuntu und Microsoft Windows?

- « So installieren Sie das Adobe Flash Player -Plugin für Firefox unter CentOS 7 Linux

- VirtualBox Virtualization Software Installation auf CentOS Linux »