Shorewall - eine Firewall auf hoher Ebene zum Konfigurieren von Linux -Servern

- 933

- 34

- Janin Pletsch

Die Einrichtung einer Firewall in Linux kann für einen Neuling oder für jemanden, der nicht sehr vertraut ist, sehr entmutigend sein iptables. Zum Glück gibt es eine sehr einfach zu verwendende Lösung in Shorewall.

Installieren Sie Shorewall Firewall unter Linux

Installieren Sie Shorewall Firewall unter Linux In diesem mehrteiligen Tutorial werde ich Sie mit dem Eingang bringen Shorewall, Und führen Sie mit diesem fantastischen Firewall -System durch einige fortgeschrittenere Themen.

Was ist Shorewall?

Shorewall ist im Wesentlichen ein Front-End für Iptables, aber es handelt sich um ein Front-End der Befehlszeilenumgebung, das eine Reihe von Textdateien für seine Konfiguration verwendet. Während Shorewall ist ein robustes Firewall-System, das über sehr große Netzwerke skaliert werden kann, die zahlreiche Maschinen bedient.

Eine Zwei-Grier-Konfiguration besteht aus einer Maschine mit zwei Ethernet-Anschlüssen, die in das lokale Netzwerk gehen.

Installation von Shorewall unter Linux

Shorewall kann mit APT-GET- und YUM-Paket-Manager-Tools installiert werden.

Auf Debian/Ubuntu/Linux Mint

$ sudo apt-Get Installieren Sie Shorewall6

Auf rhel/centos/fedora

$ sudo yum install Shorewall6

Nach der Installation müssen wir eine Beispielkonfiguration aus der “kopieren/usr/share/doc/shorewall"Verzeichnis zu Shorewalls Standardverzeichnis"/etc/ShorewalL ".

$ sudo cp/usr/share/doc/shorewall/example/zwei-interfaces/*/etc/shorewall

Und dann CD zu /etc /Shorewall.

$ CD /etc /Shorewall

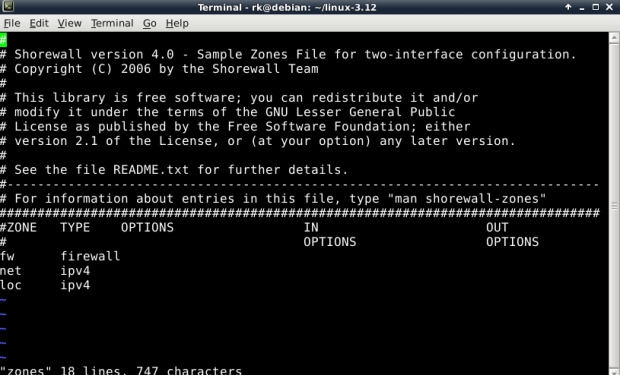

Wenn wir einen Blick in dieses Verzeichnis werfen, sehen wir eine Reihe von Dateien und Shorewall.Conf Datei. Shorewall sieht das Netzwerk als Gruppe verschiedener Zonen an. Die erste Datei, die wir aussehen möchten, ist das "das"/etc/Shorewall/Zonen" Datei.

Zonen

Zonen Hier sehen wir, dass standardmäßig drei Zonen definiert sind: Netz, loc, Und alle. Es ist wichtig sich das zu merken Shorewall behandelt die Firewall -Maschine selbst als eigene Zone und speichert sie in einer Variablen genannt $ Fw. Sie sehen diese Variable im restlichen Konfigurationsdateien.

Der "/etc/Shorewall/ZonenDie Datei ist ziemlich selbsterklärend. Du hast die Netzzone (Internet -Gesichtsschnittstelle), die loc Zone (LAN -Gesichtsschnittstelle) und alle, Welches ist alles.

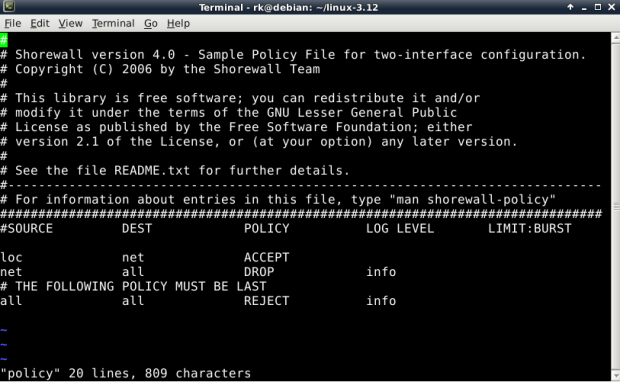

Politik

Politik Dieses Setup gibt Folgendes auf:

- Es ermöglicht allen Verbindungsanforderungen von der Loc Zone (Lan) zum Netzzone (Internet).

- Lässt alle Verbindungsanforderungen (ignoriert) von der Netzzone in die Firewall und das Lan.

- Lehnt alle anderen Anforderungen ab und protokolliert und protokolliert.

Der Protokollebene Ein bisschen sollte jedem vertraut sein, der sich mit der Verwaltung mit der Verwaltung gemacht hat Apache, Mysql, oder eine andere Anzahl anderer Foss Programme. In diesem Fall sagen wir uns Shorewall Um die zu verwenden Info -Ebene von Protokollierung.

Wenn Sie Ihre Firewall zur Verfügung haben möchten, um sie von Ihrem LAN zu verwalten, können Sie Ihren folgenden Zeilen hinzufügen/etc/Shorewall/Richtlinie" Datei.

#Source Dest Policy Log Level Level Limit: Burst loc $ fw akzeptieren $ fw loc Akzeptieren

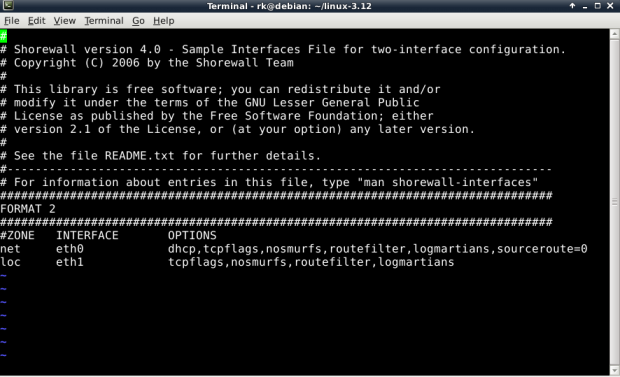

Nachdem unsere Zonen und unsere Richtlinien festgelegt sind, müssen wir unsere Schnittstellen konfigurieren. Sie tun dies, indem Sie die “bearbeiten“/etc/Shorewall/Schnittstellen" Datei.

Schnittstellen

Schnittstellen Hier haben wir unsere Internet -Gesichtsoberfläche als festgelegt Eth0 zum Netzzone. Auf unserer LAN -Seite haben wir die andere Schnittstelle festgelegt, Eth1, zum Loc Zone. Bitte passen Sie diese Datei an Ihre Konfiguration ordnungsgemäß an.

Die verschiedenen Optionen, die Sie für eine dieser Schnittstellen platzieren können.

$ MAN Shorewall-Interfaces

Ein kurzer Rückgang einiger von ihnen ist wie folgt:

- Nosmurf - Filterpakete mit Broadcast -Adresse als Quelle.

- Logmartianer - Protokollpakete mit unmöglicher Quelladresse.

- Routefilter - Kernelroutenfilterung für Anti-Spoofing.

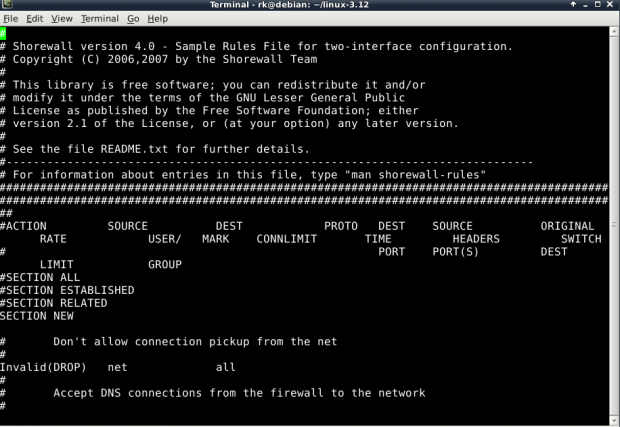

Jetzt, wo unser System entlassen ist. Sie definieren diese in der Regelndatei bei “/etc/Shorewall/Regeln“.

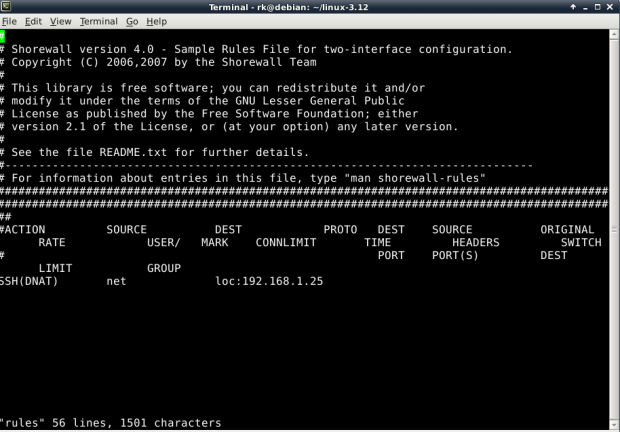

Regeln

Regeln Diese Datei sieht zunächst verwirrend aus, vor allem, weil sich die Spalten überlappen, die Header jedoch ziemlich selbsterklärend sind. Erstens haben Sie das Aktionsspalte, Das beschreibt, was Sie ausführen möchten.

Als nächstes hast du eine QUELLE Kopfball, wo Sie das definieren Zone wo das Paket stammt. Dann haben Sie Ihre Ziel, oder Ziel, Welches ist das Zone oder IP Adresse des Ziels. Verwenden wir ein Beispiel.

Angenommen, Sie möchten eine betreiben Ssh Server hinter Ihrer Firewall auf dem Computer mit der IP -Adresse von 192.168.1.25. Sie müssen nicht nur einen Hafen in Ihrer Firewall öffnen, sondern müssen der Firewall auch sagen, dass jeder Verkehr, der an Port kommt 22 muss an die Maschine geleitet werden 192.168.1.25.

Dies ist bekannt als als Port-Weiterleitung. Es ist ein häufiges Merkmal an den meisten Firewall/Router. In "/etc/Shorewall/Regeln„Sie würden dies erreichen, indem Sie eine solche Zeile hinzufügen:

Ssh (dnat) net loc: 192.168.1.25

SSH -Portweiterleitung

SSH -Portweiterleitung Oben haben wir jeden definiert Ssh bestimmte Pakete aus dem Netzzone muss die Firewall sein Routed (Dnat) zum Hafen 22 auf Maschine mit Adresse 192.168.1.25.

Das nennt man Netzwerkadressübersetzung oder Nat. Der "D”Sagt einfach Shorewall dass dies a ist Nat für eine Zieladresse.

Damit dies funktioniert, müssen Sie haben Nat Unterstützung in Ihrem Kernel aktiviert. Wenn Sie brauchen Nat Und habe es nicht, siehe mein Tutorial zur Neukompilierung eines Debian -Kernels.

Referenzlinks

Shorewall Homepage

Im nächsten Artikel werden wir einige fortgeschrittenere Themen durchgehen, aber es sollte hier viel geben, um Sie vorerst zu beginnen. Bitte schauen Sie sich wie immer die Mannseiten für ein ausführlicheres Verständnis an.

Lesen Sie auch : Erkundung von Shorewall Firewall -Konfiguration und Befehlszeilenoptionen

- « Oracle Database 11g Release 2 Installation auf RHEL/Centos 6.x/5.x/4.X

- Kernel 3.12 Veröffentlicht - Installieren und kompilieren Sie in Debian Linux »