SSH_SCAN - Überprüft Ihre SSH -Serverkonfiguration und -richtlinie unter Linux

- 4314

- 1028

- Tom Jakobs

ssh_scan ist ein benutzerfreundlicher Prototyp-SSH-Konfigurations- und Richtlinienscanner für Linux- und UNIX.

Es hat einige der folgenden Vorteile:

- Es hat minimale Abhängigkeiten, ssh_scan verwendet nur native Ruby und Bindata, um seine Arbeit zu erledigen, keine schweren Abhängigkeiten.

- Es ist tragbar, Sie können SSH_SCAN in einem anderen Projekt oder zur Automatisierung von Aufgaben verwenden.

- Es ist einfach zu bedienen, weisen Sie ihn einfach auf einen SSH -Service und erhalten Sie einen JSON -Bericht über das, was es unterstützt und der Richtlinienstatus ist.

- Es ist auch konfigurierbar. Sie können Ihre eigenen benutzerdefinierten Richtlinien erstellen, die Ihren spezifischen Richtlinienanforderungen entsprechen.

Vorgeschlagene Lesen: So installieren und konfigurieren Sie OpenSSH -Server unter Linux

So installieren Sie SSH_SCAN unter Linux

Es gibt drei Möglichkeiten, wie Sie installieren können ssh_scan und sie sind:

Zum Installieren und Ausführen als Juwel: Geben Sie:

----------- Auf Debian/Ubuntu ----------- $ sudo apt-Get Installieren Sie Ruby Gem $ sudo gem eine Installation ssh_scan ----------- Auf Centos/Rhel ----------- # yum install Ruby Rubygem # Gem Installieren Sie SSH_SCAN

Um von einem Docker -Container aus zu laufen, geben Sie ein:

# Docker Pull Mozilla/SSH_SCAN # DOCKER Run -it Mozilla/ssh_scan/app/bin/ssh_scan -t GitHub.com

Zum Installieren und Ausführen von Quelle: Typ:

# Git Clone https: // github.com/mozilla/ssh_scan.GIT # CD SSH_SCAN # GPG2 -KeyServer HKP: // Keys.gnupg.NET -RECV -KEYS 409B6B1796C275462A1703113804BB82D39DC0E3 # CURL -SL HTTPS: // GET.RVM.io | Bash -S stabil # RVM Install 2.3.1 # RVM verwenden 2.3.1 # Gem Installieren Sie Bundler # Bundle Install # ./bin/ssh_scan

So verwenden Sie SSH_SCAN unter Linux

Die Syntax für die Verwendung von ssh_scan lautet wie folgt:

$ ssh_scan -t ip -adress $ ssh_scan -t server -Hostname

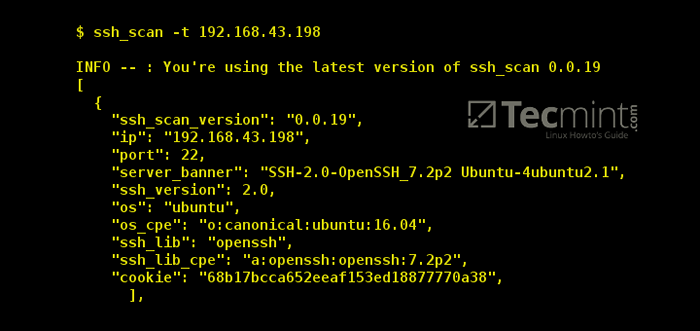

Zum Beispiel, um SSH -Konfigurationen und Richtlinien des Servers zu scannen 92.168.43.198, eingeben:

$ ssh_scan -t 192.168.43.198

Beachten Sie, dass Sie auch einen [IP/Range/Hostname] an die übergeben können -T Option wie in den folgenden Optionen gezeigt:

$ ssh_scan -t 192.168.43.198.200.205 $ SSH_SCAN -T -Test.Tecmint.Lan

Probenausgabe

I, [2017-05-09T10: 36: 17.913644 #7145] Info -: Sie verwenden die neueste Version von ssh_scan 0.0.19 ["ssh_scan_version": "0.0.19 "," IP ":" 192.168.43.198 "," Port ": 22," Server_Banner ":" SSH-2.0-OpenSSH_7.2p2 Ubuntu-4ubuntu2.1 "," ssh_version ": 2.0, "os": "Ubuntu", "OS_CPE": "O: Kanonisch: Ubuntu: 16.04 "," SSH_LIB ":" OpenSSH "," SSH_LIB_CPE ":" A: OpenSSH: OpenSSH: 7.2p2 "," Cookie ":" 68B17BCCA652EAF153ED18877770A38 "," KEY_ALGORITHMS ": [" [E-Mail geschützt] "," Ecdh-Sha2-Nistp256 "," ecdh-sha2-nistp384 "," ecdh-sha2-nistp52, ",", "Ecdh-Sha2-Nistp56", "ecdh-sha2-nistp52," Hellman-Group-Exchange-Sha256 "," Diffie-Hellman-Group14-Sha1 "]," Server_host_key_algorithmen ": [" ssh-rsa "," RSA-Sha2-512 "," RSA-Sha2-256 "," ecdsa-ecsa sha2-nistp256", "ssh-ed25519" ], "encryption_algorithms_client_to_server": [ "[email protected]", "aes128-ctr", "aes192-ctr", "aes256-ctr", "[email protected]", " [E-Mail geschützt] "]," Encryption_Algorithmen_Server_to_Client ": [" [E-Mail geschützt] "," AES128-CTR "," AES192-CTR "," AES256-CTR "," [E-Mail-Protected] "," [E-Mail geschützt] " ], "mac_algorithms_client_to_server": [ "[email protected]", "[email protected]", "[email protected]", "[email protected]", "[email protected]", "[email protected]", " [E-Mail geschützt] "," HMAC-SHA2-256 "," HMAC-SHA2-512 "," HMAC-SHA1 "],"mac_algoriths_server_to_client": ["[E -Mail geschützt]", "[E -Mail geschützt]", "[E -Mail geschützt]", "[E -Mail geschützt]", "[E -Mail geschützt]", "[E -Mail geschützt]", "[E -Mail protected]", "hmac-sha2-256", "hmac-sha2-512", "hmac-sha1" ], "compression_algorithms_client_to_server": [ "none", "[email protected]" ], "compression_algorithms_server_to_client": [ " Keine "," [E -Mail geschützt] "]," Languages_Client_to_Server ": []," Languages_Server_to_Client ": []," Hostname ":" Tecmint "," Auth_Methods ": [" PublicKey "," Passwort "," Fingerabdrücke "," Fingerabdrücke "," Fingerabdrücke " : "rsa": "bekannt_bad": "false", "md5": "0e: d0: d7: 11: f0: 9b: f8: 33: 9c: ab: 26: 77: e5: 66: 9e: F4 "," SHA1 ":" FC: 8D: D5: A1: BF: 52: 48: A6: 7E: F9: A6: 2F: AF: CA: E2: F0: 3A: 9A: B7: FA ",", ",", ",", ",", ",", ",", ",", ",", " SHA256 ":" FF: 00: B4: A4: 40: 05: 19: 27: 7C: 33: AA: DB: A6: 96: 32: 88: 8E: BF: 05: A1: 81: C0: A4: A8: 16: 01: 01: 0B: 20: 37: 81: 11 "," start_time ":" 2017-05-09 10:36:17 +0300 "," end_time ":" 2017-05-09 10:36:18 +0300 ","scan_duration_seconds": 0.221573169, "Duplicate_host_key_ips": [], "Compliance": "Richtlinie": "Mozilla modern", "konform": Falsch, "Empfehlungen": ["Entfernen Sie diese Schlüsselaustauschalge: Diffie-Hellman-Group14-Sha1",, "Entfernen Sie diese MAC-Algen: [E-Mail geschützt], [E-Mail geschützt], [E-Mail geschützt], hmac-sha1", "Entfernen Sie diese Authentifizierungsmethoden: Passwort"], "Referenzen": ["Https: // Wiki.Mozilla.org/Sicherheit/Richtlinien/OpenSSH "]]

Sie können verwenden -P um einen anderen Port anzugeben, -L den Logger zu aktivieren und -V Definieren Sie das Ausführungsstand wie unten gezeigt:

$ ssh_scan -t 192.168.43.198 -p 22222 -l ssh -scan.log -v Info

Verwenden Sie außerdem eine benutzerdefinierte Richtliniendatei (Standard ist Mozilla modern) mit dem -P oder --Richtlinie [Datei] Like SO:

$ ssh_scan -t 192.168.43.198 -l ssh -scan.LOG -V -Info -p/path/to/benutzerdefinierte/Richtlinie/Datei

Geben Sie diese ein, um alle SSH_SCAN -Nutzungsoptionen und weitere Beispiele anzuzeigen:

$ ssh_scan -h

Probenausgabe

ssh_scan v0.0.17 (https: // github.Com/Mozilla/SSH_SCAN) Verwendung: SSH_SCAN [Optionen] -t, - -Target [IP/Range/Hostname] IP/Ranges/Hostname zum Scannen -f, - -file [Filepath] Dateipfad der Datei mit IP/Bereich enthält IP/Range enthält IP/Range /Hostnames zum Scannen -t, -Timeout [Sekunden] Zeitlimit pro Verbindung, nach dem SSH_SCAN auf der Host -l, - -Logger [Log -Dateipfad] aufgeben logger -o, ---From_json [Filepath], um JSON zu lesen, um JSON zu lesen Ausgabe von -O, -Output [Filepath] Datei zum Schreiben von JSON -Ausgabe in -p, -Port [Port] Port (Standard: 22) -P, -Policy [Datei] benutzerdefinierte Richtliniendatei (Standard: Mozilla modern) -Threads [Nummer] Anzahl der Worker-Threads (Standard: 5)-Fingerabdruck-DB [Datei] Dateispeicherort der Fingerabdruck-Datenbank (Standard: Standard: ./Fingerabdrücke.DB) -Suppress -update -status nicht nach Updates -u, -Einheit -Test [Datei] Werfen Sie geeignete Exit -Codes basierend auf Compliance -Status -v [STD_Logging_Level], --verbosity -v, -Version nur Versionsinformationen -h, -HELP Diese Nachrichten Beispiele anzeigen: SSH_SCAN -T 192.168.1.1 SSH_SCAN -T -Server.Beispiel.com ssh_scan -t :: 1 ssh_scan -t :: 1 -t 5 ssh_scan -f hosts.TXT SSH_SCAN -O -Ausgabe.JSON SSH_SCAN -o -Ausgabe.JSON -o rescan_output.JSON SSH_SCAN -T 192.168.1.1 -p 22222 SSH_SCAN -T 192.168.1.1 -p 22222 -l Ausgang.log -v info ssh_scan -t 192.168.1.1 -p Custom_policy.YML SSH_SCAN -T 192.168.1.1 -Einheit -Test -P Custom_policy.YML

Schauen Sie sich einige nützliche Artilces auf dem SSH -Server an:

- Ssh passwortloser Anmeldung mit SSH Keygen in 5 einfachen Schritten

- 5 Best Practices zur Sicherung des SSH -Servers

- Beschränken Sie den Zugriff auf den SSH -Benutzer auf ein bestimmt

- So konfigurieren Sie benutzerdefinierte SSH -Verbindungen, um den Remote -Zugriff zu vereinfachen

Weitere Informationen finden Sie in SSH_SCAN Github Repository: https: // github.com/mozilla/ssh_scan

In diesem Artikel haben wir Ihnen gezeigt, wie Sie SSH_SCAN unter Linux einrichten und verwenden können. Kennen Sie ähnliche Tools da draußen? Lassen Sie uns über das Feedback -Formular unten, einschließlich anderer Gedanken zu diesem Leitfaden, wissen.

- « ttyload - Zeigt ein farbcodiertes Diagramm des Linux -Lastdurchschnitts im Terminal an

- Wie man Passwort schützt eine VIM -Datei unter Linux »