<strong>Warum sollte ich einen Computer ausstrahlen wollen??</strong>

- 2754

- 30

- Miriam Bauschke

Das höchste Sicherheitsniveau für einen Computer ist, dass er luftgestopft ist. Dies ist der einzige Weg, um die Wahrscheinlichkeit zu verringern, dass der Computer so nahe wie möglich an Null gehackt wird. Alles andere und ein engagierter Hacker wird irgendwie darauf eingehen.

Sie machen sich wahrscheinlich keine Sorgen um diese Dinge, wenn Sie nur einen Heimcomputer durchführen. Die Implementierung von nur einem oder zwei dieser Maßnahmen erhöht Ihre Sicherheitsverwaltung dramatisch.

Was ist ein Luftspalt??

Wenn Sie einen Computer ausstrahlen, gibt es nichts zwischen dem Computer und dem Rest der Welt als Luft als Luft. Natürlich hat es seit WLAN geändert, dass es sich geändert hat, um überhaupt keine Verbindung zur Außenwelt. Nichts, was noch nicht auf dem Computer ist, sollte in der Lage sein, darauf zu gelangen. Nichts am Computer sollte in der Lage sein, davon abgenommen zu werden.

Wie lufe ich meinen Computer aus?

Air -Gaping Ein Computer ist nicht so einfach, wie nur das Netzwerkkabel auszuziehen und das WLAN zu deaktivieren. Denken Sie daran, dies ist ein hochwertiges Ziel für kriminelle Hacker und National-State-Akteure (NSAs), die für ausländische Regierungen arbeiten. Sie haben Geld und Zeit. Außerdem lieben sie eine Herausforderung, also ist es verlockend für sie, einen Computer mit dem Luftbewegung zu erreichen.

Beginnen wir von außen von außerhalb des Computers und arbeiten wir uns innen:

- Die operative Sicherheit (OPSEC) ist wichtig. OPSEC kann als auf der Grundlage von Bedürfnis zu wissen vereinfacht werden. Niemand muss wissen, was sich im Raum befindet, geschweige denn, wofür der Computer ist oder wer zum Betrieb genehmigt ist. Behandle es so, als ob es nicht existierte. Wenn nicht autorisierte Menschen davon wissen, sind sie anfällig für Social Engineering -Angriffe.

- Stellen Sie sicher, dass es sich in einem sicheren Raum befindet. Der Raum sollte nur einen Eingang haben und es muss jederzeit verschlossen sein. Wenn Sie nach innen gehen, um zu arbeiten, schließen Sie die Tür hinter sich ein. Nur autorisierte Betreiber des PC sollten Zugriff haben. Wie Sie das tun, liegt bei Ihnen. Physische und elektronische intelligente Schlösser haben jeweils ihre Vor- und Nachteile.

Seien Sie vorsichtig mit Drop -Decken. Wenn ein Angreifer eine Deckenfliesen herausspringen und über die Wand gehen kann, bedeutet die verschlossene Tür nichts. Auch keine Fenster. Der einzige Zweck des Raumes sollte sein, diesen Computer zu unterbringen. Wenn Sie dort Sachen aufbewahren, gibt es die Möglichkeit, sich einzuschleichen und eine Webkamera, ein Mikrofon oder ein RF -Hörgerät zu verbergen.

- Stellen Sie sicher, dass es sich um einen sicheren Raum handelt. Sicher für den Computer, das heißt. Der Raum sollte das ideale Klima für den Computer liefern, damit er so lange wie möglich dauert. Immer wenn ein Airgap -Computer zusammenbricht, besteht die Möglichkeit, Informationen vom weggeworfenen Computer zu erhalten.

Sie benötigen auch computersichere Brandunterdrückung. Es ist angemessen. Es muss für den Computer nicht zerstörerisch sein, oder der Hacker kann versuchen, den Computer zu zerstören, indem sie die Sprinkler einschalten, wenn sie können.

- Halten Sie alle anderen unnötigen elektronischen Geräte aus dem Raum fern. Keine Drucker, Mobiltelefone, Tablets, USB -Flash -Laufwerke oder Schlüsselfobs. Wenn es eine Batterie enthält oder Strom verwendet, geht es in diesem Raum nicht. Sind wir paranoid?? NEIN. Schauen Sie sich die Air-Gap Research Dr. an. Mordechai Guri tut und sehen, was möglich ist.

- Apropos USB, stecken oder entfernen Sie unnötige USB -Anschlüsse. Möglicherweise benötigen Sie ein oder zwei USB -Anschlüsse für die Tastatur und Maus. Diese Geräte sollten an Ort und Stelle eingesperrt und nicht abnehmbar sein. Jeder andere USB -Anschluss sollte mit einem USB -Portblocker entfernt oder blockiert werden. Besser noch, verwenden Sie eine USB -Tastatur und einen Maus -Konverter -Adapter mit einer Tastatur und einer Maus. Dann brauchen Sie überhaupt keine externen USB -Anschlüsse.

- Beseitigen Sie alle Methoden zur Vernetzung möglich. Entfernen Sie die Hardware von WiFi, Ethernet und Bluetooth oder beginnen Sie mit einem Computer, der nichts davon hat. Nur diese Geräte zu deaktivieren. Jedes notwendige Netzwerkkabel muss abgeschirmt werden. Es kann sich um einen Controller für einen industriellen Prozess handeln, sodass einige Kabel erforderlich sind.

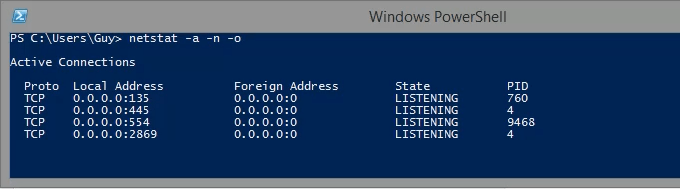

- Deaktivieren Sie alle gemeinsamen Netzwerkports am Computer. Dies bedeutet die Ports wie 80 für HTTP, 21 für FTP und andere virtuelle Ports. Wenn der Hacker irgendwie physisch mit dem Computer verbunden wird, sitzen diese Ports zumindest nicht da und warten.

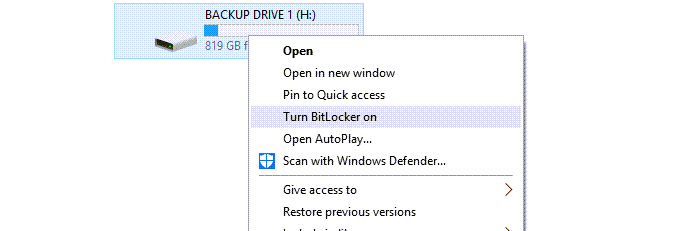

- Verschlüsseln Sie die Festplatte. Wenn der Hacker immer noch zum Computer gelangt, werden zumindest die Daten für sie verschlüsselt und nutzlos.

- Schließen Sie den Computer nach unten, wenn er nicht benötigt wird. Stecke es aus, sogar.

Ist mein Computer jetzt sicher?

Gewöhnen Sie sich an das akzeptable Risiko der Begriffe und sicherlich sicher. Solange es Hacker gibt, werden sowohl White Hut als auch Black Hut neue Wege, um den Luftspalt zu springen, weiterentwickelt werden. Es gibt nur so viel, was Sie tun können, aber wenn Sie Ihren Computer ausstrahlen, ist es zumindest ein guter Start.

- « So klonen Sie eine Festplatte in Windows 10

- So ändern Sie Ihre IP -Adresse unter Windows 10 (und warum Sie möchten) »