Top 15 beste sicherheitsorientierte Linux-Verteilungen von 2020

- 2986

- 427

- Tom Jakobs

Anonymous im Internet zu sein ist nicht besonders das gleiche wie sicher im Internet zu steigen. Beide beinhalten jedoch, sich selbst und die eigenen Daten privat zu halten und sich von den neugierigen Augen von Entitäten zu fern.

Es besteht auch das Risiko einer Überwachung von der NSA und mehrere andere Organisationen auf höchster Ebene, und deshalb ist es gut, dass Entwickler es sich selbst zur Aufbau von Distrikten für Privatsphäre genommen haben.

So sehr diese Datenschutz-Zentrum-Linux-Distributionen in der Linux-Community auf eine Nische abzielen, sind viele von ihnen robust genug, um für das Allzweck-Computer verwendet zu werden, und viele mehr können angepasst werden, um die Anforderungen für praktisch jede bestimmte Benutzerbasis zu unterstützen.

Ein gemeinsamer Faktor in fast allen Datenschutzdistributschulen ist ihre Beziehung zu Tor, da viele von ihnen den soliden Anonymitätsnetzwerk von Tor integriert sind. Protokolle, im Gegensatz zu den meisten VPN -Anbietern, die weiterhin Ihre echte IP -Adresse protokollieren, und gleichzeitig in der Lage sind, alle Daten zu sehen, die Sie möglicherweise am Punkt des Ausgangs der VPN -Server übertragen.

VPN hat jedoch immer noch eine Menge Vorteile gegenüber der ersteren, was es in gewisser Weise (abhängig von Ihrem Anwendungsfall) etwas überlegen macht - insbesondere wenn Sie P2P -Dateifreigabe und allgemeine Internetgeschwindigkeit berücksichtigen, gewinnt VPN hier (hier (hier gewinnt VPN (gewinnt) (( Mehr dazu später).

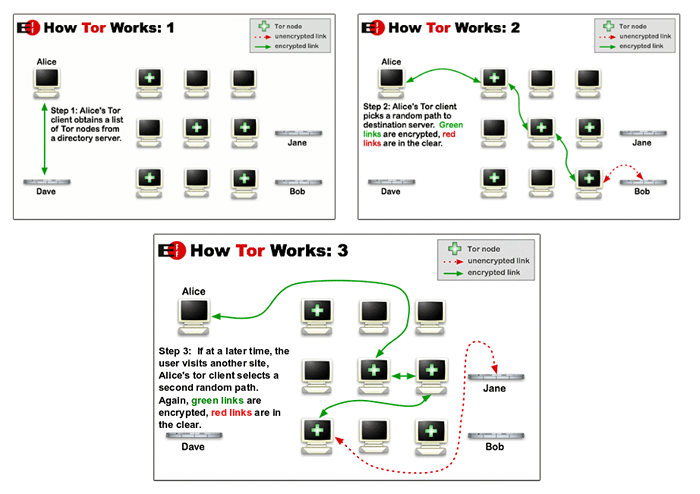

Der Tor Das Netzwerk sichert den gesamten Netzwerkverkehr, der ihn durchläuft, indem die Daten mehrere zufällige Knoten abgeholt werden, um die Rückverfolgbarkeitschancen des Datenverkehrs zu verringern. Wohlgemerkt, während dieses Prozesses wird jedes Datenstück mehrmals neu verhandelt, wenn sie durch die zufällig ausgewählten Knoten geleitet werden, bevor sie schließlich sein Ziel erreicht, wie in den folgenden Bildern dargestellt.

TOR -Netzwerk

TOR -Netzwerk Jetzt, da Sie ein grundlegendes Verständnis dafür haben, wie Tor arbeitet zum Vorteil seiner Benutzer. Hier finden Sie unsere Liste der 15 besten sicherheitsorientierten Linux-Verteilungen dieses Jahres.

1. Qubes os

Qubes os ist eine sicherheitsorientierte Fedora-basierte Distribution, die die Sicherheit durch die Umsetzung der Sicherheit durch Unterteilungsstoffe gewährleistet. Dies geschieht, indem jede Instanz des Ausführens von Programmen in einer isolierten virtuellen Umgebung ausgeführt und dann alle Daten gelöscht, wenn das Programm geschlossen ist.

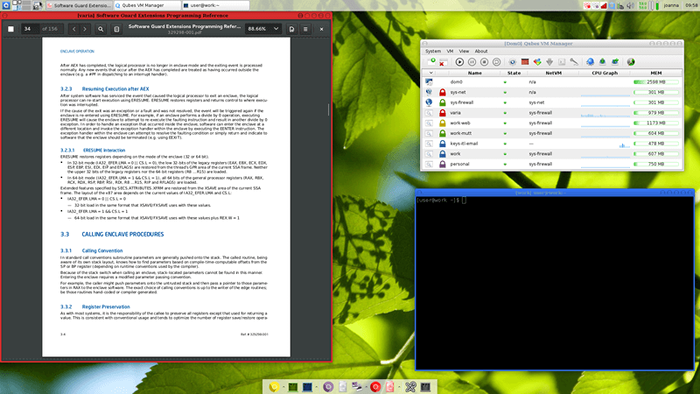

Qubesos Linux -Verteilung

Qubesos Linux -Verteilung Qubes os Verwendet den RPM -Paket -Manager und ist in der Lage, mit jeder Desktop -Umgebung der Wahl zu arbeiten, ohne dass viele Computerressourcen erforderlich sind. Zitiert von Edward Snowden als die "Bestes Betriebssystem heute verfügbar„Es ist definitiv eine gute Wahl, wenn Sie sicherstellen möchten, dass Ihre Identität und Ihre Daten allein bei Ihnen sind, ob online oder offline.

Laden Sie Qubes OS herunter

.

2. Schwänze: Das amnesische Inkognito -Live -System

Tails ist eine sicherheitsorientierte Debian-basierte Distribution, die die Identität der Benutzer online schützt und anonym bleibt. Sein Name steht für Das amnesische Inkognito -Live -System und es ist gebaut, um alle eingehenden und ausgehenden Verkehr durch die zu erzwingen Tor Netzwerk und blockieren Sie alle nachvollziehbaren Verbindungen.

Schwänze OS Linux -Distribu

Schwänze OS Linux -Distribu Es benutzt Gnom als Standard -Desktop -Umgebung und ein Leben sein DVD/USB, kann bequem von einem Stiftlaufwerk aus ausgeführt werden, wenn alle Daten im RAM gespeichert werden. Es wird mit Open-Source-Tools geliefert, die speziell aus Datenschutzgründen wie MAC-Adressspülung und Windows Camouflage bestimmt sind, um ein Paar zu erwähnen.

Download Tails OS

.

3. Blackarch Linux

Blackarch Linux ist eine leichte Arch-Linux-basierte Verteilung, die auf Penetrationstester, Sicherheitsexperten und Sicherheitsforscher abzielt. Es bietet Benutzern alle Funktionen, die Arch Linux mit einer Menge Cybersicherheits -Tools in Kombination zu bieten hat 2000+ das kann entweder einzeln oder in Gruppen installiert werden.

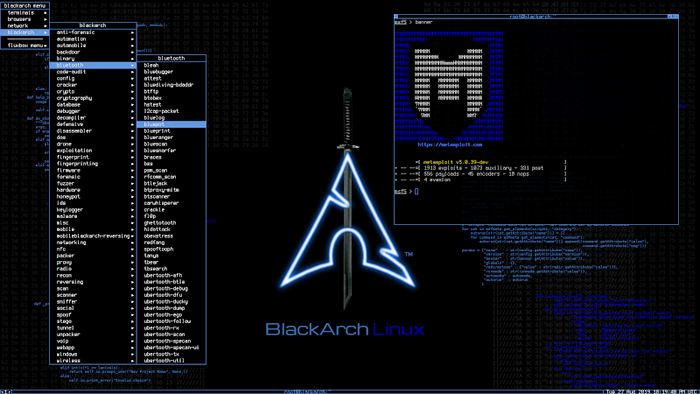

Blackarch Linux -Verteilung

Blackarch Linux -Verteilung Im Vergleich zu anderen Distributionen auf diesem aufgeführten, Blackarch Linux Es ist noch ein relativ neues Projekt, es war in der Lage, sich als zuverlässiges Betriebssystem in der Community von Sicherheitsexperten herauszuheben. Es wird mit der Benutzeroption ausgewählt, um eine dieser Desktop -Umgebungen auszuwählen: Awesome, Blackbox, Fluxbox oder Spectrwm und wie erwartet ist es als Live -DVD.

Laden Sie Blackarch Linux herunter

.

4. Kali Linux

Kali Linux (früher Backtrack) ist eine kostenlose, erweiterte Debian-basierte Penetrationstest-Linux-Verteilung, die für Sicherheitsexperten, ethische Hacking, Netzwerksicherheitsbewertungen und digitale Forensik entwickelt wurde.

Kali Linux -Verteilung

Kali Linux -Verteilung Es ist so gebaut, dass es sowohl auf 32- als auch auf 64-Bit-Architekturen reibungslos läuft und direkt aus dem Box aus einem Bündel Penetrationstest-Tools geliefert wird.

Es gibt noch viel mehr, über die man sagen kann Kali Linux (Wie bei jedem anderen Betriebssystem in dieser Liste), aber ich werde das tiefere Graben für Sie tun lassen.

Laden Sie Kali Linux herunter

.

5. Jondo/Tor-Secure-Live-DVD

Jondo Live-DVD ist mehr oder weniger eine kommerzielle Anonymitätslösung, die auf ähnliche Weise funktioniert wie das Tor, da sie seine Pakete auch über angegebene leitet “gemischte Server” - Jondonym - (Knoten im Fall von Tor), wenn sie jedes Mal neu verschlüsselt werden.

Es ist eine praktikable Alternative zu Schwänze Vor allem, wenn Sie nach etwas mit einer weniger restriktiven Benutzeroberfläche (während immer noch ein Live -System) und einer nahezu durchschnittlichen Benutzererfahrung suchen.

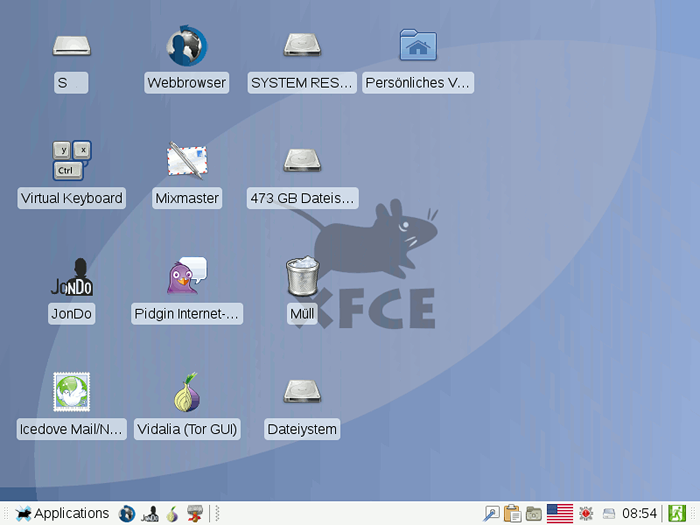

Jondo/Tor-Secure-Live-DVD

Jondo/Tor-Secure-Live-DVD Die Distribution basiert auf Debian und umfasst auch eine Auswahl an Datenschutzwerkzeugen und anderen häufig verwendeten Anwendungen.

Jondo Live-DVD ist jedoch ein Premium -Service (für die kommerzielle Nutzung), die erklärt, warum er auf den Gewerbeplatz gerichtet ist. Wie Schwänze, Es unterstützt keine native Art zum Speichern von Dateien und es ist ein zusätzlicher Überblick darüber, den Benutzern eine bessere Rechengeschwindigkeit anzubieten.

Laden Sie Jondo/Tor-Secure-Live-DVD herunter

.

6. Whonix

Wenn Sie nach etwas anderem suchen, verfolgt Whonix einen ganz anderen Ansatz als die oben genannten, da es kein Live -System ist, sondern stattdessen in einer VM - VirtualBox spezifisch ist - wo es aus Ihrem Hauptbetrieb isoliert ist Minimieren Sie das Risiko einer Infiltration von DNS -Leckagen oder Malware (mit Wurzelprivilegien).

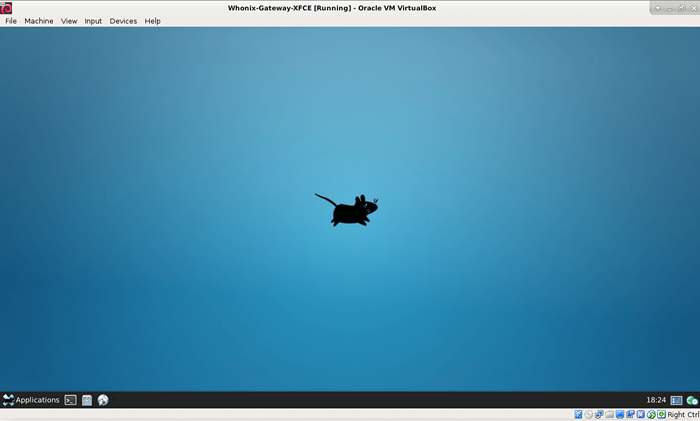

Whonix Linux OS

Whonix Linux OS Whonix besteht aus zwei Teilen - die erste, die ist "Whonix Gateway" Das fungiert als Tor -Tor, während das andere ist "Whonix Workstation" - Ein isoliertes Netzwerk, das alle seine Verbindungen über das Tor -Gateway weiterleitet.

Diese Debian-basierte Distribution verwendet zwei VMs, wodurch sie relativ ressourcenhungrig macht.

Laden Sie Whonix herunter

.

7. Diskrete Linux

Discreet Linux, früher Upr oder Ubuntu Privacy Remix, ist eine auf Debian basierende Linux-Distribution, die den Benutzern einen Schutz vor Trojanerbasierter Überwachung bietet, indem er seine Arbeitsumgebung vollständig von Standorten mit privaten Daten isoliert hat. Es wird als Live -CD verteilt, die nicht auf einer Festplatte installiert werden kann, und das Netzwerk ist absichtlich deaktiviert, wenn es ausgeführt wird.

Discreet Linux

Discreet Linux Discreet Linux gehört zu den einzigartigen Distributionen auf dieser Liste und ist offensichtlich nicht für tägliche Computeraufgaben wie Textverarbeitung und Spiele bestimmt. Sein Quellcode wird angesichts der geringen Notwendigkeit von Aktualisierungen/Korrekturen selten aktualisiert, aber er wird mit der Gnome -Desktop -Umgebung für eine einfache Navigation versendet.

Laden Sie Diskrete Linux herunter

.

8. Iprrediaos

IPREDIAOS ist eine Fedora-basierte Linux-Distribution, die mit Schwerpunkt auf anonymem Webbrowsing, E-Mail und Dateifreigabe konzentriert ist, während Benutzer Stabilität, Geschwindigkeit und Rechenleistung anbieten. Als sicherheitsbewusstes Betriebssystem, das es ist.

Iprrediaos

Iprrediaos Zu den Funktionen, die IPREDIAOS bietet.

Laden Sie iPrediaos herunter

.

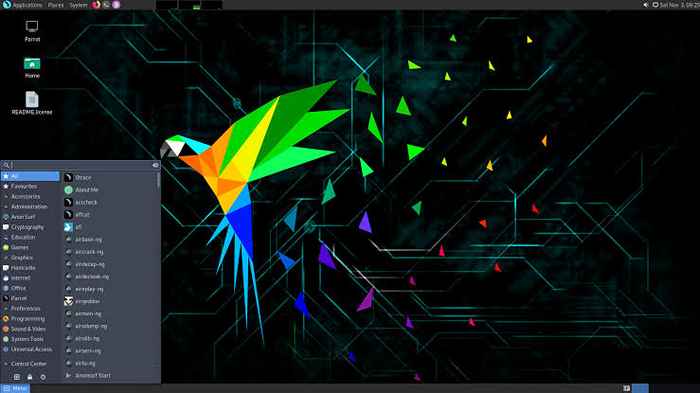

9. Papageiensicherheit OS

Das Papageiensicherheits-Betriebssystem ist eine weitere Debian-basierte Verteilung, die auf Penetrationstests, ethisches Hacken und die Online-Sicherstellung der Anonymität ausgerichtet ist. Es enthält ein robustes und tragbares Labor für digitale Forensik -Experten, das nicht nur Software für Reverse -Engineering, Kryptographie und Privatsphäre, sondern auch für die Entwicklung von Software und das Surfen des Internets anonym enthält.

Papageiensicherheit OS

Papageiensicherheit OS Es wird als Rolling -Release verteilt, die nur mit Kernanwendungen wie Torbrowser, Onionshare, Papageienterminal und Mate als Standard -Desktop -Umgebung versandt.

Laden Sie das Papageiensicherheitsbetrieb herunter

.

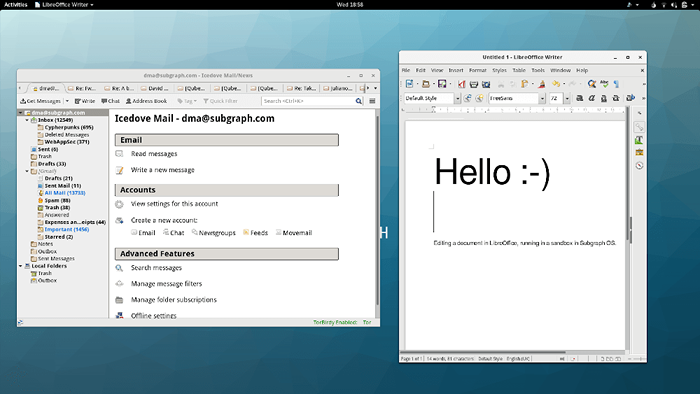

10. Subgraph OS

Subgraph OS ist eine leichte Debian-basierte Verteilung, die für Überwachung und Einmischung durch Gegner über ein Netzwerk unabhängig von ihrer Raffinesse und Unempfindlichkeit von Gegnern ist. Es wurde erstellt, um einen gehärteten Linux -Kernel in Verbindung mit einer Anwendungsfeuerwall zu verwenden, um bestimmte Programme daran zu hindern, auf das Netzwerk zuzugreifen.

Subgraph OS

Subgraph OS Das Ziel von Subgraph OS ist das Ziel von Subgraph OS, ein benutzerfreundliches Betriebssystem mit spezifischen Datenschutzwerkzeugen ohne Kompromisse der Benutzerfreundlichkeit zu bieten.

Download Subgraph OS

.

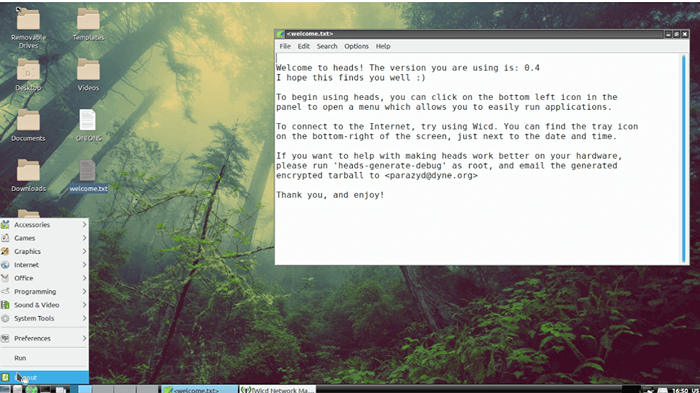

11. Köpfe os

Heads ist eine kostenlose und Open-Source-Linux-Distribution, die mit dem Ziel erstellt wurde, die Privatsphäre und Freiheit der Benutzer zu respektieren und ihnen dabei zu helfen.

Köpfe os

Köpfe os Es wurde entwickelt, um die Antwort auf einige der „fragwürdigen“ Entscheidungen der Schwänze zu sein, z. B. die Verwendung von Systemd und nicht freier Software. Das heißt, alle Anwendungen in den Köpfen sind kostenlos und open-Source und verwendet Systemd nicht als Init-System.

Download Heads OS

.

12. Alpine Linux

Alpine Linux ist eine leichte, sicherheitsorientierte Open-Source-Linux-Verteilung für Ressourceneffizienz, Sicherheit und Einfachheit basierend auf Busybox und Musl LIBC.

Alpine Linux

Alpine Linux Es ist seit seiner ersten Veröffentlichung im August 2005 in aktiv.

Laden Sie Alpine Linux herunter

.

13. Pureos

PureOS ist eine benutzerfreundliche Debian-basierte Verteilung, die mit Schwerpunkt auf Privatsphäre und Sicherheit von Nutzern durch Purismus erstellt wurde-das Unternehmen hinter Liberem Computern und Smartphones.

Pureos

Pureos Es wurde entwickelt, um seine Benutzer die vollständige Kontrolle über ihr Computersystem mit vollständiger Anpassungsfähigkeit, auffälligen Animationen und minimalen Datenrestwegen zu setzen. Es wird mit GNOME als Standard -Desktop -Umgebung geliefert.

Laden Sie Pureos herunter

.

14. Linux Kodachi

Linux Kodachi ist eine leichte Linux. Direkt aus der Fledermaus filtert es den gesamten Netzwerkverkehr über ein virtuelles Proxy -Netzwerk und das TOR -Netzwerk, um den Standort sein.

Linux Kodachi

Linux Kodachi Es basiert auf Xubuntu 18.04, Schiffe mit XFCE-Desktop-Umgebung und mehrere integrierte Technologien, mit denen Benutzer anonym bleiben und ihre Daten vor unerwünschten Händen schützen können.

Laden Sie Linux Kodachi herunter

.

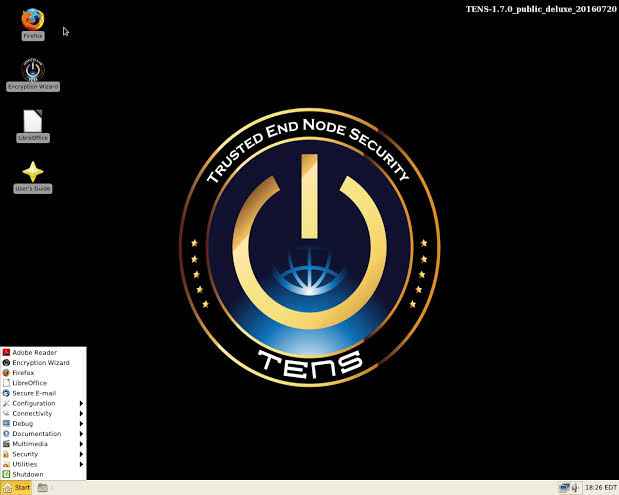

15. Zehns

Zehnte (früher Leichte tragbare Sicherheit oder LPS) steht für Vertrauenswürdige Endknotensicherheit Und es ist ein Programm, das ein Barebone Linux -Betriebssystem aus einem tragbaren Speichergerät startet, ohne Daten auf der lokalen Festplatte zu montieren.

Tens Linux OS

Tens Linux OS Zehnte Erfordert keine Administratorberechtigte für die Ausführung, weder Kontakt mit einer lokalen Festplatte noch eine Installation, unteren anderen fortschrittlichen Sicherheitsfunktionen. Oh, und lustige Tatsache, Tens wird von der Informationsdirektion des Luftwaffenforschungslabors der United States Air Force verwaltet und hergestellt.

Download Tens OS

.

Abschluss

Ich weiß nicht, wie viele der Distributionen in unserer Liste, die Sie zuvor verwendet haben.

Welche der oben genannten Sicherheitsausschüttungen haben Sie in der Vergangenheit ausprobiert oder welche sind bereit, in naher Zukunft einen Schuss zu machen?? Wie hat Ihre Erfahrung mit Distribos für Privatsphäre gewesen?? Fühlen Sie sich frei, Ihre Geschichten im Kommentarfeld unten mit uns zu teilen.

- « So installieren Sie Microsoft OneNote unter Linux

- So installieren Sie ZIP und Unzipp unter Linux »