Verwenden von OpenSSH mit einer Zwei-Faktor-Authentifizierung eine zusätzliche Sicherheitsebene hinzufügen

- 4169

- 1203

- Marleen Weight

OpenSSH ist eine weit verbreitete Software -Suite für den sicheren Remote -Zugriff auf Systeme und Server über das Internet. Es bietet einen verschlüsselten Kommunikationskanal zwischen zwei Systemen, der unbefugten Zugriff und Abhören verhindert. Wenn Sie sich jedoch ausschließlich auf ein Kennwort zur Authentifizierung verlassen. Die Zwei-Faktor-Authentifizierung (2FA) bietet OpenSSH eine zusätzliche Sicherheitsebene, indem Benutzer zusätzlich zu ihrem Kennwort zusätzliche Informationen bereitstellen müssen, normalerweise einen einmaligen Code, der von einer mobilen App generiert wird.

In diesem Artikel werden wir untersuchen.

Schritt 1: Installation von Google Authenticator

Der erste Schritt besteht darin, die Google Authenticator -Anwendung auf dem Server zu installieren. Google Authenticator ist eine weit verbreitete mobile App, die einmalige Codes für 2FA generiert. Es ist sowohl für Android- als auch für iOS -Geräte verfügbar.

Verwenden Sie den folgenden Befehl, um Google Authenticator auf einem Linux -Server zu installieren:

sudo apt-get installieren libpam-Google-Authenticator Eine rhelbasierte Systeme verwendet:

sudo yum installieren Google-Authenticator Dadurch werden das Google Authenticator -Modul für Steckbetriebsauthentifizierungsmodule (PAM) auf Ihrem Server installiert.

Schritt 2: Konfigurieren von Google Authenticator

Sobald Sie Google Authenticator installiert haben, müssen Sie ihn für Ihr Benutzerkonto konfigurieren. Führen Sie dazu den folgenden Befehl aus:

Google-Authenticator Auf diese Weise werden Sie mit einer Reihe von Fragen aufgefordert, Google Authenticator für Ihr Benutzerkonto zu konfigurieren. Die Fragen umfassen:

- Möchten Sie, dass Authentifizierungs-Token zeitbasiert ist (Y/N)?

- Wenn Sie Ihr Telefon verlieren, können Sie Ihre Token aus Sicherungscodes wiederherstellen. Möchten Sie diese Funktion aktivieren (y/n)?

- Möchten Sie jedes Mal einen Bestätigungscode benötigen, wenn Sie sich anmelden (y/n)?

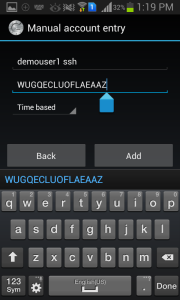

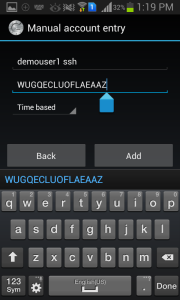

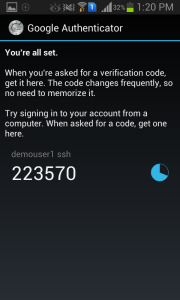

Beantworten Sie die Fragen nach Ihrer Präferenz. Sobald Sie das Setup abgeschlossen haben, generiert Google Authenticator einen QR -Code, den Sie mit der Google Authenticator -App auf Ihrem Mobilgerät scannen können.

https: // www.Google.com/chart?CHS = 200x200 & CHLD = M | 0 & CHT = QR & CHL = OTPAUTH: // TOTP/[E -Mail geschützt]%3Fsecret%3dwugqecluoflaeaaz. Ich, um Ihre "~/ zu aktualisieren.Google_authenticator "Datei (Y/N) y möchten Sie mehrere Verwendungen desselben Authentifizierungs -Tokens ablehnen? Dies beschränkt Sie auf einen Anmeldung über alle 30er Jahre, aber es erhöht Ihre Chancen, mannte Angriffe (y/n) zu bemerken oder sogar zu verhindern Time-Skew zwischen dem Client und dem Server erlauben wir ein zusätzliches Token vor und nach der aktuellen Zeit. Wenn Sie Probleme mit einer schlechten Zeitsynchronisation haben, können Sie das Fenster von seiner Standardgröße von 1: 30 Minuten auf etwa 4 Minuten erhöhen. Möchten Sie dies tun (y/n) y Wenn der Computer, in den Sie sich anmelden. Standardmäßig begrenzt dies Angreifer auf nicht mehr als 3 Anmeldeberationen alle 30er Jahre. Möchten Sie ratenlimitierende (y/n) y aktivieren

Google Authenticator zeigt Ihnen einen geheimen Schlüssel und viele „Notfallcodes.„Notfallcodes können nur einmal verwendet werden, wenn Sie geheimer Schlüssel verloren haben. Schreiben Sie sie also an einen sicheren Ort auf.

Verwenden Sie die Google Authenticator -Anwendung in Ihren Android-, iPhone- oder Blackberry -Telefonen, um einen Verifizierungscode zu generieren, indem Sie geheime Schlüssel eingeben. Sie können auch den in der URL bereitgestellten Balkencode scannen, um dies zu tun.

Sie können auch Java -basierte Anwendungen verwenden, um Überprüfungscodes zu generieren. Verwenden Sie den folgenden Link, um Details zu erhalten.

http: // blog.JCUFF.Net/2011/02/Cli-Java-basierte Google-Authenticator.html

Schritt 3: OpenSSH konfigurieren

Nachdem Sie Google Authenticator für Ihr Benutzerkonto konfiguriert haben, müssen Sie OpenSSH so konfigurieren, dass es verwendet wird, um es zu verwenden.

- Bearbeiten Sie dazu die “/Etc/pam.D/SSHD ” Datei mit Ihrem bevorzugten Texteditor:

sudo nano /etc /pam.D/SSHDFügen Sie die folgende Zeile oben in der Datei hinzu:

AUTOR ERFORDERUNG PAM_GOOGLE_Authenticator.So1 AUTOR ERFORDERUNG PAM_GOOGLE_Authenticator.So Speichern und schließen Sie die Datei.

- Bearbeiten Sie als nächstes die "/Etc/ssh/sshd_config" Datei:

sudo nano/etc/ssh/sshd_configFinden Sie die Linie, die mit beginnt "ChallengerePonseAthentication" und ändern Sie seinen Wert auf Ja:

ChallengerePonseAthentication Ja1 ChallengerePonseAthentication Ja Speichern und schließen Sie die Datei.

- Starten Sie schließlich den SSH -Dienst neu, damit die Änderungen wirksam werden sollen:

sudo Service SSH Neustart

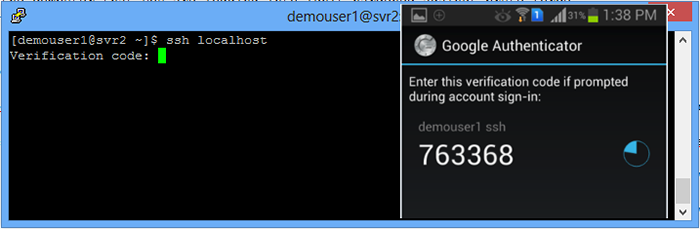

Schritt 4: Testen

Nachdem Sie OpenSSH mit einer Zwei-Faktor-Authentifizierung konfiguriert haben, können Sie sie testen, indem Sie versuchen, sich bei einem Remote-Computer bei Ihrem Server anzumelden. Wenn Sie für Ihr Passwort aufgefordert werden, werden Sie auch für einen Bestätigungscode von der Google Authenticator -App auf Ihrem mobilen Gerät aufgefordert.

Wenn Sie alles korrekt konfiguriert haben, sollten Sie in der Lage sein, sich erfolgreich an Ihrem Server mit Ihrem Passwort und dem Verifizierungscode anzumelden.

Abschluss

Die Verwendung von OpenSSH mit zwei-Faktor-Authentifizierung ist eine einfache, aber effektive Möglichkeit, Ihrem Remote-Zugriff eine zusätzliche Sicherheitsebene zu verleihen. Indem Sie Benutzer zusätzliche Informationen bereitstellen müssen, z.

Wenn Sie die in diesem Artikel beschriebenen Schritte befolgen, können Sie OpenSSH problemlos mit einer Zwei-Faktor-Authentifizierung auf Ihrem Linux-Server einrichten. Denken Sie daran, immer Ihre Server- und Google Authenticator -App auf dem Laufenden zu halten, um die bestmögliche Sicherheit zu gewährleisten.

Es ist erwähnenswert, dass 2FA die Sicherheit erheblich verbessern kann, aber nicht narrensicher ist. Angreifer können weiterhin Social Engineering oder andere Methoden verwenden, um Benutzer dazu zu bringen, ihre Passwörter oder Verifizierungscodes anzugeben. Daher ist es wichtig, auch andere Sicherheitsmaßnahmen wie regelmäßige Kennwortänderungen, starke Kennwortrichtlinien und Intrusionserkennungssysteme zu implementieren, um Ihr System weiter zu schützen.

Zusammenfassend kann die Verwendung von OpenSSH mit einer Zwei-Faktor-Authentifizierung die Sicherheit Ihres Fernzugriffs erheblich verbessern. Wenn Sie die in diesem Artikel beschriebenen Schritte befolgen, können Sie problemlos 2FA für Ihr OpenSSH auf Ihrem Linux -Server einrichten. Halten Sie Ihre System- und Google Authenticator -App immer aktualisiert, um die bestmögliche Sicherheit zu gewährleisten.

- « So fügen Sie SPF -Datensätze für alle Konten auf dem CPANEL -Server hinzu

- So sichern und klonen Sie Partitionen mit dem DD -Befehl unter Linux, und klonen Sie die Festplattenpartitionen »