Was ist Reverse Engineering und warum wird es verwendet??

- 3987

- 628

- Ilja Köpernick

Ein großer Teil der Bekämpfung neuer Viren besteht darin, herauszufinden, wie sie funktionieren. Dazu müssen Sie es rückgängig machen. Die National Security Agency (NSA) muss offensichtlich viel Arbeit erledigen, also erstellten sie ihr eigenes Tool namens Ghidra, um ihnen zu helfen, dies zu tun.

Um wirklich zu verstehen, warum die Freigabe von Ghidra wichtig war, müssen wir verstehen, was umgekehrte Engineering ist und wofür es verwendet wird.

Was ist Reverse Engineering und warum wird es verwendet??

Im Allgemeinen bezieht sich Reverse-Engineering (RE) auf den Prozess, etwas auseinander zu nehmen, um herauszufinden, wie es gemacht wurde. Möglicherweise haben Sie dies selbst mit einem kleinen Gerät zu Hause getan, um herauszufinden, wie Sie es selbst reparieren können. Aber wir sprechen über ein Programm. Es ist nur Code, richtig? Warum schauen wir uns nicht nur den Code dahinter an??

Wenn Sie ein Programm in einer Sprache wie C oder Java schreiben, besteht ein Schritt zwischen dem Schreiben und der Möglichkeit, es auf einem Computer zu verwenden. Die Sprache, in der Sie programmieren, ist für Sie lesbar, aber nicht unbedingt vom Computer lesbar. Es muss in etwas übersetzt werden, mit dem der Computer arbeiten kann. Dieser Vorgang wird als Kompilierung bezeichnet.

Sobald ein Programm zusammengestellt ist, ist es nicht mehr von Menschen lesbar.

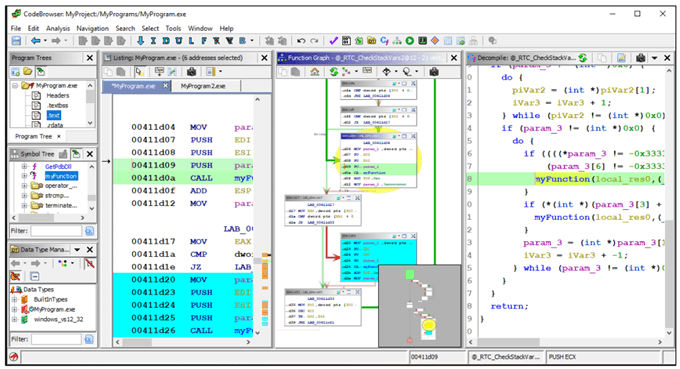

Wenn Sie herausfinden möchten, wie dieses Programm funktioniert. Dafür benötigen Sie ein Toolkit.

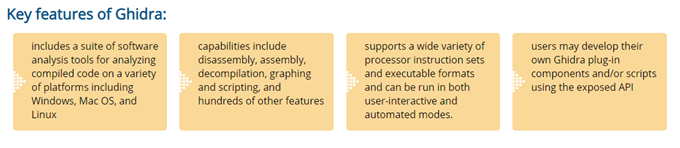

Dort kommt Ghidra ins Spiel. Es ist eine Toolbox, um die Software auseinander zu nehmen, um zu sehen, wie es tickt. Es gibt bereits andere ähnliche Tools wie IDA, Radare und binäres Ninja.

Die NSA verwendet Ghidra, um Viren, Malware und andere Programme zu übernehmen, die eine Bedrohung für die nationale Sicherheit darstellen können. Anschließend entwickeln sie einen Aktionsplan, um mit der Bedrohung umzugehen. Mit der Anzahl der staatlich geförderten Hacking-Events in den Nachrichten kürzlich wissen Sie, dass dies eine große Sache ist.

Kann jemand Ghidra benutzen?

Nicht genau. Sie müssen zumindest mit der Programmierung verfügen. Sie müssen kein Software -Ingenieur sein, aber wenn Sie ein paar College -Kurse in der Programmierung absolviert haben, können Sie nach Ghidra einsteigen und sich selbst beibringen, wie man es benutzt.

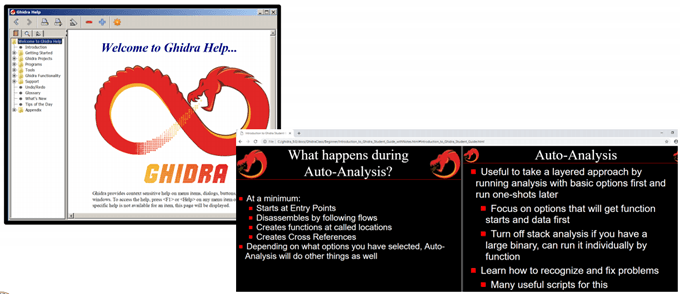

Außerdem verfügt die offizielle Ghidra -Website über einen Installationshandbuch, schnelle Referenzen, ein Wiki und einen Ausgabe -Tracker. Der Sinn, alles zu liefern, was so ist, dass jeder lernen kann und zusammen die Welt von böswilligen Hackern sicherer macht.

Die NSA tut dies mit „… Verbesserung der Cybersicherheitsinstrumente…“ und „… aufbauen eine Gemeinschaft…“ von Forschern, die mit Ghidra kompetentiert sind und zu ihrem Wachstum beitragen, wie in Robert Joyce's Präsentation geschrieben.

Warum ist Ghidra eine große Sache??

Es ist aus der NSA. Welches Unternehmen hat die Art von Ressourcen, die eine US -Bundesbehörde hat? Welche Art von Erfahrung hätte das beste Sicherheitsunternehmen im Vergleich zu einer Agentur, die mit der Sicherheit der mächtigsten Nation der Erde beauftragt ist??

Also, ja, es ist ein sehr leistungsfähiges Werkzeug. Der Sicherheitsforscher Joxen Coret twitterte: „Also, Ghidra s ** ts überall in jedem anderen RE -Tool mit Ausnahme von IDA.”

Dann gibt es den freien Aspekt. Durch die in der Lage sein, das wohl um das leistungsstärkste RE -Tool kostenlose RE -Tool zu erhalten, wurde die Eingangsleiste in die Sicherheitsforschung nur darauf gesenkt, einfach einen Computer zu besitzen und Internetzugang zu haben.

Dies ist ein Teil des Grundes, warum die NSA es veröffentlicht hat. Sie hoffen, dass eine neue Generation von Forschern mit der NSA eine Kollektion in Betracht ziehen wird.

Dann gibt es den Open Source -Aspekt. Sicherheitsbehörden sind nicht dafür bekannt, dass die Menschen aus gutem Grund hinter den Vorhang schauen können. Wenn Sie wissen, wie sie das tun, was sie tun, wird es einfacher, sie zu vereiteln. Der gesamte Quellcode für Ghidra wird jedoch veröffentlicht, damit jeder ihn durchkämmen und genau sehen kann, wie er funktioniert.

Und nein, es gibt keine Berichte über Hintertüren der Regierung darin. Ron Joyce hat das schnell so angesprochen und sagte: Die Sicherheitsforschungsgemeinschaft „… ist die letzte Community, die Sie mit einer Backdoor -Installation etwas veröffentlichen möchten, an Menschen, die nach diesem Zeug suchen, um sie auseinander zu reißen.”

Aus Bildungspunkt aus der Ausbildung ermöglicht Ghidra auch angehende Software -Ingenieure, Programme auseinander zu nehmen, um zu sehen, wie sie funktionieren. Das Betrachten des Code einer anderen Person ist seit langem eine akzeptierte Praxis unter Programmierern und Entwicklern, bessere Programmierer zu werden. Wenn dieser Code natürlich offen geteilt wurde, natürlich.

Das vielleicht größte Geschäft ist, dass Ghidra so konzipiert wurde, dass sie gemeinsam genutzt werden. Sie können ein gemeinsames Repository mit Ihren Mitarbeitern oder Freunden haben, damit Sie alle gleichzeitig an einem Projekt arbeiten können. Das beschleunigt den Analyseprozess dramatisch.

Was jetzt?

Das U.S. Die Bundesregierung hat sich verpflichtet, immer mehr sicherheitsrelevante Software freizugeben. Einiges davon wird sehr technischer Natur sein, wie Ghidra, und einige davon werden benutzerfreundlicher, wie eine sicherheitsrelevante Version von Android.

Alles läutet eine einzigartige Zeit der Regierung und der zivilen Zusammenarbeit ein, um unsere Dateninfrastruktur so sicher wie möglich zu halten.

U.S. Geheimdienst - https: // www.Geheimdienst.GOV/DATA/PRESS/REPORT/Usss_fy2013ar.PDF

https: // Media.Verteidigung.GOV/2012/Apr/27/20157039/-1/-1/0/120417-F-JM997-405.JPG

- « So installieren und deinstallieren Sie Chromverlängerungen

- Schritte zum Reinigen Ihres Computers oder Laptops im Allgemeinen »