Was ist der Unterschied zwischen WPA2, WPA, WEP, AES und TKIP?

- 4702

- 743

- Lana Saumweber

So ziemlich überall, wo Sie heute hingehen, gibt es ein WLAN -Netzwerk, mit dem Sie eine Verbindung herstellen können. Ob zu Hause, im Büro oder im örtlichen Café, es gibt eine Fülle von WLAN -Netzwerken. Jedes WLAN -Netzwerk ist mit einer Art Netzwerksicherheit eingerichtet, entweder für alle zugänglich oder extrem eingeschränkt, wenn nur bestimmte Clients eine Verbindung herstellen können.

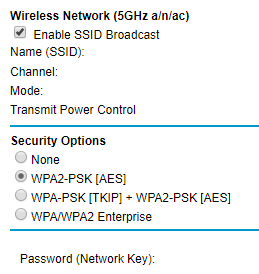

Wenn es um WLAN -Sicherheit geht, gibt es wirklich nur einige Optionen, insbesondere wenn Sie ein drahtloses Heimnetz einrichten. Die drei großen Sicherheitsprotokolle heute sind WEP, WPA und WPA2. Die beiden großen Algorithmen, die mit diesen Protokollen verwendet werden, sind TKIP und AES mit CCMP. Ich werde einige dieser Konzepte unten ausführlicher erläutern.

Inhaltsverzeichnis

WPA2 Enterprise ist viel komplexer für die Einrichtung und wird normalerweise nur in Unternehmensumgebungen oder in Häusern sehr technisch versierte Eigentümer durchgeführt. Praktisch können Sie nur aus den Optionen 2 bis 6 auswählen, obwohl die meisten Router jetzt nicht einmal eine Option für WEP oder WPA TKIP mehr haben, weil sie unsicher sind.

WEP-, WPA- und WPA2 -Übersicht

Ich werde nicht zu viel technische Details über jedes dieser Protokolle eingehen, da Sie sie leicht für viele weitere Informationen googeln können. Grundsätzlich wurden in den späten 90ern die kabellosen Sicherheitsprotokolle gekommen und haben sich seitdem weiterentwickelt. Zum Glück wurden nur eine Handvoll Protokolle akzeptiert, und deshalb ist es viel einfacher zu verstehen.

Wep

Wep oder Kabelgebundene Äquivalent Privatsphäre wurde 1997 zusammen mit dem 802 veröffentlicht.11 Standard für drahtlose Netzwerke. Es sollte Vertraulichkeit sorgen, die dem von Kabelnetzwerken entspricht (daher der Name).

WEP begann mit 64-Bit-Verschlüsselung und ging schließlich bis zu 256-Bit-Verschlüsselung, aber die beliebteste Implementierung in Routern war die 128-Bit-Verschlüsselung. Leider fanden Sicherheitsforscher sehr bald nach der Einführung von WEP mehrere Schwachstellen, die es ihnen ermöglichten, innerhalb weniger Minuten einen WEP -Schlüssel zu knacken.

Selbst bei Upgrades und Korrekturen blieb das WEP -Protokoll verletzlich und leicht zu durchdringen. Als Reaktion auf diese Probleme führte die WiFi -Allianz WPA- oder WLAN -geschützten Zugriff ein, das 2003 übernommen wurde.

WPA

WPA sollte nur ein Zwischenmittel vorgesehen. WPA verwendet Tkip oder Temporal Schlüsselintegritätsprotokoll als Möglichkeit, die Integrität der Nachrichten zu gewährleisten. Dies war anders als WEP, bei dem CRC- oder Cyclic -Redundanzprüfung verwendet wurde. TKIP war viel stärker als CRC.

Um die Dinge kompatibel zu halten, hat sich die WLAN -Allianz leider einige Aspekte von WEP ausgeliehen, die WPA auch mit TKIP -Unsicherheit machten. WPA enthielt eine neue Funktion namens namens WPS (WiFi -geschütztes Setup), Dies sollte es den Benutzern erleichtern, Geräte mit dem drahtlosen Router zu verbinden. Am Ende war es jedoch Schwachstellen, die es Sicherheitsforschern ermöglichten, auch innerhalb kurzer Zeit einen WPA -Schlüssel zu knacken.

WPA2

WPA2 wurde bereits 2004 erhältlich und war bis 2006 offiziell verlangt. Die größte Veränderung zwischen WPA und WPA2 war die Verwendung des AES -Verschlüsselungsalgorithmus mit CCMP anstelle von TKIP.

In WPA war AES optional, aber in WPA2 ist AES obligatorisch und TKIP ist optional. In Bezug auf die Sicherheit ist AES viel sicherer als TKIP. Es gab einige Probleme in WPA2, aber sie sind nur Probleme in Unternehmensumgebungen und gelten nicht für Heimnutzer.

WPA verwendet entweder einen 64-Bit- oder 128-Bit. WPA2-PSK und WPA2-Persönliche sind austauschbare Begriffe.

Wenn Sie sich also an etwas aus all dem erinnern müssen, ist es Folgendes: WPA2 ist das sicherste Protokoll und AES mit CCMP ist die sicherste Verschlüsselung. Darüber hinaus sollte WPS deaktiviert sein, da es sehr einfach ist, den Router -Pin zu hacken und zu erfassen, mit dem dann zur Verbindung zum Router verwendet werden kann. Wenn Sie Fragen haben, können Sie gerne kommentieren. Genießen!

- « Setzen Sie Ihr eigenes Online -SMS -Portal mit Punkten auf RHEL/CentOS/Fedora ein und führen Sie es aus

- So überprüfen Sie die Einstellungen für den Proxy -Server auf Ihrem Computer »