Wireguard - ein schneller, moderner und sicherer VPN -Tunnel für Linux

- 4629

- 1487

- Levke Harnapp

Wireguard ist ein moderner, sicherer, plattformübergreifender und allgemeiner Zweck VPN Implementierung, die hochmoderne Kryptographie verwendet. Ziel ist es, schnell, einfacher, schlanker und funktionaler zu sein als ipsec und beabsichtigt, leistungsfähiger zu sein als OpenVPN.

Es ist unter verschiedenen Umständen für den Einsatz ausgelegt und kann an eingebetteten Schnittstellen, voll beladenen Rückgratroutern und Supercomputern gleichermaßen eingesetzt werden. und läuft unter Linux-, Windows-, MacOS-, BSD-, iOS- und Android -Betriebssystemen.

Empfohlen zu lesen: 13 beste VPN -Dienste mit lebenslanger Abonnement

Es präsentiert eine äußerst grundlegende und dennoch leistungsstarke Schnittstelle, die einfach, so einfach zu konfigurieren und bereitzustellen wie SSH. Zu den wichtigsten Funktionen gehören eine einfache Netzwerkschnittstelle, Crypto-Key-Routing, integriertes Roaming und Containerunterstützung.

Beachten Sie, dass es zum Zeitpunkt des Schreibens unter starker Entwicklung steht: Einige seiner Teile arbeiten auf einen stabilen 1 hin.0 Release, während andere bereits da sind (gut funktionieren).

In diesem Artikel erfahren Sie, wie Sie installieren und konfigurieren Wireguard Unter Linux erstellen Sie einen VPN -Tunnel zwischen zwei Linux -Hosts.

Testumgebung

Für diesen Leitfaden lautet unser Setup (Hostname und öffentliche IP) wie folgt:

Knoten 1: Tecmint-Appserver1: 10.20.20.4 Knoten 2: Tecmint-Dbserver1: 10.20.20.3

So installieren Sie Drahtguard in Linux -Verteilungen

Melden Sie sich in Ihre beiden Knoten an und installieren Sie Wireguard Verwenden Sie den folgenden entsprechenden Befehl für Ihre Linux -Verteilungen wie folgt.

Drahtguard in RHEL 8 einbauen

$ sudo yum install https: // dl.Fedoraproject.org/pub/epel/epel-release-latest-8.Keinarch.RPM $ sudo Abonnement-Manager Repos-ANBAIL CODEREADY-BUILDER-FOR-RHEL-8-$ (ARCH) -RPMS $ sudo yum copr aktivieren jdoss/drahtguard $ sudo yum install drahtguard-dkms Wireguard-Tools

Drahtguard in CentOS 8 einbauen

$ sudo yum install epel-release $ sudo yum config-Manager-set-fähige Powertools $ sudo yum copr aktivieren jdoss/drahtguard $ sudo yum install drahtguard-dkms drahtguard-tools

Drahtguard in RHEL/Centos 7 einbauen

$ sudo yum install https: // dl.Fedoraproject.org/pub/epel/epel-release-latest-7.Keinarch.Drehzahl $ sudo curl -o /etc /yum.Repos.D/JDOSS-WIREGUARD-EPEL-7.repo https: // copr.Fedorainfracloud.org/coprs/jdoss/drahtguard/repo/epel-7/jdoss-drahtguard-epel-7.Repo $ sudo yum Installieren Sie Wireguard-DKMS WireGuard-Tools

Drahtguard in Fedora einbauen

$ sudo DNF Installieren Sie Wireguard-Tools

Installieren Sie Wireguard in Debian

# echo "Deb http: // deb.Debian.org/debian/instabiles main ">/etc/apt/Quellen.Liste.d/instabil.Liste # printf 'Paket: *\ npin: Release a = instabil \ npin-Priorität: 90 \ n'>/etc/apt/Einstellungen.d/limit-unstable # APT-Update # APT Installieren Sie WireGuard

Drahtguard in Ubuntu einbauen

$ sudo add-apt-Repository PPA: WireGuard/WireGuard $ sudo apt-Get-Update $ sudo apt-Get Installieren Sie WireGuard

Drahtguard in OpenSuse einbauen

$ sudo zypper addrepo -f obs: // netzwerk: vpn: Wireguard WireGuard $ sudo zypper install drahtguard-kmp-Default Wird-Tools

Konfigurieren eines Drahtguard -VPN -Tunnels zwischen zwei Linux -Hosts

Wenn die Installation von Wireguard ist auf beiden Knoten abgeschlossen. Sie können Ihre Knoten neu starten oder das Drahtguard -Modul aus dem Linux -Kernel mit dem folgenden Befehl auf beiden Knoten hinzufügen.

$ sudo modprobe Wireguard oder # Modprobe WireGuard

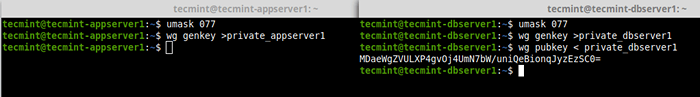

Erstellen Sie als nächstes Base64-kodierte öffentliche und private Schlüssel mit der wg Nützlichkeit auf beiden Knoten wie gezeigt.

---------- Auf Knoten 1 ---------- $ ummask 077 $ WG Genkey> privat_appserver1 ---------- Auf Knoten 2 ---------- $ ummask 077 $ WG Genkey> privat_dbserver1 $ wg pubrkey < private_dbserver1

Generieren Sie Schlüssel für beide Knoten

Generieren Sie Schlüssel für beide Knoten Als nächstes müssen Sie eine Netzwerkschnittstelle erstellen (e.G wg0) für Wiregaurd an den Kollegen, wie unten gezeigt. Weisen Sie dann der neuen Netzwerkschnittstelle IP -Adressen zu (für dieses Handbuch werden wir das Netzwerk verwenden 192.168.10.0/24).

---------- Auf Knoten 1 ---------- $ sudo ip link add Dev WG0 Typ WireGuard $ sudo ip adDr add 192.168.10.1/24 Dev Wg0 ---------- Auf Knoten 2 ---------- $ sudo ip link add Dev WG0 Typ WireGuard $ sudo ip adDr add 192.168.10.2/24 Dev Wg0

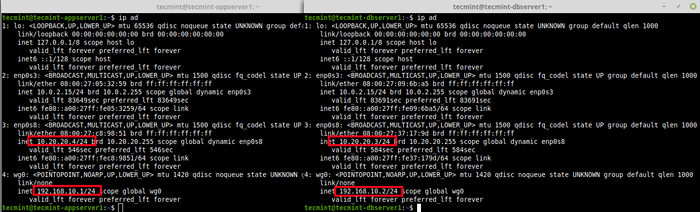

Verwenden Sie den folgenden IP.

$ ip ad

Zeigen Sie Netzwerkschnittstellen mit IP -Adressen an

Zeigen Sie Netzwerkschnittstellen mit IP -Adressen an Als nächstes weisen Sie den privaten Schlüssel für jeden Peer dem zu wg0 Netzwerkschnittstelle und die Schnittstelle wie gezeigt aufzeigen.

---------- Auf Knoten 1 ---------- $ sudo wg set WG0 Privatschlüssel ./private_appserver1 $ sudo ip link set WG0 auf ---------- Auf Knoten 2 ---------- $ sudo wg set WG0 Privatschlüssel ./private_dbserver1 $ sudo ip link set WG0 auf

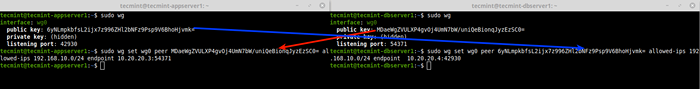

Jetzt, da beide Links mit jeweils privaten Schlüssel zugeordnet sind, führen Sie die aus wg Dienstprogramm ohne Argumente zum Abrufen der Konfiguration von Drahtguard -Schnittstellen an den Kollegen. Erstellen Sie dann Ihren Drahtguard VPN -Tunnel wie folgt.

Der Peer (Öffentlicher Schlüssel), erlaubte (Netzwerk/Subnetzmaske) und Endpunkt (öffentliche IP: Port) sind von entgegengesetztem Gleichaltrigen.

---------- Auf Node1 (Verwenden Sie den IPS und den öffentlichen Schlüssel von Knoten 2) ---------- $ sudo wg $ sudo wg set wg0 peer mdaewgzvulxp4gvoj4umn7bw/uniqebionqjyzezsc0 = erlaubt-iPS 192.168.10.0/24 Endpunkt 10.20.20.3: 54371 ---------- Auf node2 (verwenden Sie den IPS und den öffentlichen Schlüssel des Knotens 1) ---------- $ sudo wg $ sudo wg set wg0 peer 6ynlmpkbfsl2ijx7z996zhl2bnfz9psp9v6bhohjvmk = erlaubt-iPS 192.168.10.0/24 Endpunkt 10.20.20.4: 42930

Erstellen Sie den Drahtguard VPN -Tunnel zwischen Linux -Maschinen

Erstellen Sie den Drahtguard VPN -Tunnel zwischen Linux -Maschinen Testen von Drahtguard VPN -Tunnel zwischen Linux -Systemen

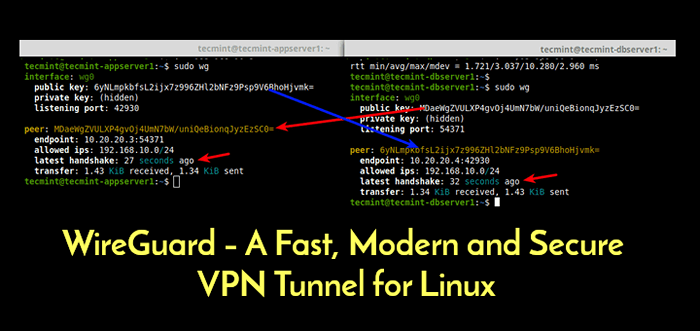

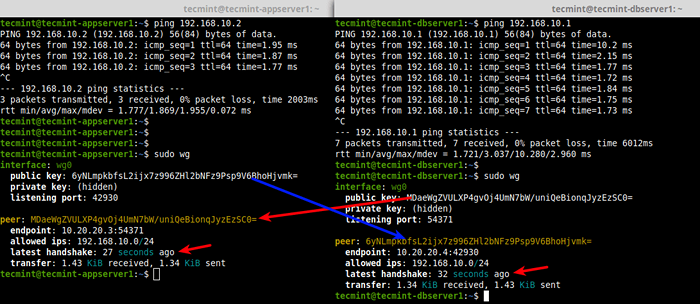

Sobald der Drahtguard VPN -Tunnel erstellt wurde. Dann laufen Sie die wg Nützlichkeit erneut, um einen Handschlag zwischen den Kollegen wie gezeigt zu bestätigen.

---------- Auf Knoten 1 ---------- $ ping 192.168.10.2 $ sudo wg ---------- Auf Knoten 2 ---------- $ ping 192.168.10.1 $ sudo wg

Test WireGuard VPN -Tunnel zwischen Linux -Maschinen

Test WireGuard VPN -Tunnel zwischen Linux -Maschinen Das war es fürs Erste! Wireguard ist eine moderne, sichere, einfache, aber leistungsstarke und leicht zu konfigurierende VPN-Lösung für die Zukunft. Es wird eine starke Entwicklung unterzogen. Sie können mehr Informationen über die internen inneren Arbeiten und andere Konfigurationsoptionen erhalten.

- « Pyidm - Eine Open -Source -Alternative zu IDM (Internet -Download -Manager)

- Lernen Sie Python -Set/Frezenset -Datenstruktur - Teil 4 »