WPSEKU - Ein Schwachstellenscanner, um Sicherheitsprobleme in WordPress zu finden

- 1703

- 379

- Phoebe Jeorga

WordPress ist ein kostenloses und open-Source, hochpassbares Content-Management-System (CMS), das von Millionen auf der ganzen Welt verwendet wird, um Blogs und voll funktionsfähige Websites auszuführen. Da es das am häufigsten verwendete CMS da draußen ist, gibt es so viele potenzielle WordPress -Sicherheitsprobleme/Schwachstellen, über die man sich Sorgen machen muss.

Diese Sicherheitsprobleme können jedoch behandelt werden, wenn wir gemeinsame WordPress -Sicherheits -Best Practices folgen. In diesem Artikel werden wir Ihnen zeigen, wie man benutzt Wpseku, Ein WordPress -Schwachstellenscanner unter Linux, mit dem Sicherheitslöcher in Ihrer WordPress -Installation gefunden und potenzielle Bedrohungen blockiert werden können.

Wpseku ist ein einfacher WordPress -Sicherheits -Scanner, der mit Python geschrieben wurde. Er kann verwendet werden, um lokale und Remote -WordPress -Installationen zu scannen, um Sicherheitsprobleme zu finden.

So installieren Sie WPSEKU - WordPress Schwachstellenscanner unter Linux

Installieren Wpseku In Linux müssen Sie die neueste Version von klonen Wpseku Aus seinem Github -Repository wie gezeigt.

$ cd ~ $ git klone https: // github.com/m4ll0k/wpseku

Sobald Sie es erhalten haben, gehen Sie in die Wpseku Verzeichnis und führen Sie es wie folgt aus.

$ cd wpseku

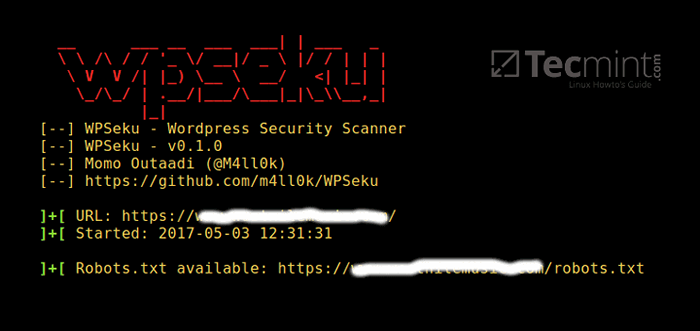

Jetzt laufen Wpseku Verwendung der -u Option zum Angeben Ihrer WordPress -Installations -URL wie diese.

$ ./wpseku.py -u http: // Ihre Domain.com

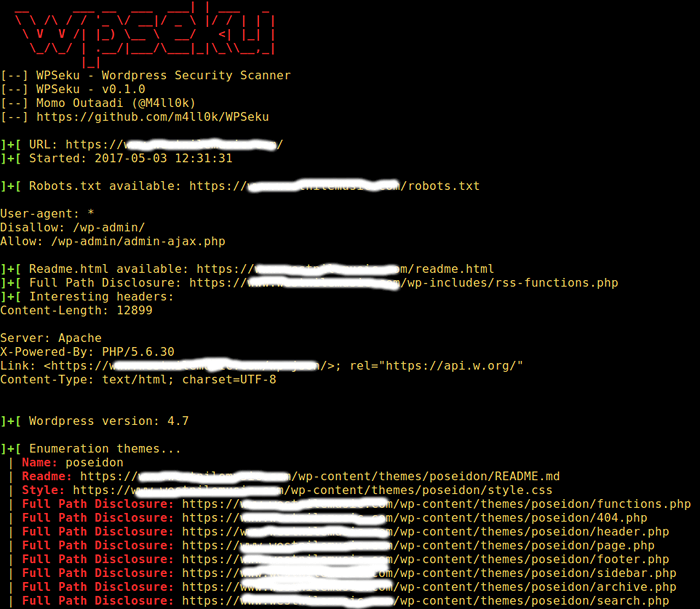

WordPress Schwachstellenscanner

WordPress Schwachstellenscanner Der folgende Befehl sucht nach Cross -Site -Skript-, lokalen Dateieinschluss- und SQL -Injektionsanfälligkeiten in Ihren WordPress -Plugins mit dem -P Option müssen Sie den Speicherort der Plugins in der URL angeben:

$ ./wpseku.py -u http: // Ihre Domain.com/wp-content/plugins/wp/wp.Php?id = -p [x, l, s]

Der folgende Befehl führt eine Brute-Force-Kennwort-Anmelde- und Kennwortanmeldung über XML-RPC mit der Option aus -B. Außerdem können Sie einen Benutzernamen und eine Wortliste mit dem festlegen --Benutzer Und --Wortliste Optionen wie unten gezeigt.

$ ./wpseku.py -u http: // Ihre Domian.com -Benutzer Benutzername -Wortliste WordList.txt -b [l, x]

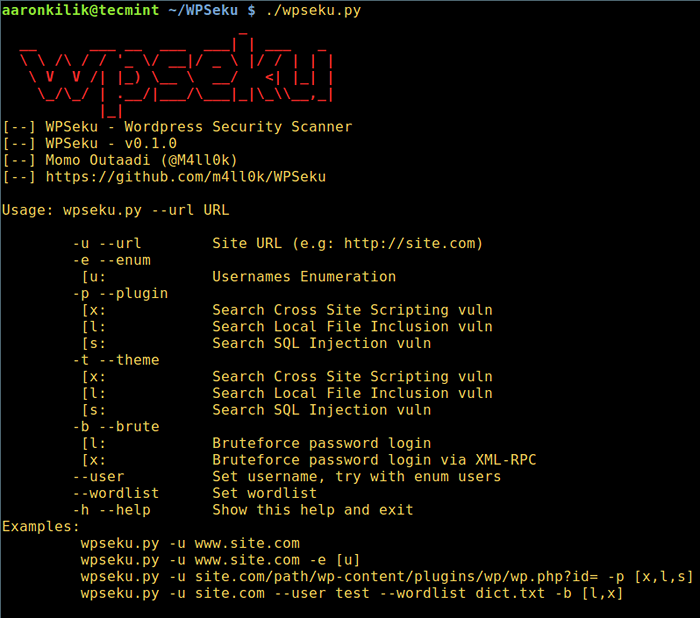

Um alle WPSEKU -Nutzungsoptionen anzuzeigen, geben Sie an.

$ ./wpseku.PY -HELP

WPSEKU WordPress Schwachbarkeitsscanner Hilfe

WPSEKU WordPress Schwachbarkeitsscanner Hilfe Wpseku github repository: https: // github.com/m4ll0k/wpseku

Das ist es! In diesem Artikel haben wir Ihnen gezeigt, wie Sie WPSEKU für WordPress -Schwachstellen -Scannen unter Linux erhalten und verwenden können. WordPress ist sicher, aber nur, wenn wir WordPress Security Best Practices folgen. Haben Sie irgendwelche Gedanken zu teilen? Wenn ja, verwenden Sie den Kommentarbereich unten.

- « Wie man Passwort schützt eine VIM -Datei unter Linux

- So installieren und führen Sie VLC Media Player als Root unter Linux ein und führen Sie aus »